Ransomware não é apenas um tipo de malware – também está no centro de uma sofisticada e próspera economia subterrânea que tem todas as convenções do comércio legítimo.

É uma comunidade composta por grandes desenvolvedores de malware, afiliados e parceiros de canais, e aqueles que fornecem serviços adjacentes, como a venda de acesso à rede. As operadoras ainda têm seus próprios braços publicitários que lançam comunicados à imprensa e mantêm suas “marcas”, e têm operações de atendimento ao cliente.

Eles descobriram que a economia geral do ransomware é bem desenvolvida e complexa, com “vários atores fornecendo serviços uns aos outros”, de acordo com uma pesquisa da Kaspersky. Por exemplo, os botmasters oferecem acesso a dispositivos já comprometidos; desenvolvedores de software melhoram o malware; e os corretores de acesso iniciais são especializados em fornecer acesso à rede através de backdoors ou explorações de vulnerabilidades de segurança para coisas como O Protocolo de Desktop Remoto (RDP).

Este artigo é baseado em uma peça muito mais aprofundada, disponível no eBook gratuito Threatpost Insider, intitulado “2021: The Evolution of Ransomware”. Baixe-o hoje para muito mais sobre a economia subterrânea do ransomware!

“Esse acesso pode ser vendido em um leilão ou como preço fixo, a partir de US$ 50”, disseram os pesquisadores da Kaspersky, em uma postagem recente. “Os invasores que criam o compromisso inicial, na maioria das vezes, são proprietários de botnets que trabalham em campanhas massivas e de grande alcance e vendem acesso às máquinas vítimas em massa, ou hackers que estão constantemente à procura de vulnerabilidades de software divulgadas publicamente para explorar assim que são anunciadas e antes que um patch seja aplicado.”

Afiliados da RaaS são cuidadosamente examinados

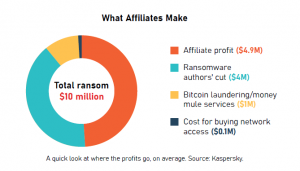

No centro da cena está o fato de que os operadores de ransomware geralmente adotam afiliados, a quem fornecem ofertas de ransomware como serviço (RaaS). Os afiliados podem ser vistos como os parceiros de canal do subterrâneo, responsáveis pela distribuição de ransomware para acabar com as vítimas. Eles geralmente embolsam entre 60 e 80% do resgate, com o resto indo para os cofres dos operadores e autores.

“Essas gangues funcionam como negócios legítimos: têm atendimento ao cliente e suporte a TI, e farão o que puderem para aumentar sua reputação de marca”, de acordo com especialistas da Intel 471, em entrevista colaborativa. Então, suas variantes mais populares são aquelas que resultam em pagamentos mais altos e cuidam das solicitações do criminoso assim que são trazidas para um programa de afiliados.”

As operações da RaaS selecionam cuidadosamente seus parceiros afiliados, com requisitos que variam de conhecimento técnico à capacidade de provar que têm raízes na Rússia ou nos antigos estados soviéticos.

“As gangues de ransomware bem estabelecidas são conhecidas por serem bastante exigentes”, de acordo com a Intel 471. “O requisito básico para um candidato disposto a se inscrever em qualquer programa de afiliados raas de alto perfil é tipicamente demonstrar disponibilidade de acessos comprometidos ou fontes potenciais de tais acessos a redes corporativas lucrativas.”

Em uma postagem em 2020 no fórum de exploração em língua russa, o MedusaLocker publicou seus requisitos para potenciais afiliados. Estes incluíam “experiência prática com ransomware, usuário confiante do Cobalt Strike, capaz de aumentar os privilégios de administrador local e administrador de domínio, conhecimento de trabalho de sistemas de backup e compreensão do OpSec”.

Enquanto isso, a fim de evitar a infiltração de programas de afiliados pelos serviços de aplicação da lei ocidentais e por pesquisadores de ameaças cibernéticas, algumas gangues da RaaS implementam precauções adicionais, que incluem a atestar por membros existentes, um requisito para um comando nativo da língua russa, ou a vetação do conhecimento local e cultural relativo à Rússia e aos países ex-URSS, acrescentaram pesquisadores da Intel.

Baixe “The Evolution of Ransomware” para obter informações valiosas sobre tendências emergentes em meio a volumes de ataque em rápido crescimento. Clique acima para aprimorar sua inteligência de defesa!

Por exemplo, uma postagem no fórum Exploit de crimes cibernéticos pela gangue de ransomware REvil no outono de 2020 observou: “Sem dúvida, no FBI e em outros serviços especiais, há pessoas que falam russo perfeitamente, mas seu nível certamente não é o que os falantes nativos têm. Verifique essas pessoas fazendo-lhes perguntas sobre a história da Ucrânia, Bielorrússia, Cazaquistão ou Rússia, que não podem ser pesquisadas no Google. Provérbios autênticos, expressões, etc.”

Esse complicado processo de veto surge do fato de que criminosos que ganham dinheiro ilegalmente com fraudes online operam dentro de círculos apertados por necessidade, disse Dustin Warren, pesquisador sênior de segurança do SpyCloud, ao Threatpost.

“Não é incomum que criminosos sejam atestados nesses círculos confiáveis onde trabalham com outros criminosos que participam de vários tipos de fraude”, disse ele. “Reputação é tudo para esses criminosos, e eles trabalham por muito tempo para estabelecer essa reputação para que eles possam entrar nesses círculos onde o dinheiro está sendo feito.”

Competindo por Market Share

No subterrâneo cibernético,amostras de ransomware e construtores estão indo para qualquer lugar entre US$ 300 e US$ 4.000, com aluguéis de ransomware como serviço custando de US$ 120 a US$ 1.900 por ano. Isso de acordo com uma análise recente da Kaspersky dos três principais fóruns subterrâneos onde o ransomware é circulado.

Em alguns casos, isso levou a uma pequena corrida armamentista para desenvolver o código mais inovador, avançado ou furtivo para o mercado.

“O Ransomware é frequentemente revendido, e os fornecedores de malware definitivamente competem pela participação de mercado”, disse Warren. “Há sempre inovações nos trabalhos, especialmente em torno da evasão de proteções antivírus e outros controles que podem estar no caminho, para ser capaz de criptografar arquivos mais rápido. Eles apostam em seus alvos tendo políticas complicadas em torno de como eles consertam seus sistemas e com que frequência.”

Baixe “The Evolution of Ransomware” para obter informações valiosas sobre tendências emergentes em meio a volumes de ataque em rápido crescimento. Clique acima para aprimorar sua inteligência de defesa!

Algumas cepas e serviços são inequivocamente mais populares do que outros, simplesmente porque funcionam melhor do que outros, acrescentou. No entanto, a opção que um ator de ameaças decide comprar e usar muitas vezes depende de outros fatores também, como a reputação do autor do malware ou operador da operação RaaS, preço, geolocalização, quão fácil o vendedor é trabalhar ou o cenário de ataque da vítima alvo.

A reação contra os operadores às vezes pode acontecer. Por exemplo, foi recentemente revelado que os cibercriminosos que trabalharam como afiliados ao grupo de ransomware DarkSide, responsável pelo ataque do Colonial Pipeline, estão tendo dificuldades em receber o pagamento por seu trabalho agora que o grupo teve suas operações interrompidas; então, eles estão recorrendo aos administradores do fórum criminal da Dark Web do grupo para resolver as coisas no que os pesquisadores chamam de uma “versão sombria do Tribunal Popular”.

Além disso, quando um desenvolvedor de software criminoso constrói uma nova vertente de ransomware, a pessoa geralmente compartilhará o projeto gratuitamente com alguns outros membros confiáveis da comunidade.

“Esta cópia gratuita do malware é chamada de cópia ‘atestada’, e seu objetivo é permitir que atores respeitáveis forneçam feedback e validem o novo pedaço de malware”, disse Warren. “Então, depois que o malware for efetivamente revisado e alterado em conformidade, o desenvolvedor irá anunciá-lo publicamente, em um fórum, por exemplo.”

Os indivíduos compram software de ransomware com base no preço, bem como em seus próprios casos de uso, de acordo com Warren: “Como tal, boas cepas de ransomware acabam por obter um seguinte; os atores muitas vezes acompanharão e comprarão novas versões do mesmo projeto de ransomware que são lançados (AZOrult é um bom exemplo disso).”

Os negócios estão crescendo no subterrâneo cibernético. Mas isso pode mudar; uma coalizão de 60 entidades globais (incluindo o Departamento de Justiça dos EUA) propôs um plano abrangente para criar uma força-tarefa de ransomware, para caçar e interromper gangues de ransomware indo atrás de suas operações financeiras.

E, na esteira do hack do Oleoduto Colonial, os próprios fóruns subterrâneos estão procurando tirar um pouco do calor removendo anúncios do RaaS e afins.

Philip Reiner, o CEO da IST e diretor executivo da Força Tarefa ransomware, alertou que algo tem que dar.

“O custo do resgate pago pelas organizações quase dobrou no último ano, e está criando novos riscos, muitos que vão muito além dos danos monetários”, disse ele. “Só nos últimos 12 meses, vimos ataques de ransomware atrasarem o tratamento médico que salva vidas, desestabilizam a infraestrutura crítica e ameaçam nossa segurança nacional.”

FONTE: THREATPOST