Um patch foi lançado para a vulnerabilidade de dia zero do software de transferência gerenciada de arquivos (MFT) do GoAnywhere, cuja existência veio à tona recentemente. Notícias de exploração ativa surgiram há cerca de uma semana, mas detalhes sobre os ataques ainda não estão disponíveis.

O Fortra, conhecido até recentemente como HelpSystems, alertou os usuários do GoAnywhere MFT em 1º de fevereiro sobre uma ‘exploração de injeção de código remoto de dia zero’. Desde então, a empresa lançou duas outras notificações de segurança, cada uma delas fornecendo mitigações e indicadores de comprometimento (IoCs).

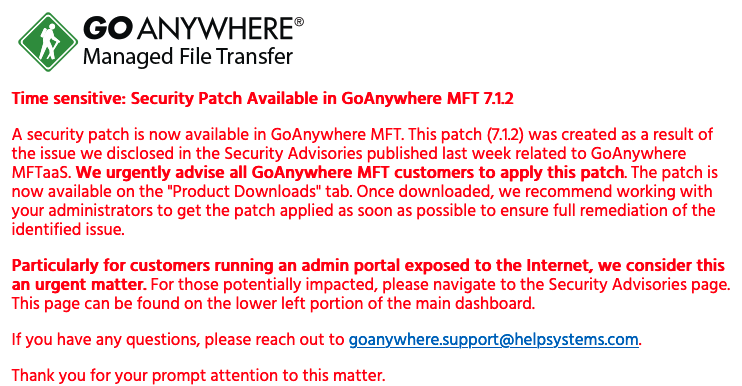

Os usuários do GoAnywhere agora estão sendo informados de que um patch foi disponibilizado. Os usuários são aconselhados a instalar com urgência o GoAnywhere MFT 7.1.2.

“Particularmente para clientes que administram um portal de administração exposto à Internet, consideramos isso um assunto urgente”, disse a empresa.

Não parece haver nenhuma informação sobre os ataques que exploram a vulnerabilidade. Não está claro se foi aproveitado por agentes de ameaças patrocinados pelo estado ou cibercriminosos com fins lucrativos.

Um identificador CVE ainda não foi atribuído à falha.

Os usuários foram instruídos a verificar os arquivos de log em busca de uma linha específica que indique que um sistema foi alvo de um ataque que explora a vulnerabilidade de dia zero. Se os arquivos de log mostrarem sinais de comprometimento, os usuários devem verificar se há usuários administradores suspeitos em sua instalação.

Um pesquisador publicou detalhes técnicos sobre a falha, bem como uma exploração de prova de conceito (PoC) .

Uma pesquisa do Shodan mostra quase 1.000 instâncias do GoAnywhere expostas na Internet . No entanto, o fornecedor apontou que a exploração requer acesso ao console de administração do aplicativo e pelo menos algumas das instâncias expostas parecem estar associadas à interface do cliente da web do produto, que não é afetada.

FONTE: SECURITYWEEK