Definição de spear phishing

Spear phishing é um ataque de e-mail direcionado que pretende ser de um remetente confiável.

Em ataques de phishing de lança, os atacantes geralmente usam informações obtidas da pesquisa para colocar o destinatário à vontade. O objetivo final é infectar dispositivos com malware convencendo o destinatário a clicar em um link ou baixar um anexo, ou enganar o destinatário para tomar alguma outra ação que beneficie o invasor, geralmente entregando informações ou dinheiro.

As mensagens de phishing de lança são frequentemente trabalhadas com cuidado usando técnicas perniciosas de engenharia social e são difíceis de se defender com meros meios técnicos.

“O que é importante notar sobre phishing de lança é que o indivíduo sendo phished não é muitas vezes o alvo real”, J.R. Cunningham, CSO da Nuspire, um MSSP com sede em Michigan. “Em vez disso, seu ambiente corporativo é provavelmente o objetivo final final do atacante.”

Phishing vs. spear phishing vs. whaling

Phishing, spear phishing e whaling são todos os tipos de ataques de e-mail, com phishing sendo uma categoria mais ampla de ataques cibernéticos que engloba quase qualquer uso de e-mail ou outras mensagens eletrônicas para enganar as pessoas, e spear phishing e whaling sendo apenas dois de um punhado de tipos diferentes de ataques de phishing.

A maioria dos ataques de phishing assume a forma de mensagens genéricas enviadas automaticamente a milhares de destinatários. Eles são escritos para serem um pouco tentadores — o anexo pode ter um nome como “relatório salarial”, ou o link pode ser um site falso vencedor da loteria — mas nenhuma tentativa é feita para corresponder o conteúdo da mensagem a qualquer pessoa em particular que possa estar recebendo. O nome deriva de “pesca” (com o “ph” sendo parte da tradição da ortografia de hackers caprichosos), e a analogia é de um pescador jogando fora um gancho de isca (o e-mail de phishing) e esperando que alguma vítima nadasse junto e morda.

Phishing de lança, como o nome indica, envolve tentar pegar um peixe específico. Um e-mail de phishing de lança inclui informações específicas para o destinatário para convencê-los a tomar a ação que o invasor quer que eles tomem. Isso começa com o nome do destinatário e pode incluir informações sobre seu trabalho ou vida pessoal que os atacantes podem obter de várias fontes.

Outra frase que você pode ouvir neste contexto é a caça à baleia, que é um tipo específico de phishing de lança, especificamente uma que vai atrás de peixes realmente grandes. “A caça à baleia é um tipo de phishing de lança focado em figuras públicas, executivos de alto escalão ou outros grandes alvos, daí o nome um pouco pouco pouco lisonjeiro”, diz Jacob Ansari, advogado de segurança e analista de tendências cibernéticas emergentes da Schellman. “Todo phishing de lança é direcionado, mas às vezes focado em alvos menos proeminentes com uma função importante: alguém em TI ou finanças que tem uma função essencial que conceda acesso ao usuário ou aprove faturas, por exemplo.”

Como funcionam os ataques de spear phishing

Como os atacantes obtêm as informações pessoais de que precisam para criar um e-mail de phishing de lança é uma técnica crítica de phishing de lança, já que todo o processo do ataque depende que as mensagens sejam críveis para o destinatário.

Há várias maneiras de um atacante conseguir isso. Uma delas envolve comprometer um sistema de e-mail ou mensagens por outros meios — por meio de phishing comum, por exemplo, ou através de uma vulnerabilidade na infraestrutura de e-mail. Mas esse é apenas o primeiro passo no processo. “O e-mail de alguém dentro da organização alvo está comprometido, e o invasor fica na rede por um tempo para monitorar e rastrear conversas interessantes”, explica Ori Arbel, CTO da CYREBRO, uma provedora de plataforma de operações de segurança com sede em Tel Aviv. “Quando é a hora certa, eles enviam um e-mail para o alvo usando um contexto crível com informações privilegiadas, como trazer conversas passadas ou referenciar quantias específicas para uma transferência de dinheiro anterior.”

Se eles não puderem invadir o sistema de comunicações, um invasor também pode recorrer à inteligência de código aberto (OSINT), vasculhando as mídias sociais ou comunicações corporativas para formar uma imagem de seu alvo. Jorge Rey, diretor de segurança cibernética e conformidade da Kaufman Rossin, uma empresa de consultoria com sede em Nova York, explica um vetor de ataque comum que ele viu. “Quando as pessoas fizerem uma mudança em seu LinkedIn e identificarem que se juntaram a Kaufman Rossin, em questão de horas ou mesmo minutos, receberão um e-mail do nosso CEO — não do seu e-mail kaufman Rossin, mas algo em gmail.com — pedindo-lhes para comprar cartões de presente e coisas assim.” Claro, este e-mail não vem do CEO, mas sim de um atacante que espera pegar um novo funcionário desprevenido. “Todos esses bots estão monitorando o LinkedIn, monitorando tudo através de scripts e enviando informações esperando que alguém caia nessa”, explica.

Se os atacantes puderem obter informações pessoais de sua presença online, eles tentarão usá-los a seu favor também. Cunningham de Nuspire dá um exemplo de um cliente experiente em segurança que, no entanto, quase foi pego por phishing de lança. “Eles receberam um e-mail supostamente de sua seguradora informando que tinham uma atualização sobre sua reivindicação de seguro de automóvel e clicaram no link, apenas para perceber imediatamente que foi um ataque de phishing”, diz ele. “Como se vê, esse indivíduo esteve recentemente em um acidente de carro e publicou fotos do naufrágio nas redes sociais, juntamente com um comentário de que seu provedor de seguros (a quem eles nomearam) foi muito rápido em responder à reivindicação. Isso deu ao agressor informações sobre o provedor de seguro da vítima, que foi usado para criar o spear phish.”

Sinais de spear phishing

Os golpistas se concentram em novos funcionários porque ainda não encontraram seu apoio em um novo ambiente corporativo. Provavelmente o principal sinal de um e-mail de phishing de lança (assumindo que o invasor tenha acertado todas as suas informações pessoais) é que ele pedirá que você faça algo incomum ou fora dos canais corporativos. Afinal, essa é a única maneira de se separar do seu dinheiro (ou da sua empresa). Novos funcionários podem ter dificuldade em perceber que os pedidos são fora do comum, mas na medida em que você pode, você deve ouvir o seu instinto.

“Um e-mail foi enviado para várias pessoas em uma empresa para a qual trabalhei de um remetente desconhecido que estava imitando o CEO”, diz Wojciech Syrkiewicz-Trepiak, engenheiro de segurança da spacelift.io, uma plataforma de gerenciamento de infraestrutura baseada em infraestrutura baseada em Redwood City, Califórnia. “Eles passaram todos os mecanismos de segurança, pois usaram um endereço de e-mail real. No entanto, o domínio do endereço de e-mail era o Gmail (não o domínio da empresa), e eles estavam nos pedindo para fazer tarefas urgentemente, ou seja, ignorando toda e qualquer política da empresa e pressionando o destinatário a cometer um erro.”

A urgência aqui é outra bandeira vermelha. Sim, em um ambiente profissional muitas vezes recebemos pedidos legítimos para agir rapidamente; mas quando alguém tenta fazer você se apressar, isso é um sinal de que eles não estão te dando uma chance de parar e pensar. “Minha experiência pessoal vem com a campanha de phishing de golpes de cartões de presente”, diz Massimo Marini, analista sênior de segurança e conformidade da consultoria Kuma LLC, com sede na Virgínia. “Este golpe exige que o alvo vá comprar cartões de presente sob a suposta direção de seu supervisor. O alvo compra os cartões de presente e, em seguida, através de e-mail de acompanhamento, dá o código ao invasor. Vi isso acontecer com uma assistente executiva que se sentiu apressada pelo seu “chefe” para comprar rapidamente os cartões por um presente secreto. Esse evento foi interrompido no último minuto quando ela falou com seu chefe real, que, claro, não sabia nada sobre isso.”

Exemplos de spear phishing

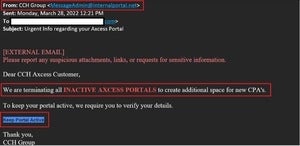

Se você está curioso para saber como podem ser os e-mails de phishing, temos alguns exemplos reais para você. O primeiro vem de William Mendez, diretor executivo de operações da consultoria CyZen, com sede em Nova York. “Este é um e-mail direcionado a uma empresa de contabilidade”, diz ele. “Os atacantes estão fazendo referência a uma tecnologia ‘CCH’, que é comumente usada por essas empresas.”

“Este e-mail é cronometrado durante a temporada de impostos (geralmente a época mais movimentada do ano para as empresas contábeis), o que implica que os usuários estão ocupados e não prestarão atenção aos e-mails recebidos”, explica. “O e-mail também usa o medo, afirmando que o acesso da vítima será encerrado a menos que eles tomem algum tipo de ação. Neste caso, a ação está clicando em um link, que provavelmente direcionará o usuário para um site onde o invasor pode coletar nomes de usuário e senhas ou outras informações confidenciais.”

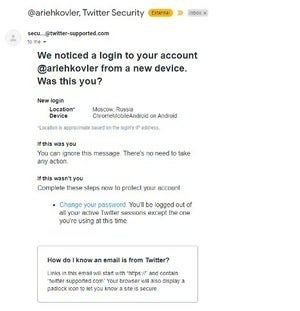

Tyler Moffitt, analista sênior de segurança da consultoria OpenText Security Solutions, com sede em Ontário, apresenta outro exemplo, que parece um alerta de segurança do Twitter.

Esta mensagem tenta puxar o movimento clássico de fazer você pensar que está protegendo sua conta e enganando você a desistir de sua senha no processo. “O indivíduo aqui, que é jornalista, foi especificamente alvo, provavelmente por sua cobertura sobre os acontecimentos da Ucrânia/Rússia”, explica Moffitt. (A localização do suposto login adiciona-se à verossimilhança.) “A mensagem informa ao usuário que sua conta foi acessada na Rússia e eles devem redefinir sua senha usando o link. Esse link leva a uma falsa redefinição de senha onde ele apenas coletará as credenciais atuais e, em seguida, roubará a conta.”

Quando você recebe uma mensagem como esta, você deve ter muito cuidado para ter certeza de que a página da web em que você acaba é o domínio real onde você pensa que está indo. Neste caso, você notará que está tentando enviar a vítima para “twitter-supported.com”, que não é um domínio real que o Twitter usa.

Como prevenir spear phishing

Seria ótimo se houvesse medidas técnicas que você pudesse tomar para parar completamente os ataques de phishing de lança. Há alguns que podem ajudar. “Quando se trata de segurança cibernética, o mesmo princípio de proteger sua carteira física se aplica à sua atividade online”, diz Nick Santora, fundador do provedor de treinamento de segurança Curricula, com sede na Geórgia. “Você não quer se tornar uma vítima e, por isso, temos que explicar a todos por que é importante fazer coisas como ativar autenticação de dois fatores ou vários fatores (2FA/MFA), usar senhas fortes que são únicas para cada conta e utilizar um cofre de proteção por senha para conter credenciais on-line.”

O Rey da Kaufman Rossin também acha que soluções técnicas são importantes — ele insta você a colocar em camadas soluções de segurança de e-mail, complementando o que vier do seu provedor de e-mail com uma solução de terceiros para ajudar a filtrar spam e anexos prejudiciais. Mas a melhor defesa contra ataques de engenharia social como phishing é a inteligência humana, e isso requer treinamento que mantenha os usuários em seus dedo.

“Uma simulação de phishing faz uma grande diferença”, diz ele. “Uma coisa é ir a um PowerPoint e mostrar um e-mail de phishing. Outra coisa é conseguir algo pelo correio, você clica nele, e então você está sendo enviado para o treinamento. Vimos que as pessoas melhoram em reconhecer ataques, porque as pessoas odeiam a sensação de clicar em um link e receber uma mensagem que diz: “Você foi phished”. É muito mais poderoso do que um treinamento anual de conformidade.” Como esperamos que este artigo tenha sido claro, é melhor ficar envergonhado como parte de uma simulação não anunciada que para ser vítima da coisa real.

No final, a melhor maneira de prevenir o phishing de lança é apenas manter sua mente suspeita engajada. “Os golpes de phishing geralmente vêm de contatos confiáveis cujas contas de e-mail foram comprometidas ou clonadas”, diz o analista de segurança cibernética Eric Florence. “Nosso desejo de confiar nas pessoas, de acreditar que a maioria das pessoas é decente, é o que é aproveitado em cada ataque de phishing, e esse desejo tem que ser suspenso, pelo menos durante o horário comercial.”

FONTE: CSO ONLINE