Uma campanha de phishing altamente direcionada atingiu executivos de alto nível em mais de 150 empresas, roubando documentos confidenciais e listas de contatos, diz a empresa de segurança Group-IB.

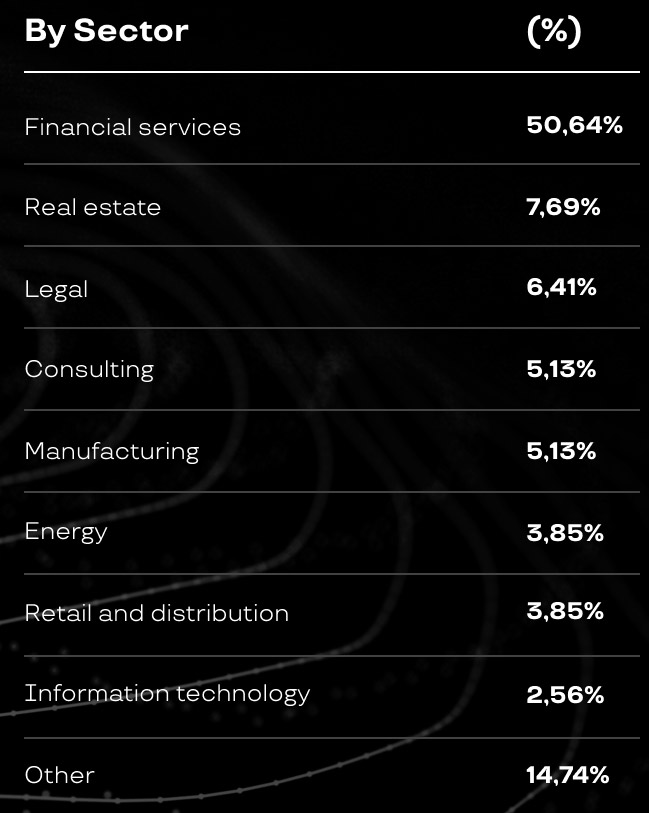

A campanha, que tem como alvo os usuários do Office 365, parece estar sendo veiculada desde meados de 2019 e para rastrear atacantes baseados na Nigéria que estão usando ferramentas de ataque construídas por desenvolvedores de língua vietnamita, informa o Grupo-IB, com sede em Cingapura. Cerca de metade das organizações vítimas identificadas são empresas de serviços financeiros, com escritórios de advocacia e empresas imobiliárias compreendendo parte do restante.

“A campanha [resultou] no compromisso de 156 oficiais de alto escalão em centros financeiros globais e regionais, como os EUA, canadá, Alemanha, Reino Unido, Holanda, Hong Kong, Cingapura e outras localidades”, diz o Group-IB em um novo relatório de pesquisa.

É apelidada de campanha de ataque de “PerSwaysion”, porque os ataques geralmente usam o Microsoft Sway e outras ferramentas baseadas na nuvem para tentar persuadir os usuários a visitar páginas de phishing de aparência legítima e inserir suas credenciais de login.

Os atacantes têm abusado do Microsoft Sway para criar páginas de phishing com aparência realista. (Fonte: Grupo-IB)

A empresa de segurança diz que descobriu a campanha enquanto investigava um incidente de segurança em uma empresa asiática não nomeada no início deste ano e tem tentado notificar as vítimas. Também criou um site para as organizações enviarem um endereço de e-mail e verificarem se ele está em alguma das listas de destino recuperadas pela empresa de segurança.

“O Grupo IB tentou entrar em contato com todas as vítimas e conseguiu contato com a maioria das empresas afetadas pela PerSwaysion até agora”, disse Feixiang He, analista sênior de inteligência de ameaças do Group-IB, ao Information Security Media Group.

Ataque em 3 estágios

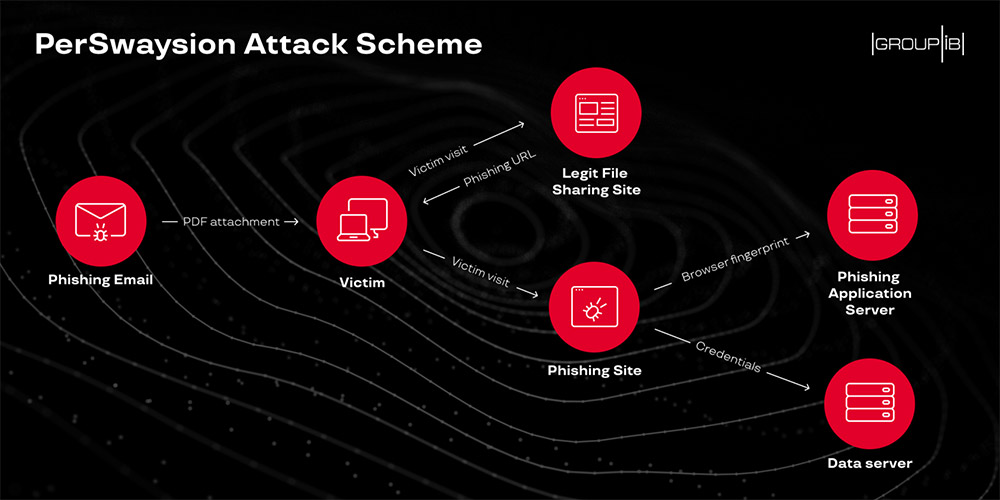

O Grupo IB diz que os invasores por trás desta campanha usam ferramentas legítimas da Microsoft baseadas na nuvem – incluindo os serviços Sway, SharePoint e OneNote da Microsoft – para tornar seus esforços de phishing de conta de usuário do Office 365 legítimos. A campanha conta com um esforço de engenharia social em três estágios:

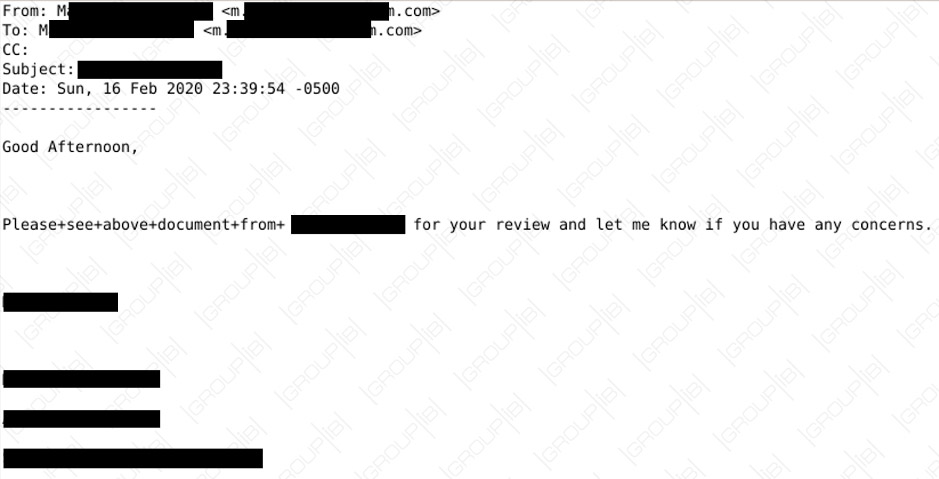

- Anexo PDF: Este foi projetado para se assemelhar a uma notificação legítima de compartilhamento de arquivos do Office 365, com um link “leia agora”, que, se clicado, vai para a fase dois.

- Página de compartilhamento de arquivos de aparência legítima: Os usuários que clicam em “ler agora” são levados para uma página que pretende ser um site legítimo de compartilhamento de arquivos do Microsoft Office 365, construído usando o Microsoft Sway, SharePoint ou OneNote para torná-lo mais legítimo para as ferramentas de segurança. “No entanto, esta é uma página de apresentação especialmente criada que abusa da visão padrão sway sem fronteiras”, diz o Group-IB.

- Site de phishing: Essa página leva a um site de phishing disfarçado para parecer uma página de login único da Microsoft na era de 2017. “Aqui a vítima é atribuída a um número de série único pelo kit de phishing, que serve como uma técnica rudimentar de impressão digital”, diz o Grupo-IB. Se um usuário inserir suas credenciais corporativas do Office 365 na página, ele é encaminhado para um servidor de dados separado e um e-mail é enviado imediatamente aos invasores. “Este e-mail extra é usado como um método de notificação em tempo real para garantir que os atacantes reajam em credenciais recém-colhidas.”

A fase 1 do ataque envolve um e-mail de phishing com PDF anexado (Fonte: Grupo-IB)

“O phishing do Microsoft Sway é algo que precisa ser trabalho”, tuitou o pesquisador de segurança britânico Kevin Beaumont. “É um pouco de um objetivo próprio, pois não há uma maneira fácil de relatar phishing.”

Alvo: Office 365 Usuários

Os usuários do Office 365 continuam sendo o principal alvo dos atacantes, na maioria das vezes através de campanhas de phishing. “A falta de autenticação multifatorial e o suporte à autenticação básica estão apoiando sua exposição”, diz o especialista em resposta a incidentes David Stubley, que dirige Edimburgo, empresa de testes de segurança com sede na Escócia e consultoria 7 Elements.

De acordo com o sexto Relatório de Resposta a Incidentes de Segurança de Dados divulgado pelo escritório de advocacia BakerHostetler esta semana, com base em mais de 1.000 incidentes que investigou em 2019, 38% de todos os incidentes de segurança – incluindo violações de dados – que examinou foram rastreados para ataques de phishing. Desses, 31% envolveram aquisições de contas do Office 365.

Fonte: BakerHostetler (n=1.000+)

Os invasores também podem tentar obter acesso a um grande número de contas usando ataques de recheio de credenciais ou listas de dicionários de senhas fracas, e muitas empresas não conseguem registrar seus ambientes “O365” para ajudá-los a detectar violações, ou como uma violação começou ou quais dados podem ter sido roubados, diz Stubley (ver: Compromisso de e-mail de negócios: defesas imperdíveis).

Fraudadores nigerianos e sul-africanos

Quem está por trás desses ataques? “Nossa pesquisa mostra que o kit de phishing perswaysion atual é um produto de desenvolvedores de língua vietnamita, enquanto as atividades de proliferação e phishing da campanha são realizadas por diferentes grupos de atores de ameaças”, diz Ele, do Group-IB. Vítimas por setor (Fonte: Grupo-IB)

Vítimas por setor (Fonte: Grupo-IB)

A atividade mais antiga conhecida ligada a esses atacantes data de julho de 2017 e um grupo de atores de ameaças que operam na Nigéria e na África do Sul, supostamente liderados por um indivíduo nigeriano que atende pelo apelido de Sam, e se especializando não apenas em ataques de phishing, mas também em golpes de compras online, diz Ele.

Depois de descobrir a campanha PerSwaysion, o Group-IB diz que a versão mais antiga do kit de phishing foi capaz de encontrar datas a partir de 9 de agosto de 2019.

“A versão atual do kit tem várias características intrigantes, o que nos permitiu estabelecer que ele foi desenvolvido por indivíduos de língua vietnamita: o módulo de validação de entrada do usuário (VeeValidate_) … usado no código só inclui localização vietnamita”, embora a ferramenta possa suportar 48 idiomas diferentes, diz Ele. VeeValidate é uma ferramenta para a estrutura de interface de usuário Vue JavaScript.

Economia de Serviços de Crimes Cibernéticos

Por que o kit de phishing foi criado pela primeira vez não está claro – foi desenvolvido para encomendar, ou lançado de desenvolvedores para gangues do crime?

Fonte: Grupo IB

“Atualmente, o kit de phishing PerSwaysion está apenas circulando entre um número limitado de grupos de operação de phishing livremente conectados”, diz Ele. “Não há evidências até o momento das vendas públicas da versão atual utilizada pelos operadores da campanha PerSwaysion nos mercados subterrâneos. Assumimos que os desenvolvedores vendem seu produto aos operadores por um lucro direto – uma prática comum na comunidade subterrânea.”

Especialistas em segurança dizem que a crescente indústria de serviços de crimes cibernéticos torna mais fácil do que nunca para os atacantes, que podem não ter habilidades avançadas de codificação, encontrar desenvolvedores capazes de dar-lhes ferramentas de hacking e phishing que são suficientemente avançadas para permitir que eles tenham um lucro confiável (ver: De Cybercrime Zero a ‘Hero’ – Now Faster Than Ever).

Objetivo: Lucros Ilícitos

Ataques de phishing direcionados ao Office 365 normalmente visam enganar os destinatários para transferir dinheiro para invasores, através de notas fiscais falsas ou outros truques. Esses ataques de compromisso de e-mail de negócios podem render milhões de dólares para criminosos (ver: French Cinema Chain Fires Dutch Executives Over ‘CEO Fraud’).

O Grupo IB não descreveu o quanto as vítimas podem ter perdido com os ataques de PerSwaysion. Também diz que, pelo menos até agora, não foi capaz de rastrear nenhum dado que está sendo vendido nos mercados de crimes cibernéticos para atacantes que têm usado o kit de phishing PerSwaysion, embora ele diga que está monitorando para tal comportamento. Mas adverte que os atacantes têm roubado listas de endereços de e-mail das vítimas para usar em outros ataques direcionados. Além disso, qualquer dano que os atacantes tenham roubado levará tempo para processar, para ver se ele contém alguma informação potencialmente valiosa.

“Dado que a campanha perSwaysion está ganhando força e o número de vítimas está crescendo, é provável que os dados de negócios das vítimas, como registros financeiros não públicos ou informações comerciais confidenciais de empresas de serviços financeiros, possam ser colocados à venda em mercados subterrâneos”, diz Ele.

FONTE: BANKINFO SECURITY