Relatório analisou nove fóruns ilegais com ofertas de apps para a loja de aplicativos do Google e descobriram a existência de programas para celular maliciosos

Especialistas da Kaspersky analisaram ofertas de apps para a Google Play na darknet e descobriram a existência de programas para celular maliciosos e contas de desenvolvedores que estão à venda por até US$ 20 mil. Usando a plataforma Kaspersky Digital Footprint Intelligence, os pesquisadores coletaram amostras de compra e venda de malware em nove fóruns diferentes da darknet. O relatório mostra como essas ameaças oferecidas na darknet aparecem na Google Play e detalha a disponibilidade, faixa de preços, recursos de comunicação e acordos entre cibercriminosos na comercialização desses programas fraudulentos.

Apesar dos rigorosos processos de validação nas lojas oficiais de aplicativos, a moderação nem sempre consegue identificar e remover aplicativos maliciosos antes deles serem publicados. A cada ano, muitos malware só são removidos da Google Play após infectar vítimas. Com essa brecha de oportunidade, os cibercriminosos se reuniram na darknet para comprar e vender aplicativos fraudulentos para a loja Google com funções adicionais para melhorar e, inclusive, promover suas criações.

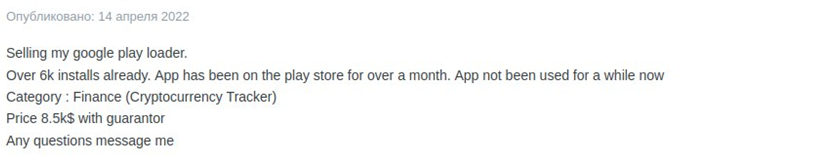

Assim como os mercados legais comercializam diferentes mercadorias, há várias ofertas na darknet para atender todos os tipos de necessidades e clientes — e com diferentes orçamentos. Por exemplo, para publicar um app malicioso, os cibercriminosos precisam de uma conta da Google Play e um código malicioso para download (Google Play Loader). Uma conta de desenvolvedor pode ser comprada com pouco dinheiro, o preço médio é de US$ 200, mas às vezes pode-se encontrá-la por US$ 60. O custo dos carregadores maliciosos varia entre US$ 2 mil e US$ 20 mil, dependendo da complexidade do malware, se há novidades e prevalência do código malicioso, bem como se há necessidade de funções adicionais.

Entre esses criminosos, a recomendação mais comum é a de esconder a distribuição de malware usando o disfarce de apps para rastreamento de criptomoedas, app financeiros, escaneadores de QR code ou apps de namoro/encontro. Para mostrar o potencial de vítimas que esse esquema oferece, os golpistas mostram a quantidade de downloads que as versões reais desses apps apresentam na loja oficial. De modo geral, esses exemplos mostram 5 mil downloads ou mais.

A investigação mostra ainda que, por uma taxa adicional, os cibercriminosos ofuscam o código no aplicativo para tornar sua detecção pelos programas antivírus mais difícil. Para aumentar o número de downloads de um aplicativo malicioso, muitos atacantes também oferecem a compra de campanhas de instalações — como anúncios Google para direcionar tráfego para o app falso e aumentar as chances de ele ser baixado e instalado. Essas campanhas têm preços diferentes em cada país, porém o custo médio é de US$ 0,50 por download, com ofertas variando de US$ 0,10 a alguns dólares. Em uma das ofertas descobertas, os anúncios para usuários nos EUA e Austrália custavam, no máximo, US$ 0,80.

Os serviços são oferecidos pelos fraudadores em três modelos: participação no lucro final, aluguel e compra completa de uma conta ou malware. Alguns vendedores até realizam leilões de comprar dos seus produtos, já que muitos deles limitam o número de compradores. Por exemplo, em um leilão analisado pelos especialistas da Kaspersky, a oferta inicial era de US$ 1.500, com lances adicionais de US$ 700, enquanto a blitz – compra instantânea pelo preço mais alto — foi de US$ 7.000.

Os vendedores na darknet também oferecem a publicação do programa malicioso para o comprador, e, assim, evitam a interação da gangue com a Google Play — isso sem impedir o recebimento remoto dos dados referente às vítimas do golpe. Esse método pode parecer arriscado para os compradores, mas os desenvolvedores de malware que vendem seus serviços na darknet priorizam a preservação e manutenção sua reputação, prometendo garantias para o acordo ou aceitar o pagamento da compra apenas após o cumprimento dos termos.

A análise da Kaspersky mostra ainda que, para reduzir os riscos ao fazer esses negócios ilegais, os cibercriminosos muitas vezes recorrem a intermediários, como plataformas de pagamento (pague, receba e confirme para a liberação do pagamento) ou uma pessoa neutra que não tenha interessado nos resultados do golpe.

FONTE: CISO ADVISOR