O mundo dos eletrônicos de consumo conectados, IoT e dispositivos inteligentes está crescendo mais rápido do que nunca, com dezenas de bilhões de dispositivos conectados transmitindo e compartilhando dados sem fio pela Internet, mas qual é a segurança?

À medida que conectamos tudo, de cafeteira a fechaduras das portas e carros à Internet, estamos criando maneiras mais potenciais – e possivelmente mais perigosas – para os hackers causar estragos.

Acredite, existem mais de 100 maneiras pelas quais um hacker pode arruinar sua vida apenas comprometendo seu roteador sem fio – um dispositivo que controla o tráfego entre sua rede local e a Internet, ameaçando a segurança e a privacidade de uma ampla variedade de dispositivos sem fio, a partir de computadores e telefones para câmeras IP, TVs inteligentes e aparelhos conectados.

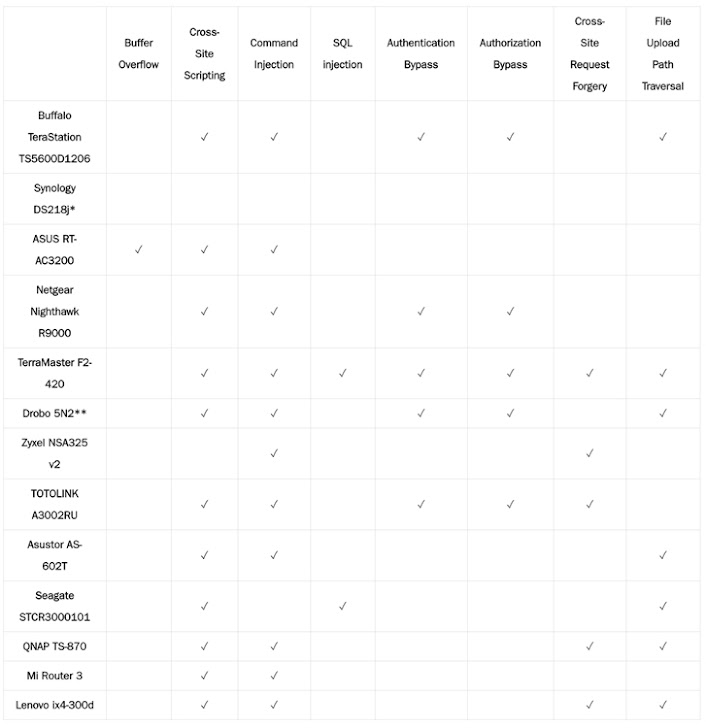

Em seu último estudo intitulado ” SOHOpelessly Broken 2.0 “, o Independent Security Evaluators (ISE) descobriu um total de 125 vulnerabilidades de segurança diferentes em 13 roteadores de pequenos escritórios e domésticos (SOHO) e dispositivos NAS ( Network Attached Storage ), provavelmente afetando milhões.

Lista de fornecedores de roteadores afetados

Os roteadores SOHO e dispositivos NAS testados pelos pesquisadores são dos seguintes fabricantes:

- Búfalo

- Synology

- TerraMaster

- Zyxel

- Drobo

- ASUS e sua subsidiária Asustor

- Seagate

- QNAP

- Lenovo

- Netgear

- Xiaomi

- Zioncom (TOTOLINK)

De acordo com os pesquisadores de segurança, todos esses 13 dispositivos amplamente utilizados que eles testaram tinham pelo menos uma vulnerabilidade de aplicativo da web que podia permitir que um invasor obtivesse acesso remoto ao shell ou acesso ao painel administrativo do dispositivo afetado.

Essas vulnerabilidades variam de script entre sites (XSS), falsificação de solicitação entre sites (CSRF), estouro de buffer, injeção de comando do sistema operacional (OS CMDi), desvio de autenticação, injeção de SQL (SQLi) e vulnerabilidades transversais do caminho de upload de arquivo.

Controle total sobre dispositivos sem autenticação

Os pesquisadores disseram que obtiveram sucesso em 12 dos dispositivos, permitindo que eles tivessem controle completo sobre os dispositivos afetados, 6 dos quais continham falhas que permitiriam que os invasores obtivessem controle total sobre um dispositivo remotamente e sem autenticação.

Esses roteadores domésticos e comerciais afetados são Asustor AS-602T, Buffalo TeraStation TS5600D1206, TerraMaster F2-420, Drobo 5N2, Netgear Nighthawk R9000 e TOTOLINK A3002RU.

Este novo relatório, SOHOpelessly Broken 2.0, é um estudo de acompanhamento, SOHOpelessly Broken 1.0 , publicado pela empresa de segurança ISE em 2013, quando divulgou um total de 52 vulnerabilidades em 13 roteadores SOHO e dispositivos NAS de fornecedores como TP-Link, ASUS e Linksys.

Desde o SOHOplessly Broken 1.0, os pesquisadores disseram ter encontrado alguns dispositivos IoT mais recentes implementando alguns mecanismos de segurança úteis, como a ASLR (Randomização do Layout do Espaço de Endereço), funcionalidades que impedem a engenharia reversa e mecanismos de verificação de integridade para solicitações HTTP.

No entanto, algumas coisas não mudaram desde o SOHOpelessly Broken 1.0, como muitos dispositivos de IoT ainda não possuem recursos básicos de proteção de aplicativos da web, como tokens anti-CSRF e cabeçalhos de segurança do navegador, o que pode melhorar bastante a postura de segurança dos aplicativos da web e dos sistemas subjacentes em que eles interagem.

Os pesquisadores do ISE relataram com responsabilidade todas as vulnerabilidades que descobriram aos fabricantes de dispositivos afetados, a maioria das quais respondeu prontamente e já tomou medidas de segurança para mitigar essas vulnerabilidades, que já receberam IDs de CVE.

No entanto, alguns fabricantes de dispositivos, incluindo Drobo, Buffalo Americas e Zioncom Holdings, não responderam às descobertas dos pesquisadores.