“Contas Privilegiadas” O que realmente significa? Muitos se confundem nos conceitos e podem deixar de protegre contas importantes.

Pote de Ouro dos Hackers, o termo “acesso privilegiado” tornou-se um tópico de componente de alta importância na proteção cibernética.

Recente pesquisa da Verizon inclui acesso privilegiado com alguns resultados talvez não tão surpreendentes para os profissionais de segurança da informação que já estão a algum tempo na estrada:

- Senhas fracas ou comuns foram a causa de 63% de todas as violações

- 53% das violações foram devidas ao uso indevido de contas privilegiadas.

Observando as notícias trazidas pelo nosso Blog Minuto da Segurança vemos que o principal objetivo dos hackers é obter acesso a contas privilegiadas, ao mesmo tempo também observamos que os SYSADMINS continuam ignorando as normas de segurança e acabam expondo desnecessariamente contas e configurações vitais na proteção dos sistemas.

Sabemos o quão importante são estas contas, como sabemos exatamente o que torna uma conta “privilegiada”?

Uma única regra fácil é considerar qualquer conta com acesso a dados monetizáveis (informações de identificação pessoal, números de cartão de crédito, senhas de acesso, etc.) como uma conta privilegiada. No entanto, isso não é tudo. Existem outros tipos de contas privilegiadas. O que você precisa decidir é : “o que é o privilégio de dados, onde está, e quem tem acesso a ele”.

O controle de contas privilegiadas é um fator importante na conformidade em todas as indicações de melhores práticas e normas em todas as indústrias.

Para ficar mais claro, vamos então explorar alguns tipos de contas privilegiadas:

Contas de Administrador de Domínio:

Os administradores de domínio têm acesso privilegiado em todas as estações de trabalho e servidores em um domínio do Windows. Estas são as contas mais extensas e robustas em toda a sua rede porque eles têm controle total sobre todos os controladores de domínio e a capacidade de modificar a associação de cada conta administrativa no domínio. O comprometimento destas contas geralmente é listado como o “pior cenário” e deve ser monitorado de perto.

Contas de Usuário Privilegiado:

Estas são as contas mais óbvias. Isso dá privilégios administrativos a um ou mais sistemas. Eles são a forma mais comum e geralmente possuem senhas únicas e complexas que lhes dão autoridade através da rede. Estas são as contas que precisam ser monitoradas de perto. Às vezes, essas contas não pertencem a usuários individuais e são compartilhadas entre os administradores. Essas contas devem ser monitoradas quanto a quem tem acesso a elas, qual acesso tem sido realizado através desta conta e com que frequência solicitam acesso.

Contas Administrativas Locais:

Essas contas normalmente não são pessoais e fornecem acesso administrativo ao host local. Essas contas geralmente são usadas pela equipe de TI para realizar manutenção ou para configurar novas estações de trabalho. Muitas vezes, essas contas terão a mesma senha em toda a plataforma ou organizações. Essas senhas compartilhadas são usadas por milhares de hosts e criam um alvo valioso para hackers.

Contas de Emergência:

Contas de emergência fornecem aos usuários não privilegiados o acesso de administrador para sistemas em caso de emergência. Embora essas contas devem exigir aprovação gerencial, o processo geralmente é manual, carece da manutenção e registros de monitoração apropriada necessária para as auditorias

Contas de Serviço:

Essas contas são contas locais ou de domínio privilegiadas que são usadas por um aplicativo ou serviço para interagir com o sistema operacional. Normalmente, terão acesso no domínio se for exigido pelo aplicativo que está sendo usado. As contas de serviço local são mais complicadas porque geralmente interagem com vários componentes do Windows. Isso significa que a mudança de senhas dessas contas é um processo delicado pois pode interferir nos sistemas dependentes e muitas vezes estão codificadas nos sistemas que as utilizam. Por causa disso, essas senhas raramente são alteradas e muitas vezes são alvo de ataques dos hackers.

Contas de Aplicativos:

Assim como o nome sugere, essas contas são usadas por aplicativos para acessar bancos de dados e fornecer acesso a outros aplicativos. Essas contas geralmente têm um amplo acesso às informações da empresa por causa de sua necessidade de trabalhar em toda a rede. Normalmente, as senhas para essas contas não são realizadas por usuários individuais e são compartilhadas em toda a rede. Essas senhas geralmente são armazenadas em arquivos de texto não criptografados em algum lugar da rede para que todos possam obter acesso. A questão é que os hackers também podem obter acesso usando este arquivo de texto.

As contas Privilegiadas são um verdadeiro “pote de ouro” para os hackers, através delas pode-se ter controle total da rede, sistemas e banco de dados. O seu uso deve ser controlado e monitorado constantemente. Fluxos de aprovação, manutenção do sigilo da senha e a troca imediata após seu uso são fatores importantes para que estas contas não sejam expostas desnecessariamente.

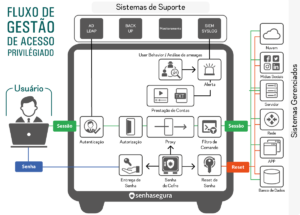

Com o software senhasegura você pode implementar de maneira simples, eficaz e sem alterar o procedimento das equipes de suporte e desenvolvimento. Veja abaixo o que a solução pode fazer por você.

O senhasegura conecta-se com todos os dispositivos de rede, servidores, sistemas operacionais, banco de dados e aplicativos. Conecta-se facilmente à autenticação do AD e permite a utilização de certificados digitais ou duplo fator de autenticação. Através de uma sistema próprio de emulação o senhasegura concede ao usuário autorizado o acesso ao alvo solicitado sem que seja necessário o conhecimento da senha. Através de políticas e configurações o administrador pode definir fluxos de aprovação, grupos de acesso autorizado, períodos de utilização e renovação da senha, condições especiais para concessão emergencial, alertas de uso, controle de comandos autorizados, gravação de sessão de uso e muito mais.

FONTE: MINUTO DA SEGURANCA