Apps do Microsoft 365 continua sendo os serviços de nuvem mais explorados segundo Netskope Threat Labs Report.

O Microsoft OneDrive continua sendo o aplicativo de nuvem mais explorado para fornecer conteúdo malicioso, uma posição mantida firmemente desde novembro de 2021 (11 meses consecutivos!), De acordo com o Netskope Threat Labs Report – setembro de 2022 . Isso ocorre apesar do crescimento impressionante no número de serviços em nuvem abusados para fins maliciosos.

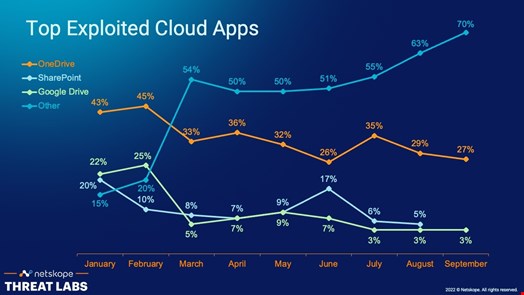

Novos serviços em nuvem estão se juntando à lista de alvos regularmente, pois os agentes de ameaças os consideram uma arma poderosa que simplifica enormemente a execução de uma campanha maliciosa. Essa tendência vem crescendo consistentemente. Em janeiro de 2022, os três principais aplicativos de nuvem explorados – OneDrive, Sharepoint e GDrive – representaram 85% dos casos. Em setembro de 2022, a porcentagem agregada dos mesmos três aplicativos caiu para 30%, o que significa que os outros 164 aplicativos de nuvem distintos que a Netskope detectou que distribuiram conteúdo malicioso representaram 70% no mesmo mês.

Mesmo que essa fragmentação signifique que os invasores exploram constantemente novos aplicativos em nuvem, a Microsoft continua sendo sua arma preferida. No entanto, a plataforma Microsoft 365 não é o único serviço da Microsoft sendo explorado regularmente por agentes de ameaças, apesar dos suspeitos de sempre, incluindo OneDrive, SharePoint e até mesmo o Azure , classificando-se constantemente no topo deste gráfico indesejado. O GitHub e o LinkedIn também fazem parte da família Microsoft, dois serviços conhecidos e confiáveis por milhões de usuários e organizações em todo o mundo e que rapidamente ganharam popularidade entre os invasores. Caso em questão, o LinkedIn é agora a marca mais personificada para ataques de phishing.

De qualquer forma, mesmo com muitas opções para os invasores dentro e fora do ecossistema de aplicativos da Microsoft, o Microsoft 365 ainda fica com a maior parte. Os invasores podem optar por comprometer uma conta legítima e abusar de vários serviços para lançar ataques de um local confiável, visando essa organização ou até mesmo um objetivo externo. Da mesma forma, eles podem criar suas próprias contas e usar aplicativos internos para fornecer malware, hospedar páginas de phishing, documentos de isca ou até mesmo comandar e controlar a infraestrutura.

Em ambos os casos, os invasores aumentam suas chances de contornar os gateways de segurança (isso explica por que as contas na nuvem são um alvo crescente para agentes de ameaças oportunistas ou patrocinados pelo estado ) e simplificam a preparação e a execução de seu ataque, visto que o ambiente Microsoft 365 oferece tantos ferramentas prontas para uso. A mesma lógica se aplica a outras plataformas, como o Google Workspace.

Aplicações menos comuns ainda são exploradas

Uma das consequências da ampla disponibilidade de ferramentas dentro de uma conta de nuvem comprometida é que mesmo os aplicativos menos usados são frequentemente abusados. Um exemplo é o Microsoft Sway, que pode ser armado para fornecer malware e páginas de phishing. O Sway permite a combinação de texto e mídia para criar um site apresentável, o que significa que os invasores podem liberar sua criatividade para criar páginas de phishing profissionais, de aparência realista e mais legítimas. Eles podem parecer muito mais convincentes do que aqueles criados com ferramentas imediatamente disponíveis, como Microsoft Forms ou Google Forms. O Sway também permite que os usuários incorporem documentos nas páginas, facilitando a entrega de malware.

A exploração do Sway não é uma novidade. No primeiro trimestre de 2020, uma campanha massiva chamada PerSwaysion foi descoberta, ativa desde meados de 2019. Ele teve como alvo 156 funcionários de alto escalão em pequenas e médias empresas de serviços financeiros, escritórios de advocacia e grupos imobiliários e foi caracterizado pelo abuso do Microsoft Sway (assim como do SharePoint e do OneNote) para redirecionar as vítimas para sites de phishing reais.

Várias maneiras de explorar praticamente qualquer serviço

Mesmo os aplicativos mais usados, como o OneDrive, podem ser explorados de forma mais sutil por agentes de ameaças patrocinados pelo estado e oportunistas. Em janeiro de 2022, um novo malware de espionagem cibernética foi descoberto chamado Graphite e atribuído ao APT28 , um grupo de ameaças com ligação com a Direção Geral de Inteligência (GRU) do Estado-Maior da Rússia. Este malware utiliza o OneDrive como um servidor de comando e controle por meio da API do Microsoft Graph e parece ser particularmente lucrativo para os invasores, uma vez que uma nova campanha pelo mesmo ator de ameaça com o mesmo malware foi descoberto recentemente. Esta nova campanha é particularmente notável, não só porque o OneDrive é abusado tanto para entrega e distribuição como para comando e controlo (mais uma prova da flexibilidade do OneDrive), mas também porque a sua instalação é desencadeada quando o utilizador inicia um documento armado em modo de apresentação e move o mouse.

Proteção contra serviços de nuvem explorados

Existem algumas etapas que as organizações podem seguir para mitigar os riscos de aplicativos em nuvem que incorporam malware ou páginas de phishing:

- Em primeiro lugar, eduque os usuários para reconhecer instâncias de nuvem desonestas armadas para fornecer conteúdo malicioso. Sempre há detalhes mal colocados (como o domínio ou algumas falhas de layout no conteúdo da página) que podem soar alarmes.

- Em segundo lugar, certifique-se de que suas próprias contas na nuvem não sejam comprometidas. Implemente a autenticação multifator e uma solução de gerenciamento de postura de segurança, que pode reduzir o risco de configuração incorreta explorável pelos invasores.

- Em terceiro lugar, implemente um Cloud Access Security Broker (CASB) para detectar o comprometimento inicial da conta e atividades anômalas pós-exploração.

- Por fim, reforce a segurança na borda de acesso em termos de controle de acesso adaptativo, DLP e proteção contra ameaças, aplicando políticas mais restritivas para aplicativos não gerenciados ou instâncias não gerenciadas de aplicativos corporativos.

Como os aplicativos em nuvem são cada vez mais o vetor de ataque mais atraente para os agentes de ameaças, é essencial que as empresas obtenham maior visibilidade sobre sua infraestrutura de nuvem para identificar e mitigar ameaças antes que danos graves sejam infligidos.

FONTE: MINUTO DA SEGURANCA