Pesquisa da Claroty encontrou vulnerabilidades que permitiram transformar PLCs em vetores para atacar estações de trabalho de engenharia

Cinco pesquisadores do Team82, a equipe de pesquisas da Claroty Research, descobriram que PLCs da Rockwell Automation , Schneider Electric , GE , B&R , XINJE , OVARRO e Emerson podiam ser transformados de vítimas em predadores e atacar estações de trabalho de engenharia industrial. Nessa pesquisa, o Team82 desenvolveu um novo ataque batizado com o nome de Evil PLC Attack. O ataque tem como alvo engenheiros que trabalham todos os dias em redes industriais, configurando e solucionando problemas de PLCs para garantir a segurança e a confiabilidade de processos em setores críticos, como serviços públicos, eletricidade, água e esgoto, indústria pesada, manufatura e automotivo, entre outros.

A pesquisa fez foco em sete linhas de produtos, uma de cada fabricante:

- OVARRO: plataforma TBox

- B&R (by ABB Group): plataforma System X20

- Schneider Electric: plataforma Modicon (principalmente M340 e M580)

- General Electric (GE): plataforma Mark VIe

- Rockwell Automation: plataforma Micro800 Control Systems

- Emerson: plataforma PACSystems

- XINJE: plataforma XD Series

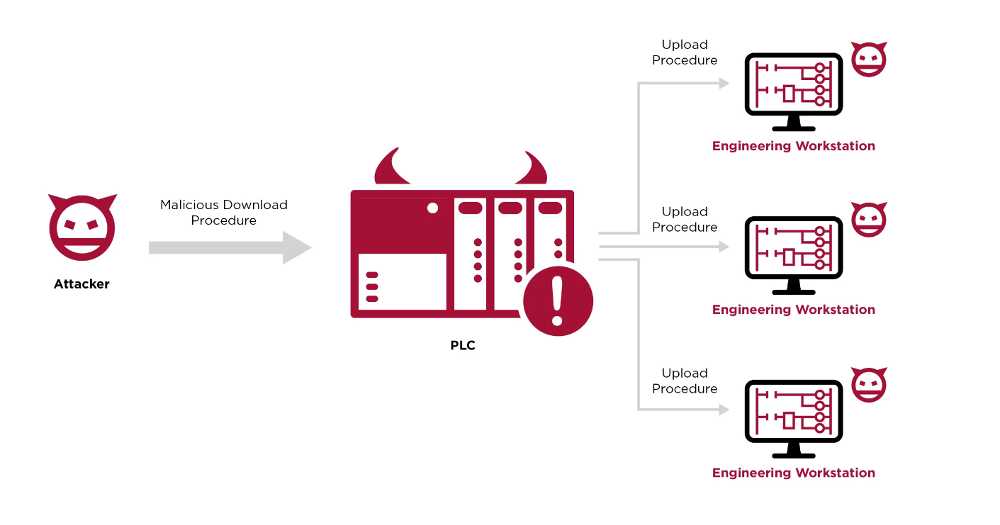

A maioria das empresas afetadas corrigiu ou mitigou as vulnerabilidades descobertas pelo Team82 em seus respectivos produtos informou a Claroty. O Evil PLC Attack transforma os PLCs na ferramenta e não no alvo. Ao armar um PLC, um invasor pode comprometer a estação de trabalho do engenheiro, que é a melhor fonte de informações relacionadas ao processo e teria acesso a todos os outros PLCs na rede. Com esse acesso e informações, o invasor pode alterar facilmente a lógica de qualquer PLC.

O truque seria atrair um engenheiro para se conectar a um PLC comprometido; a maneira mais rápida é causar uma falha no PLC. Esse é um cenário típico ao qual um engenheiro responderia e se conectaria usando seu aplicativo de estação de trabalho de engenharia como uma ferramenta de solução de problemas.

O Team82 desenvolveu três cenários de ataque distintos para o Evil PLC Attack:

- Infectar PLCs para obter acesso inicial: os invasores podem usar PLCs infectados para obter uma posição inicial em redes internas ou até mesmo para movimento lateral.

- Atacar integradores itinerantes: os invasores podem visar integradores de sistemas e prestadores de serviços como meio de entrada em muitas organizações e locais diferentes ao redor do mundo.

- Infectar PLCs como honeypots: blue teams podem usar PLCs como honeypots para atrair e capturar possíveis atacantes, dissuadindo e frustrando esses atacantes.

O relatório com os detalhes do ataque está em “https://claroty.com/team82/research/white-papers/evil-plc-attack-weaponizing-plcs”.

FONTE: CISO ADVISOR