Quando quero conhecer as melhores práticas mais recentemente publicadas em segurança cibernética, visito o Instituto Nacional de Padrões e Tecnologia (NIST). Desde os últimos requisitos de senha (NIST 800-63) até a segurança IoT para fabricantes (NISTIR 8259), o NIST é sempre o ponto de partida. A NIST desempenha um papel fundamental como um padrão-setter dos EUA, devido ao profissionalismo da organização e aos especialistas externos que ajudam a criar documentos NIST.

O NIST Cybersecurity Framework (CSF) foi inicialmente lançado em 2014 e atualizado pela última vez em 2018. A estrutura permite que as organizações melhorem a segurança e a resiliência da infraestrutura crítica com uma estrutura bem planejada e fácil de usar.

O crescimento contínuo do SaaS e as principais mudanças no ambiente de trabalho devido ao COVID-19 trazem novos desafios de segurança. Embora o CSF tenha sido escrito e atualizado enquanto o SaaS estava em ascensão, ele ainda está voltado para os clássicos desafios críticos de segurança da infraestrutura. No entanto, as organizações podem responder melhor a novos riscos adaptando o CSF a ambientes de trabalho modernos baseados em SaaS.

Eu pessoalmente amo este Quadro, mas verdade seja dita, quando se lê o Quadro em profundidade, sua complexidade é aparente, e segui-la pode ser difícil. Este artigo revisará os elementos-chave do CSF, apontará seus principais méritos e sugerirá implementações para a segurança do SaaS.

Saiba como automatizar a conformidade NIST da sua organização

Visão geral do NIST CSF

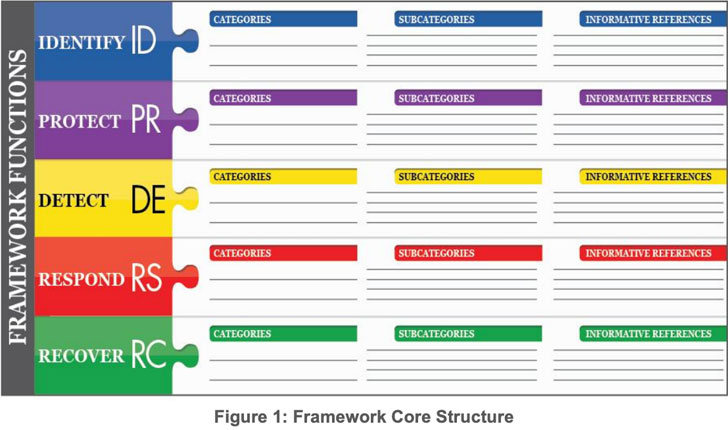

O NIST CSF estabelece cinco funções de segurança e as divide em categorias e subcategorias. As subcategorias contêm os controles reais. Para cada subcategoria, o CSF inclui uma lista de referências cruzadas a padrões e frameworks conhecidos como ISO 27001, COBIT, NIST SP 800-53 e ANSI/ISA-62443.

Essas referências cruzadas ajudam as organizações a implementar o CSF e mapeá-lo para outras estruturas. Por exemplo, os gerentes de segurança ou outros membros da equipe podem usar as referências para justificar suas decisões, não importa qual padrão de segurança a empresa precise cumprir.

Em um único documento, o Framework combina uma série de abordagens para lidar com ameaças à segurança cibernética. Isso inclui:

- criação de procedimentos

- formação

- definindo papéis

- auditoria

- monitorização

A estrutura possui uma estrutura central de cinco estágios: Identificar, Proteger, Detectar, Responder e Recuperar. Vou dividi-los em balas para você.

Identificar

O NIST define esta função da seguinte forma:

“Desenvolva o entendimento organizacional para gerenciar o risco de cibersegurança para sistemas, ativos, dados e recursos.”

Nesta função, o NIST inclui as seguintes categorias de controle:

- Gestão de Ativos

- Ambiente de Negócios

- Governança

- Avaliação do risco

- Estratégia de Gestão de Riscos

- Gestão de Riscos da Cadeia de Suprimentos.

Proteger

O NIST define esta função da seguinte forma:

“Desenvolver e implementar as salvaguardas adequadas para garantir a entrega de serviços críticos de infraestrutura.”

Nesta função, o NIST inclui as seguintes categorias de controle:

- Controle de acesso

- Conscientização e Treinamento

- Segurança de dados

- Processos e Procedimentos de Proteção de Informações

- Manutenção

- Tecnologia protetora

Detectar

O NIST define esta função da seguinte forma:

“Desenvolver e implementar as atividades adequadas para identificar a ocorrência de um evento de cibersegurança”.

Nesta função, o NIST inclui as seguintes categorias de controle:

- Anomalias e Eventos

- Monitoramento contínuo de segurança

- Processos de detecção

Responder

O NIST define esta função da seguinte forma:

“Desenvolver e implementar as atividades apropriadas para tomar medidas em relação a um evento de cibersegurança detectado”.

Nesta função, o NIST inclui as seguintes categorias de controle:

- Planejamento de resposta

- Comunicações

- Análise

- Mitigação

- Melhorias

Recuperar

O NIST define esta função da seguinte forma:

“Desenvolver e implementar as atividades apropriadas para manter planos de resiliência e restaurar quaisquer capacidades ou serviços que foram prejudicados devido a um evento de cibersegurança”.

Nesta função, o NIST inclui as seguintes categorias de controle:

- Planejamento de recuperação

- Melhorias

- Comunicações

Aplicando o CSF à SaaS Security

Embora definitivamente um modelo de melhores práticas, o Framework é um desafio a ser implementado.

O data-in-transit é protegido (PR. DS-2)

Uma empresa que usa serviços SaaS pode se perguntar como isso é relevante para eles. Eles podem pensar que a conformidade é responsabilidade do provedor SaaS. No entanto, um olhar mais aprofundado sobre ele mostra que muitos provedores de SaaS têm medidas de segurança em vigor, e o usuário é responsável por usá-los.

Por exemplo, os administradores não devem permitir conexões via HTTP a um serviço SaaS. Eles só devem permitir conexões HTTPS seguras.

Proteções contra vazamentos de dados são implementadas (PR. DS-5)

Isso pode parecer uma pequena subcategoria, mas por baixo há um behemoth. Vazamentos de dados são extremamente difíceis de prevenir. A adoção de aplicativos SaaS torna isso mais difícil porque as pessoas podem compartilhá-las e acessá-las de qualquer lugar do mundo.

Um administrador ou membro do escritório do CISO deve cuidar especial dessa ameaça. O DLP no SaaS pode incluir medidas de segurança como:

- compartilhamento de links para arquivos em vez do arquivo real

- definindo uma data de validade para o link

- desativando a opção de download se não for necessário

- bloqueando a capacidade de exportar dados na análise de dados SaaS

- endurecimento da autenticação do usuário

- prevenção do registro local na comunicação SaaS

- funções de usuário bem definidas com um número limitado de super usuários e administradores

Identidades e credenciais são emitidas, gerenciadas, verificadas, revogadas e auditadas para dispositivos, usuários e processos autorizados (RP). AC-1)

À medida que uma empresa escala sua força de trabalho e a adoção do SaaS, essa subcategoria se torna mais desafiadora. Gerenciar 50.000 usuários em apenas cinco SaaS significa que a equipe de segurança precisa gerenciar 250.000 identidades. Este problema é real e complicado.

Ainda mais desafiador, cada SaaS tem uma maneira diferente de definir identidades, visualizá-las e identidades seguras. Somando-se ao risco, os aplicativos SaaS nem sempre se integram entre si, o que significa que os usuários podem se encontrar com diferentes privilégios em diferentes sistemas. Isso leva a privilégios desnecessários que podem criar um potencial risco à segurança.

Como o escudo adaptativo pode ajudar a atender aos requisitos do NIST CSF

O NIST CSF é um padrão do setor para cibersegurança hoje, mas implementá-lo com práticas e processos manuais típicos é uma batalha difícil. Então, por que não automatizar?

Adaptive Shield é uma solução SSPM (Security Posture Management, gerenciamento de postura de segurança de segurança da SaaS) que pode automatizar as verificações de conformidade e configuração em toda a propriedade SaaS. O Adaptive Shield permite que as equipes de segurança vejam e corrijam rapidamente as fraquezas da configuração, garantindo o cumprimento dos padrões da empresa e do setor, do NIST CSF, bem como outros mandatos de conformidade, como o SOC 2 e o CSA Cloud Controls Matrix.

FONTE: THE HACKER NEWS