Desde agosto de 2021, vendedores ambulantes de malware conseguiram espalhar quatro famílias de trojans bancários Android por meio de conta-gotas de malware introduzidos no Google Play. Eles fizeram isso empregando uma série de truques para contornar as restrições da loja de aplicativos, evitar a detecção automática e enganar os usuários a acreditar que os aplicativos que baixaram são legítimos e inócuos.

De acordo com pesquisadores da equipe de prevenção de fraudes ThreatFabric, os conta-gotas de malware se apresentavam como scanners PDF, scanners de código QR, aplicativos de criptomoeda, autotreinamento, autenticador e aplicativos de segurança, e foram baixados coletivamente mais de 310.000 vezes.

O lado bom nessa situação é que nem todos os usuários que os baixaram acabaram selados com trojans bancários: a entrega do malware foi reservada apenas para usuários em regiões específicas de interesse e foi realizada manualmente.

Fonte: ThreatFabric

As táticas empregadas pelos atacantes

As diferentes famílias de trojan bancários entregues por meio dessas campanhas são apelidadas de Anatsa, Alien, Hydra e Ermac. Cada um deles tem como alvo uma infinidade de aplicativos bancários, relacionados a criptomoedas, de pagamento móvel e e-mail.

As campanhas geralmente se desenrolam assim:

1. Vendedores de malware introduzem conta-gotas no Google Play, disfarçados de aplicativos úteis que estão realmente funcionando (e, assim, incentivam os usuários a deixar avaliações positivas)

2. Depois que esses aplicativos são instalados e executados pela primeira vez, eles enviam informações do dispositivo (ID do dispositivo, nome do dispositivo, localidade, país, versão do SDK do Android) para um servidor de comando e controle (C2)

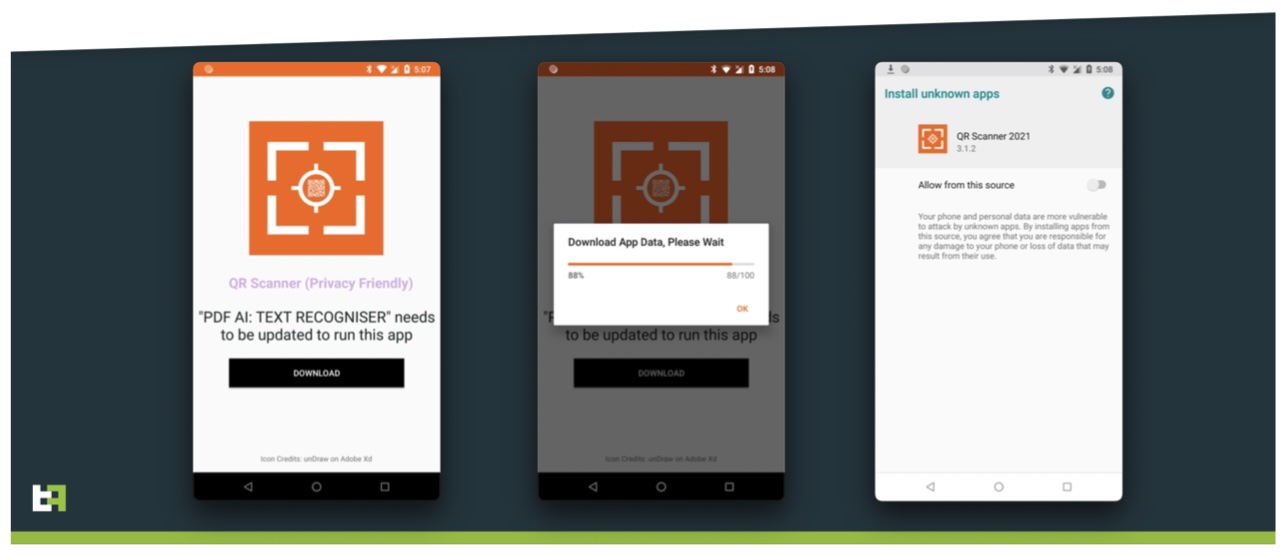

3. Dependendo dessas informações, alguns usuários são solicitados a atualizar o aplicativo para que possam continuar usando-o

4. Se eles concordarem e ignorarem os avisos de que baixar conteúdo de uma fonte que não é o Google Play é uma proposta perigosa, o trojan bancário (ainda disfarçado de aplicativo inicial) é instalado no dispositivo e pede um conjunto mais amplo de permissões, o que lhe permitirá roubar credenciais capturando tudo o que é mostrado na tela do usuário e registrando as teclas digitadas, e os invasores acessem o dispositivo remotamente.

Fonte: ThreatFabric

Os bandidos por trás dessas campanhas descobriram uma série de truques que impedem que os conta-gotas sejam imediatamente detectados/bloqueados pelas soluções Google Play e AV, e as cargas úteis maliciosas caiam nas mãos dos pesquisadores de segurança.

Eles têm:

- Reduziu significativamente a pegada maliciosa dos aplicativos conta-gotas (eles não pedem permissões suspeitas específicas, por exemplo. Privilégios do Serviço de Acessibilidade

- O backend C2 combina com o tema do aplicativo conta-gotas (por exemplo, um site com tema de fitness funcional para um aplicativo focado em exercícios)

- O arquivo de configuração fornecido pelo C2 ao conta-gotas contém regras de filtro baseadas no modelo do dispositivo. “[Os] atores estabeleceram restrições, com mecanismos para garantir que a carga útil seja instalada apenas no dispositivo da vítima e não em ambientes de teste. Para conseguir isso, os criminosos usam uma infinidade de técnicas, que variam de verificações de localização a atualizações maliciosas incrementais, passando por desofuscação baseadas em tempo e verificações de emulação do lado do servidor”, observaram os pesquisadores.

Potenciais vítimas são enganadas para baixar os conta-gotas iniciais porque o conselho usual para examinar aplicativos – verificar comentários de usuários, evitar aplicativos com um pequeno número de downloads, verificar o site do aplicativo – não funciona aqui.

“Os atores por trás disso cuidaram de fazer com que seus aplicativos parecessem legítimos e úteis. Há um grande número de avaliações positivas para os aplicativos. O número de instalações e a presença de avaliações podem convencer os usuários do Android a instalar o aplicativo”, concluíram.

Os usuários do Android que suspeitam que possam ter sido infectados por meio dessas campanhas devem revisar os IoCs (nomes e nomes dos pacotes dos aplicativos conta-gotas) e ver se têm um desses pacotes instalado em seus smartphones.

FONTEL: HELPNET SECURITY