A Apple entregou uma barragem de atualizações de segurança para a maioria de seus dispositivos esta semana, e entre as vulnerabilidades corrigidas estão CVE-2021-30892, um bypass de Proteção de Integridade do Sistema (SIP) em macOS, e CVE-2021-30883, uma falha do iOS que é ativamente explorada por atacantes.

Sobre CVE-2021-30883

CVE-2021-30883, um problema de corrupção de memória na IOMobileFrameBuffer, foi corrigido pela empresa no iOS e iPadOS v15.0.2 no início deste mês, quando a Apple disse que estava “ciente de um relatório que este problema pode ter sido ativamente explorado”, e os pesquisadores da ZecOPs confirmaram que ele é “acessível a partir do navegador” e “perfeito para ataques móveis com um clique e com água”.

Um pesquisador de segurança que analisou o patch criou um POC que funcionou no iOS 15.0 e iOS 14.7.1, e disse que provavelmente funcionaria em versões anteriores do sistema operacional.

Duas semanas depois, a correção foi finalmente incluída no iOS e iPadOS 14.8.1, tvOS 15.1 e watchOS 8.1.

Ainda não sabemos a natureza dos ataques nos quais a vulnerabilidade foi ou ainda está sendo explorada.

Sobre o CVE-2021-30892 (também conhecido como “Shrootless”)

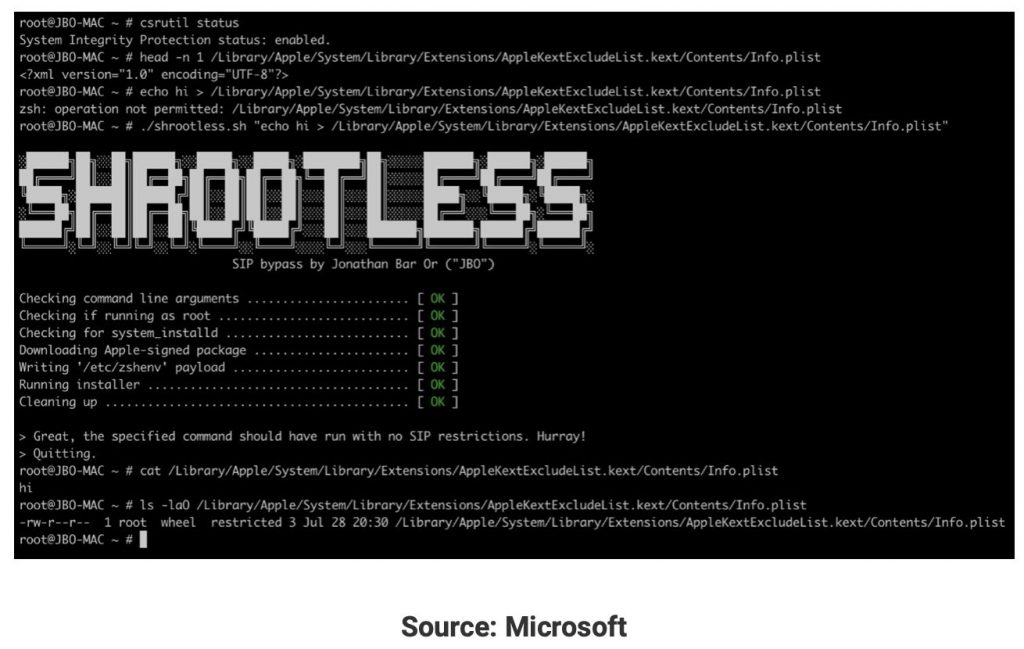

CVE-2021-30892 foi desenterrado e relatado por Jonathan Bar Or, um pesquisador de segurança da Equipe de Pesquisa de Defensores Microsoft 365.

É uma vulnerabilidade que pode permitir aos atacantes contornar o recurso MacOS System Integrity Protection (SIP), criando um arquivo especialmente criado para seqüestrar o processo de instalação. Isto lhes permitiria instalar rootkits, outros malwares, sobrescrever arquivos do sistema, e muito mais.

“SIP é uma tecnologia de segurança em macOS que restringe um usuário root de realizar operações que podem comprometer a integridade do sistema. Ao avaliar os processos macOS com direito a contornar as proteções SIP, nos deparamos com o daemon system_installd, que tem o poderoso direito com.apple.rootless.install.inheritable. Com este direito, qualquer processo infantil do system_installd seria capaz de contornar completamente as restrições do sistema de arquivos SIP”, explicou a equipe.

Eles descobriram que, invocando o shell padrão do sistema operacional (zsh) via scripts pós-instalação em um pacote assinado pela Apple e alterando o arquivo /etc/zshenv que o zsh usa para executar comandos, eles podem entregar a carga útil maliciosa e instalá-la.

Para provar a capacidade de exploração da vulnerabilidade, eles criaram um POC que superou a lista de exclusão de extensões do kernel.

Além disso, eles descobriram que o zshenv também pode ser usado para alcançar a persistência e elevar os privilégios do usuário à raiz.

CVE-2021-30892 foi fixado em macOS Monterey 12.0.1, macOS Big Sur 11.6.1, e Security Update 2021-007 para macOS Catalina. Traduzido com www.DeepL.com/Translator (versão gratuita)

FONTE: HELPNET SECURITY