A Microsoft emitiu um aviso para outra vulnerabilidade de spooler de impressão do Windows de dia zero rastreada como CVE-2021-36958 que permite que atacantes locais obtenham privilégios SYSTEM em um computador.

Essa vulnerabilidade faz parte de uma classe de bugs conhecidos como ‘PrintNightmare‘, que abusam das configurações do spooler de impressão do Windows, drivers de impressão e do recurso Point and Print do Windows.

A Microsoft lançou atualizações de segurança em julho e agosto para corrigir várias vulnerabilidades PrintNightmare.

No entanto, uma vulnerabilidade divulgada pelo pesquisador de segurança Benjamin Delpy ainda permite que os atores de ameaças obtenham rapidamente privilégios do SISTEMA simplesmente conectando-se a um servidor de impressão remoto, conforme demonstrado abaixo.https://player.vimeo.com/video/581584478

Essa vulnerabilidade usa a diretiva de registro CopyFile para copiar um arquivo DLL que abre um prompt de comando para o cliente junto com um driver de impressão quando você se conecta a uma impressora.

Embora as atualizações de segurança recentes da Microsoft tenham alterado o novo procedimento de instalação do driver de impressora para que ele exija privilégios de administrador, você não precisará inserir privilégios de administrador para se conectar a uma impressora quando esse driver já estiver instalado.

Além disso, se o driver existir em um cliente e, portanto, não precisar ser instalado, a conexão a uma impressora remota ainda executará a diretiva CopyFile para usuários não administradores. Essa fraqueza permite que a DLL do Delpy seja copiada para o cliente e executada para abrir um prompt de comando no nível do SISTEMA.

Microsoft lança consultoria no CVE-2021-36958

Hoje, a Microsoft emitiu um aviso sobre uma nova vulnerabilidade do Windows Print Spooler rastreada como CVE-2021-36958.

“Existe uma vulnerabilidade de execução remota de código quando o serviço Windows Print Spooler executa incorretamente operações de arquivos privilegiados”, diz o aviso CVE-2021-36958.

“Um invasor que explorou com sucesso essa vulnerabilidade poderia executar código arbitrário com privilégios SYSTEM. Um invasor poderia então instalar programas; visualizar, alterar ou excluir dados; ou criar novas contas com direitos de usuário completos.”

“A solução alternativa para essa vulnerabilidade é parar e desativar o serviço Print Spooler.”

Will Dormann, analista de vulnerabilidades da CERT/CC, disse ao BleepingComputer que a Microsoft confirmou que o CVE-2021-36958 corresponde ao exploit PoC compartilhado por Delpy no Twitter e descrito acima.

No aviso, a Microsoft atribui o bug a Victor Mata, da FusionX, Accenture Security, que também descobriu o bug em dezembro de 2020.https://platform.twitter.com/embed/Tweet.html?creatorScreenName=BleepinComputer&dnt=false&embedId=twitter-widget-0&features=eyJ0ZndfZXhwZXJpbWVudHNfY29va2llX2V4cGlyYXRpb24iOnsiYnVja2V0IjoxMjA5NjAwLCJ2ZXJzaW9uIjpudWxsfSwidGZ3X2hvcml6b25fdHdlZXRfZW1iZWRfOTU1NSI6eyJidWNrZXQiOiJodGUiLCJ2ZXJzaW9uIjpudWxsfSwidGZ3X3NwYWNlX2NhcmQiOnsiYnVja2V0Ijoib2ZmIiwidmVyc2lvbiI6bnVsbH19&frame=false&hideCard=false&hideThread=true&id=1425574625384206339&lang=en&origin=https%3A%2F%2Fwww.bleepingcomputer.com%2Fnews%2Fmicrosoft%2Fmicrosoft-confirms-another-windows-print-spooler-zero-day-bug%2F&sessionId=71f61a89d9af309071e64635db60b6a24912a2c7&siteScreenName=BleepinComputer&theme=light&widgetsVersion=1890d59c%3A1627936082797&width=550px

Estranhamente, a Microsoft classificou isso como uma vulnerabilidade de execução remota de código, mesmo que o ataque precise ser realizado localmente em um computador.

Quando a BleepingComputer pediu a Dormann para esclarecer se isso era rotulagem incorreta, nos disseram “é claramente local (LPE)” com base na pontuação CVSS:3.0 7.3 / 6.8.

“Eles acabaram de reciclar “Existe uma vulnerabilidade de execução remota de código quando o serviço Windows Print Spooler executa incorretamente operações de arquivos privilegiados” : https://google.com/search? q=%22A+.” Dormann contou ao BleepingComputer.

A Microsoft provavelmente atualizará seus avisos nos próximos dias para alterar sua classificação de ‘impacto’ para ‘Elevação do Privilégio’.

Atenuando a vulnerabilidade CVE-2021-36958

A Microsoft ainda não lançou uma atualização de segurança para essa falha, mas afirma que você pode remover o vetor de ataque desativando o Print Spooler.

Como desativar o Print Spooler impedirá que seu dispositivo imprima, um método melhor é apenas permitir que seu dispositivo instale impressoras a partir de servidores autorizados.

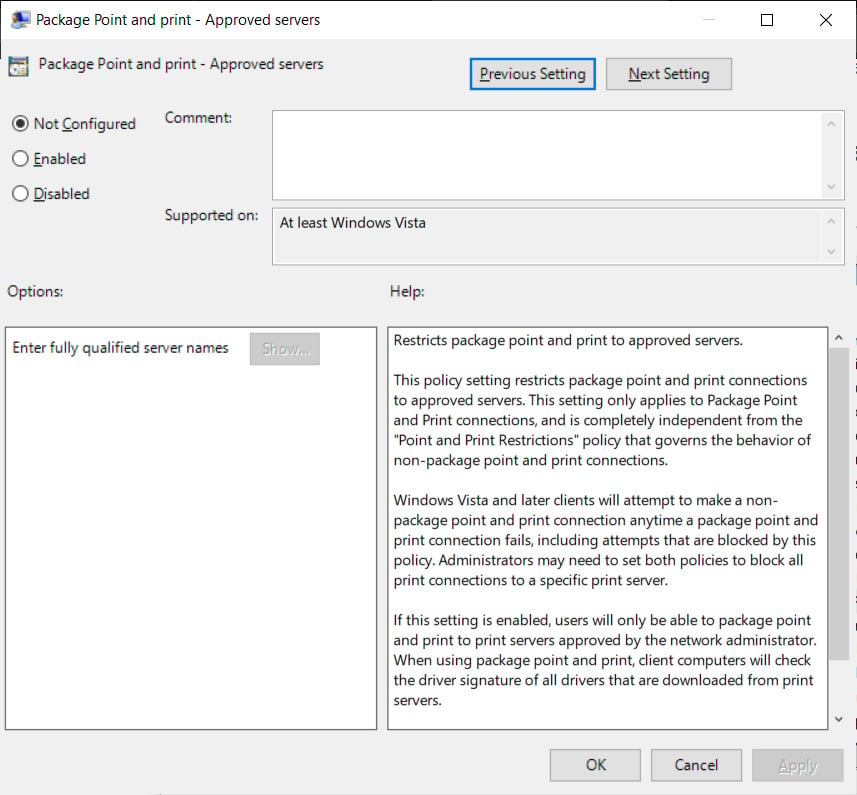

Essa restrição pode ser feita usando a política de grupo ‘Pacote Ponto e impressão – Servidores aprovados’, impedindo que usuários não administrativos instalem drivers de impressão usando Ponto e Impressão, a menos que o servidor de impressão esteja na lista aprovada.

Para habilitar esta política, inicie o Editor de Diretiva de Grupo (gpedit.msc) e navegue até Configuração do Usuário> Modelos Administrativos > Painel de Controle > Impressoras > Servidores Aprovados por Ponto e Impressão do Pacote.

Ao alternar a política, insira a lista de servidores que você deseja permitir usar como servidor de impressão e pressione OK para ativar a política. Se você não tiver um servidor de impressão na sua rede, poderá inserir um nome de servidor falso para ativar o recurso.

O uso desta política de grupo fornecerá a melhor proteção contra exploits CVE-2021-36958, mas não impedirá que os atores de ameaças assumam um servidor de impressão autorizado com drivers maliciosos.

FONTE: BLEEPINGCOMPUTER