A Microsoft compartilhou hoje detalhes sobre como os hackers do SolarWinds conseguiram permanecer sem serem detectados escondendo suas atividades maliciosas dentro das redes de empresas violadas.

Essas informações anteriormente desconhecidas foram divulgadas por especialistas em segurança parte da Equipe de Pesquisa do Microsoft 365 Defender, Microsoft Threat Intelligence Center (MSTIC) e Microsoft Cyber Defense Operations Center (CDOC).

O relatório que eles publicaram hoje cedo compartilha novos detalhes sobre a ativação do segundo estágio do Solorigate — as etapas e ferramentas usadas para implantar carregadores Cobalt Strike personalizados (Teardrop, Raindrop e outros) depois de soltar o backdoor da DLL Solorigate (Sunburst).

Táticas de evasão de hackers da SolarWinds

Como os especialistas em segurança da Microsoft descobriram, os hackers que orquestraram o ataque SolarWinds apresentaram uma série de táticas, segurança operacional e comportamento anti-forense que diminuíram drasticamente a capacidade das organizações violadas de detectar suas ações maliciosas.

“[Os] atacantes por trás do Solorigate são operadores hábeis e metódicos que seguem as melhores práticas de segurança de operações (OpSec) para minimizar vestígios, ficar fora do radar e evitar a detecção”, revela a Microsoft.

“Durante nossa análise aprofundada das táticas, técnicas e procedimentos (TTPs) do atacante vistos através da lente da rica telemetria do Microsoft 365 Defender, observamos algumas técnicas que valem a pena divulgar para ajudar outros defensores a responder melhor a esse incidente e usar ferramentas de caça como a caça avançada do Microsoft 365 Defender ou consultas Azure Sentinel para procurar possíveis vestígios de atividades passadas.”

Alguns exemplos das táticas de evasão dos hackers do SolarWinds, conforme descoberto e destacado pela Microsoft:

- Evitar indicadores compartilhados para cada host comprometido implantando implantes DLL Cobalt Strike personalizados em cada máquina

- Camuflar e misturar-se ao ambiente renomeando ferramentas e binários para combinar arquivos e programas no dispositivo comprometido

- Desativando o registro de eventos usando AUDITPOL antes da atividade prática do teclado e habilitando novamente depois

- Criação de regras de firewall para minimizar pacotes de saída para determinados protocolos antes de executar atividades de enumeração de rede ruidosa (removidas após a conclusão dessas operações)

- Planeje cuidadosamente as atividades de movimento lateral, desativando primeiro os serviços de segurança em hosts direcionados

- Acredita-se também ter usado o timetomping para alterar os carimbos de data e hora dos artefatos e aproveitou procedimentos e ferramentas de limpeza para impedir a descoberta de implantes DLL maliciosos em ambientes afetados.

Além disso, a Microsoft fornece uma lista das táticas, técnicas e procedimentos (TTPs) mais fascinantes e incomuns usados nesses ataques.

A empresa também disse que está “trabalhando ativamente com a MITRE para garantir que qualquer nova técnica emergente deste incidente seja documentada em futuras atualizações da estrutura ATT&CK”.

Cronograma de ataque da cadeia de suprimentos

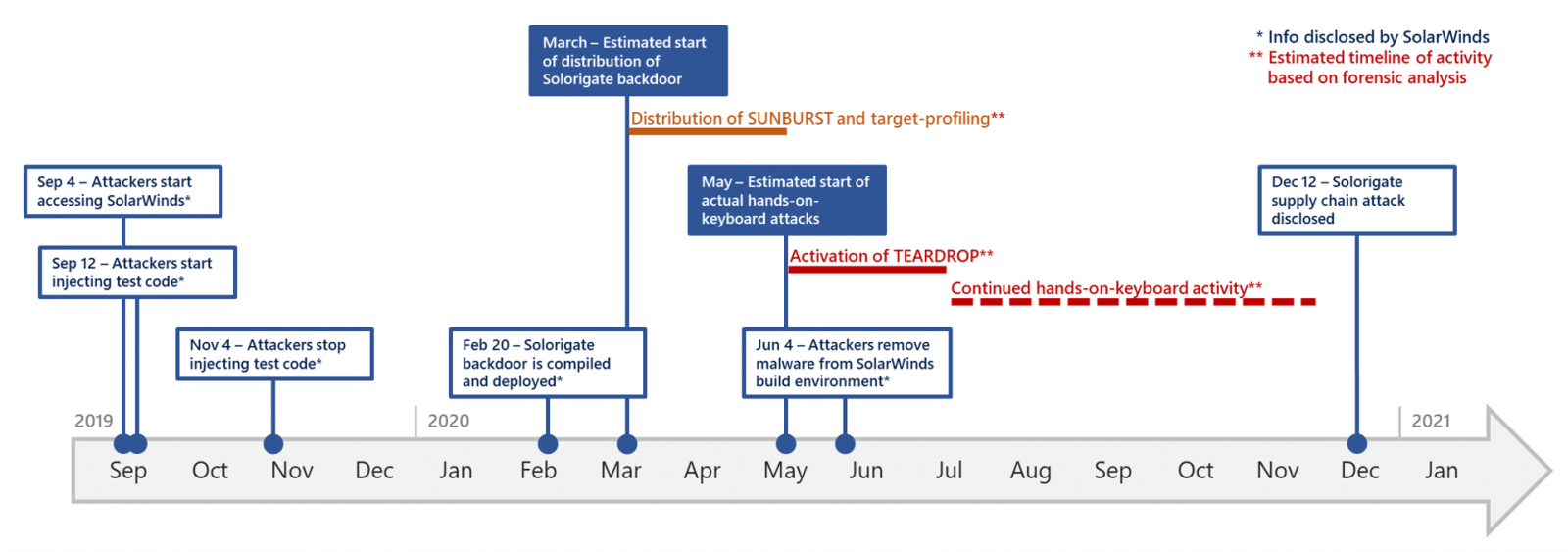

Uma linha do tempo detalhada desses ataques mostra que o backdoor Solorigate DLL foi implantado em fevereiro e implantado em redes comprometidas durante o final de março (o SolarWinds também forneceu uma visão geral da linha do tempo de ataque no início deste mês).

Após esse estágio, o ator de ameaças preparou os implantes personalizados do Cobalt Strike e selecionou alvos de interesse até o início de maio, quando os ataques práticos provavelmente começaram.

“A remoção da função de geração backdoor e do código comprometido dos binários SolarWinds em junho pode indicar que, a essa altura, os atacantes haviam atingido um número suficiente de alvos interessantes, e seu objetivo mudou de implantação e ativação do backdoor (Estágio 1) para estar operacional em redes de vítimas selecionadas, continuando o ataque com atividade prática no teclado usando os implantes Cobalt Strike (Fase 2)”, acrescenta a Microsoft.

A Microsoft descobriu esses novos detalhes durante sua investigação em andamento do ataque à cadeia de suprimentos SolarWinds orquestrado pelo ator de ameaças rastreado como StellarParticle (CrowdStrike), UNC2452 (FireEye), SolarStorm (Palo Alto Unit 42) e Dark Halo (Volexity).

Embora a identidade do ator da ameaça permaneça desconhecida, uma declaração conjunta emitida pelo FBI, CISA, ODNI e NSA no início deste mês diz que é provável que seja um grupo de Ameaça Persistente Avançada (APT) apoiado pela Rússia.

Kaspersky também fez uma conexão entre os hackers SolarWinds e o grupo russo de hackers Turla depois de descobrir que o backdoor Sunburst tem características sobrepostas ao backdoor Kazuar provisoriamente ligado ao Turla.

FONTE: BLEEPING COMPUTER