Atores de ameaças associados a grupos de hackers financeiramente motivados combinaram várias vulnerabilidades de dia zero e um novo shell da web para violar até 100 empresas usando o Legacy File Transfer Appliance da Accellion e roubar arquivos confidenciais.

Os ataques ocorreram em meados de dezembro de 2020 e envolveram a gangue de ransomware Clop e o grupo de ameaças FIN11. Ao contrário dos ataques anteriores desses grupos, o malware de criptografia de arquivos Clop não foi implantado.

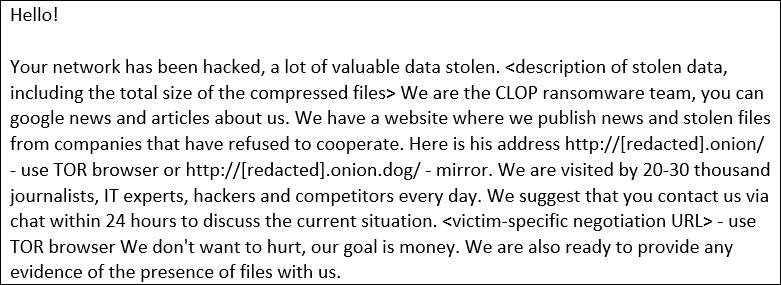

Parece que os atores optaram por uma campanha de extorsão. Depois de roubar os dados, eles ameaçaram as vítimas por e-mail disponibilizando publicamente as informações roubadas no site de vazamento Clop, a menos que um resgate fosse pago.

BleepingComputer tem rastreado essas violações relacionadas ao Accellion e descoberto quase uma dúzia de vítimas.

Entre eles estão a gigante dos supermercados Kroger, Singtel, QIMR Berghofer Medical Research Institute, Reserve Bank of New Zealand, Australian Securities and Investments Commission (ASIC) e o Escritório do Auditor do Estado de Washington (“SAO”).

Vítimas adicionais rastreadas pelo BleepingComputer incluem :

- empresa de serviços técnicos Grupo ABS

- escritório de advocacia Jones Day

- Danaher, empresa de ciência e tecnologia da Fortune 500

- especialista em geodados Fugro

- a Universidade do Colorado

Depois que informamos sobre a violação da Singtel no início deste mês, a gangue Clop entrou em contato conosco e afirmou que roubou 73 GB de dados como parte de seu ataque. Quando a BleepingComputer perguntou como eles obtiveram acesso aos dados da Singtel, a Clop se recusou a compartilhar essas informações.

BleepingComputer aprendeu com fontes que o American Bureau of Shipping (ABS), que Clop listou como Eagle.org, recebeu uma nota de resgate por e-mail.

Detalhes sobre ataques Accellion revelados

Um anúncio coordenado da Accellion e da Mandiant lança hoje luz sobre como os ataques contra os dispositivos da Accellion FTA ocorreram.

Em seu comunicado à imprensa, a Accellion diz que havia 300 clientes usando seu Legacy, 20 anos, File Transfer Appliance (FTA). Desses clientes, menos de 100 foram vítimas dos ataques da Clop e da FIN11, e que menos de “de 25 parecem ter sofrido roubo significativo de dados.

A Accellion corrigiu as vulnerabilidades e continua seus esforços de mitigação. A empresa “recomenda fortemente que os clientes da FTA migrem para o Kiteworks” – uma plataforma de firewall de conteúdo corporativo que tem uma base de código diferente, possui uma arquitetura de segurança e inclui um processo devops segregado e seguro.

Respondedores de incidentes da FireEye Mandiant investigaram esses ataques para alguns de seus clientes e destacaram a colaboração entre o ransomware Clop e a gangue FIN11 nesta campanha.

Ambos os grupos já trabalharam juntos antes. No ano passado, a FIN11 se juntou ao negócio de ransomware e começou a criptografar as redes de suas vítimas usando o Clop.

Mandiant tem rastreado a recente exploração do Accellion FTA usando vários dias zero como UNC2546. As seguintes vulnerabilidades foram descobertas:

– CVE-2021-27101 – Injeção SQL através de um cabeçalho Host criado

– CVE-2021-27102 – Execução de comandos do sistema operacional por meio de uma chamada de serviço web local

– CVE-2021-27103 – SSRF através de uma solicitação POST trabalhada

– CVE-2021-27104 – Execução de comando do sistema operacional por meio de uma solicitação POST trabalhada

Os pesquisadores distinguem essa atividade da campanha de extorsão, que eles rastreiam como UNC2582. No entanto, eles notaram sobreposições entre as duas e as operações anteriores atribuídas à FIN11.

Nova concha da web DEWMODE plantada em dispositivos Accellion

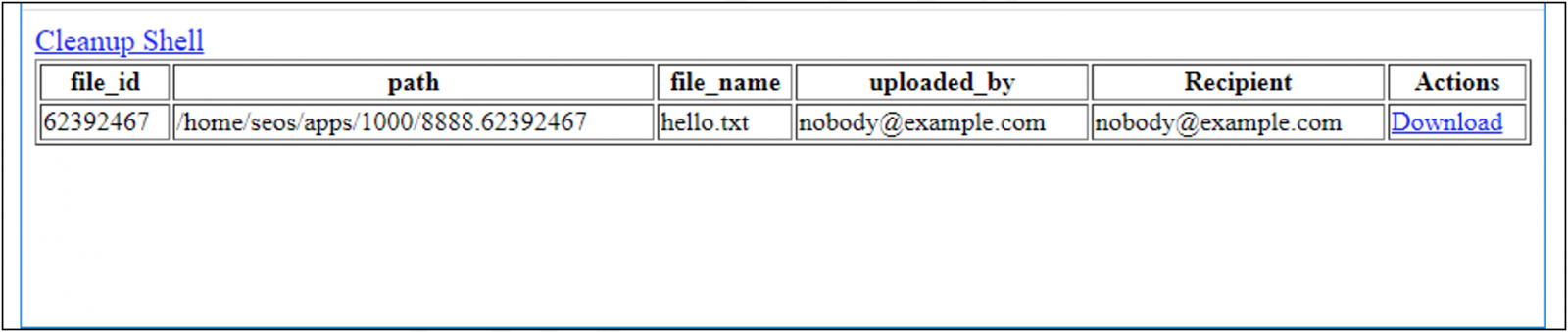

Ao investigar os incidentes, os pesquisadores observaram que os intrusos usaram uma concha de teia anteriormente não documentada que chamaram de DEWMODE.

“Mandiant determinou que um ator de ameaça comum que agora rastreamos como UNC2546 era responsável por essa atividade. Embora detalhes completos das vulnerabilidades alavancadas para instalar o DEWMODE ainda estejam sendo analisados, evidências de várias investigações de clientes mostraram várias semelhanças nas atividades do UNC2546”

Os pesquisadores reconstruíram o comprometimento dos TLCs Accellion usando registros do sistema dos dispositivos violados, seguindo a entrada inicial, a implantação do DEWMODE e a interação de acompanhamento.

O atacante usou a vulnerabilidade de injeção de SQL para obter acesso e, em seguida, seguiu com solicitações de recursos adicionais. Uma vez que obtiveram o nível de acesso necessário, os hackers escreveram o shell da web DEWMODE no sistema.

A função do webshell era extrair uma lista de arquivos disponíveis de um banco de dados MySQL no FTA e listá-los em uma página HTML junto com os metadados que o acompanham (ID do arquivo, caminho, nome do arquivo, uploader e destinatário).

Um post do blog da Mandiant hoje explica todos os aspectos técnicos sobre o uso do shell da web e como os hackers obtiveram acesso aos seus alvos.

Os intrusos roubaram os dados via DEWMODE, mas não criptografaram os sistemas comprometidos. No final de janeiro, no entanto, as vítimas começaram a receber e-mails de extorsão de alguém que ameaçava publicar os dados roubados no site de vazamento do ransomware Clop.

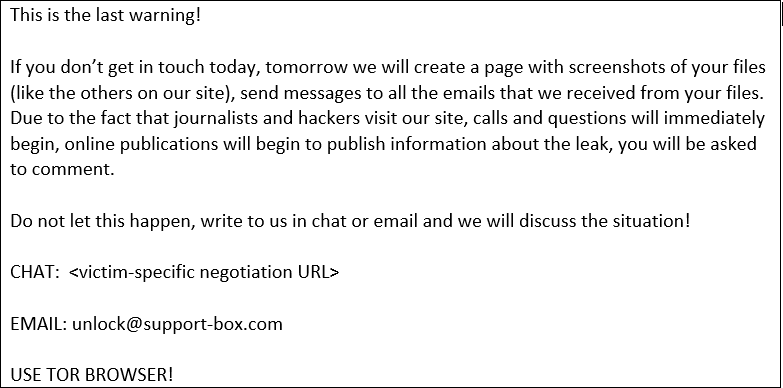

Se a vítima não respondeu às ameaças iniciais, outros e-mails seguiram com a clara intenção de forçar o pagamento.

Os pesquisadores observam que os primeiros e-mails são entregues a um conjunto menor de destinatários a partir de uma conta de e-mail gratuita que parece ser exclusiva para cada vítima.

A falta de resposta da vítima levou os hackers a enviar e-mails adicionais, “para um número muito maior de destinatários de centenas ou milhares de contas de e-mail diferentes e usando uma infraestrutura SMTP variada”, diz Mandiant.

“Em pelo menos um caso, a UNC2582 também enviou e-mails para parceiros da organização vitima que incluíam links para os dados roubados e bate-papo de negociação” – Mandiant

Analisando os e-mails de extorsão, os pesquisadores descobriram que alguns dos endereços IP e contas de e-mail foram usados pela FIN11 em operações de phishing entre agosto e dezembro de 2020.

Além disso, alguns dos alvos comprometidos pelo TLC da Accellion haviam sido comprometidos pelo FIN11 no passado, ligando o grupo a esse conjunto de intrusões.

Outra conexão é um endereço IP usado para se comunicar com o shell web DEWMODE, que é atribuído à Fortunix Networks L.P., uma rede que o FIN11 usa com frequência para um de seus downloaders de malware rastreados como FRIENDSPEAK.

Mandiant diz que a conexão entre FIN11 e UNC2546 nas violações do Accellion é “obrigante”, mas a relação ainda está em avaliação, o que explica por que os pesquisadores estão rastreando as ameaças separadamente.

Uma razão é que o vetor de infecção e o ponto de apoio atribuídos à UNC2546 são diferentes do que foi atribuído à FIN11. Além disso, o ator sem categoria não se moveu lateralmente pela rede, algo que o FIN11 faz.

Com base nisso, Mandiant considera que eles não têm evidências suficientes para atribuir os ataques à FIN11.

“Usar injeção de SQL para implantar o DEWMODE ou adquirir acesso a um shell DEWMODE de um ator de ameaça separado representaria uma mudança significativa nos TTPs FIN11, já que o grupo tradicionalmente depende de campanhas de phishing como seu vetor de infecção inicial e não observamos anteriormente que eles usam vulnerabilidades de dia zero”, dizem os pesquisadores.

FONTE: Bleeping Computer