As autoridades policiais e judiciais em todo o mundo interromperam esta semana um dos botnets mais importantes da última década: o EMOTET. Os investigadores já assumiram o controle de sua infraestrutura em uma ação coordenada internacional.

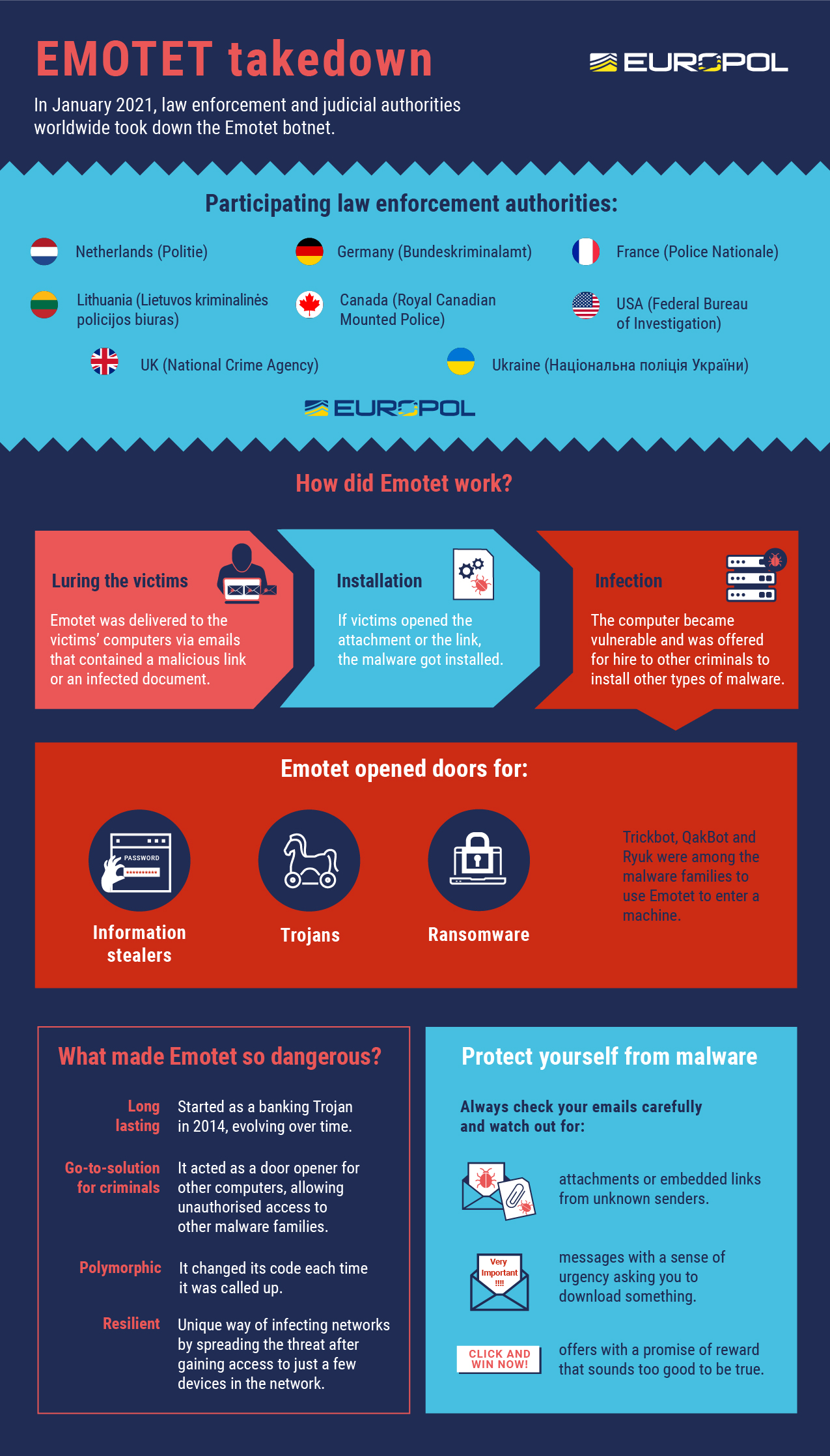

Esta operação é o resultado de um esforço colaborativo entre autoridades da Holanda, Alemanha, Estados Unidos, Reino Unido, França, Lituânia, Canadá e Ucrânia, com atividade internacional coordenada pela Europol e Eurojust . Esta operação foi realizada no âmbito da Plataforma Multidisciplinar Europeia contra as Ameaças Criminais (EMPACT) .

O EMOTET tem sido um dos serviços de cibercrime mais profissionais e duradouros que existe. Descoberto pela primeira vez como um cavalo de Troia bancário em 2014, o malware evoluiu para a solução ideal para os cibercriminosos ao longo dos anos. A infraestrutura EMOTET atuou essencialmente como um abridor de portas principal para sistemas de computador em uma escala global. Assim que esse acesso não autorizado foi estabelecido, eles foram vendidos a outros grupos criminosos de alto nível para implantar outras atividades ilícitas, como roubo de dados e extorsão por meio de ransomware.

Divulgue por meio de documentos do Word

O grupo EMOTET conseguiu levar o e-mail como vetor de ataque a um próximo nível. Por meio de um processo totalmente automatizado, o malware EMOTET foi entregue aos computadores das vítimas por meio de anexos de e-mail infectados. Uma variedade de iscas diferentes foi usada para induzir usuários desavisados a abrir esses anexos maliciosos. No passado, as campanhas de e-mail da EMOTET também eram apresentadas como faturas, avisos de envio e informações sobre o COVID-19.

Todos esses e-mails continham documentos Word maliciosos, anexados ao próprio e-mail ou para download clicando em um link dentro do próprio e-mail. Depois que um usuário abre um desses documentos, ele pode ser solicitado a “habilitar macros” para que o código malicioso oculto no arquivo do Word possa ser executado e instalar malware EMOTET no computador da vítima.

Ataques de aluguel

O EMOTET era muito mais do que apenas um malware. O que tornou o EMOTET tão perigoso é que o malware foi oferecido para aluguel a outros cibercriminosos para instalar outros tipos de malware, como Trojans bancários ou ransomwares, no computador da vítima.

Esse tipo de ataque é chamado de operação ‘loader’, e o EMOTET é considerado um dos maiores participantes do mundo do crime cibernético, já que outros operadores de malware como TrickBot e Ryuk se beneficiaram disso.

Sua maneira única de infectar redes espalhando a ameaça lateralmente após obter acesso a apenas alguns dispositivos na rede o tornou um dos malwares mais resistentes do mundo.

Interrupção da infraestrutura da EMOTET

A infraestrutura que foi usada pela EMOTET envolveu várias centenas de servidores localizados em todo o mundo, todos eles com diferentes funcionalidades para gerenciar os computadores das vítimas infectadas, para se espalhar para novos, para servir outros grupos criminosos e, em última instância, fazer a rede mais resiliente contra tentativas de remoção.

Para interromper severamente a infraestrutura EMOTET, as autoridades policiais se uniram para criar uma estratégia operacional eficaz. Isso resultou na ação desta semana em que as autoridades policiais e judiciais ganharam o controle da infraestrutura e a retiraram de dentro. As máquinas infectadas das vítimas foram redirecionadas para esta infraestrutura controlada pela aplicação da lei. Esta é uma abordagem única e nova para interromper efetivamente as atividades dos facilitadores do crime cibernético.

Como se proteger contra carregadores

Muitos botnets como o EMOTET são polimórficos por natureza. Isso significa que o malware muda seu código cada vez que é chamado. Como muitos programas antivírus verificam o computador em busca de códigos de malware conhecidos, uma alteração no código pode causar dificuldades para sua detecção, permitindo que a infecção inicialmente não seja detectada.

Uma combinação de ferramentas de segurança cibernética atualizadas (antivírus e sistemas operacionais) e conscientização sobre segurança cibernética é essencial para evitar ser vítima de botnets sofisticados como o EMOTET. Os usuários devem verificar cuidadosamente seus e-mails e evitar abrir mensagens, especialmente anexos de remetentes desconhecidos. Se uma mensagem parece boa demais para ser verdade, provavelmente é e os e-mails que imploram por um senso de urgência devem ser evitados a todo custo.

Como parte da investigação criminal conduzida pela Polícia Nacional Holandesa sobre o EMOTET, um banco de dados contendo endereços de e-mail, nomes de usuário e senhas roubados pelo EMOTET foi descoberto. Você pode verificar se o seu endereço de e-mail foi comprometido. Como parte da estratégia global de remediação, a fim de iniciar a notificação dos afetados e a limpeza dos sistemas, as informações foram distribuídas em todo o mundo por meio da rede dos chamados Computer Emergency Response Teams (CERTs).

As seguintes autoridades participaram desta operação:

- Holanda: Polícia Nacional (Política), Ministério Público Nacional (Ministério Público Nacional)

- Alemanha: Polícia Criminal Federal (Bundeskriminalamt), Gabinete do Procurador-Geral de Frankfurt / Main (Gabinete do Procurador-Geral)

- França: Polícia Nacional, Tribunal Judicial de Paris (Tribunal Judiciaire de Paris)

- Lituânia: Gabinete de Polícia Criminal da Lituânia, Gabinete do Procurador-Geral da Lituânia

- Canadá: Polícia Montada Real Canadense

- Estados Unidos: Federal Bureau of Investigation, Departamento de Justiça dos EUA, Gabinete do Procurador dos EUA para o Middle District da Carolina do Norte

- Reino Unido: National Crime Agency, Crown Prosecution Service

- Ucrânia: Polícia Nacional da Ucrânia, da Procuradoria-Geral da República.

FONTE: EUROPOL