Alguns modelos de roteador D-Link VPN amplamente vendidos foram encontrados vulneráveis a três novas vulnerabilidades de segurança de alto risco, deixando milhões de redes domésticas e comerciais abertas a ataques cibernéticos — mesmo que estejam protegidos com uma senha forte.

Descobertas por pesquisadores da Digital Defense, as três deficiências de segurança foram responsabilidademente divulgadas ao D-Link em 11 de agosto, o que, se explorado, poderia permitir que invasores remotos executasse comandos arbitrários em dispositivos de rede vulneráveis através de solicitações especialmente criadas e até mesmo lançar ataques de negação de serviço.

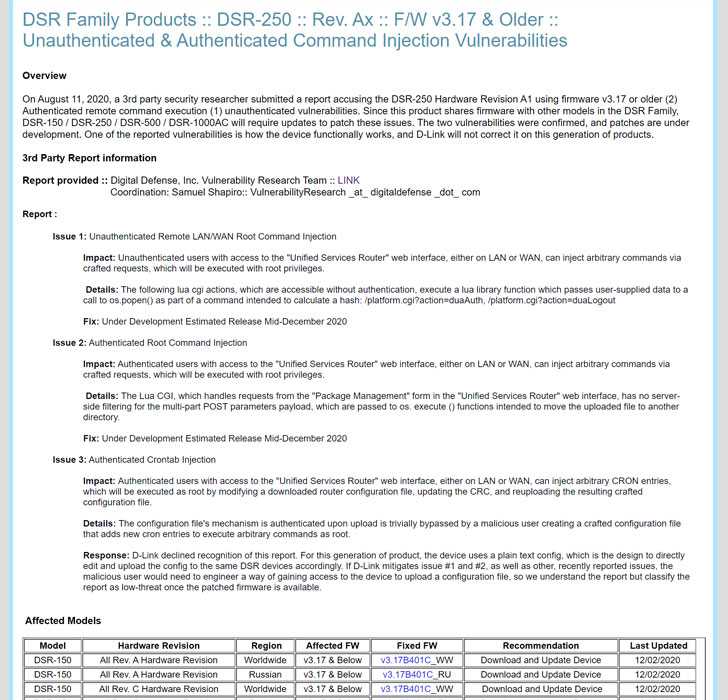

D-Link DSR-150, DSR-250, DSR-500 e DSR-1000AC e outros modelos de roteador VPN nos modelos de firmware de execução da Família DSR versão 3.14 e 3.17 são vulneráveis à falha de injeção de comando raiz remotamente explorável.

A fabricante de equipamentos de rede taiwanesa confirmou os problemas em um comunicado em 1º de dezembro, acrescentando que as manchas estavam em desenvolvimento para duas das três falhas, que agora foram liberadas ao público no momento da escrita.

“Tanto a partir das interfaces WAN quanto da LAN, essa vulnerabilidade pode ser explorada pela Internet”, disse a Digital Defense em um relatório publicado hoje e compartilhado com o The Hacker News.

“Consequentemente, um invasor remoto e não autenticado com acesso à interface web do roteador poderia executar comandos arbitrários como raiz, ganhando efetivamente o controle completo do roteador.”

As falhas decorrem do fato de que o componente vulnerável, o “Lua CGI”, é acessível sem autenticação e não tem filtragem do lado do servidor, possibilitando que um invasor — autenticado ou não — injete comandos maliciosos que serão executados com privilégios raiz.

Uma vulnerabilidade separada relatada pela Digital Defense diz respeito à modificação do arquivo de configuração do roteador para injetar entradas CRON desonestos e executar comandos arbitrários como o usuário raiz.

No entanto, a D-Link disse que não corrigirá essa falha “nesta geração de produtos”, afirmando que esta é a função pretendida.

“O dispositivo usa um messão de texto simples, que é o design para editar e carregar diretamente o config para os mesmos dispositivos DSR de acordo”, disse a empresa.

“Se o D-Link atenuar o problema #1 e #2, bem como outros problemas recentemente relatados, o usuário mal-intencionado precisará projetar uma maneira de obter acesso ao dispositivo para carregar um arquivo de configuração, por isso entendemos o relatório, mas classificamos o relatório como de baixa ameaça uma vez que o firmware corrigido esteja disponível.”

Com o aumento sem precedentes do trabalho em casa como resultado da pandemia COVID-19, mais funcionários podem estar se conectando a redes corporativas usando um dos dispositivos afetados, alertou a Digital Defense.

À medida que as organizações se esforçam para se adaptar ao trabalho remoto e oferecer acesso remoto seguro a sistemas corporativos, a mudança criou novas superfícies de ataque, com falhas nas VPNs se tornando alvos populares para os atacantes entrarem em redes corporativas internas.

Recomenda-se que as empresas que usam os produtos afetados apliquem as atualizações relevantes como e quando estiverem disponíveis.

FONTE: THE HACKER NEWS