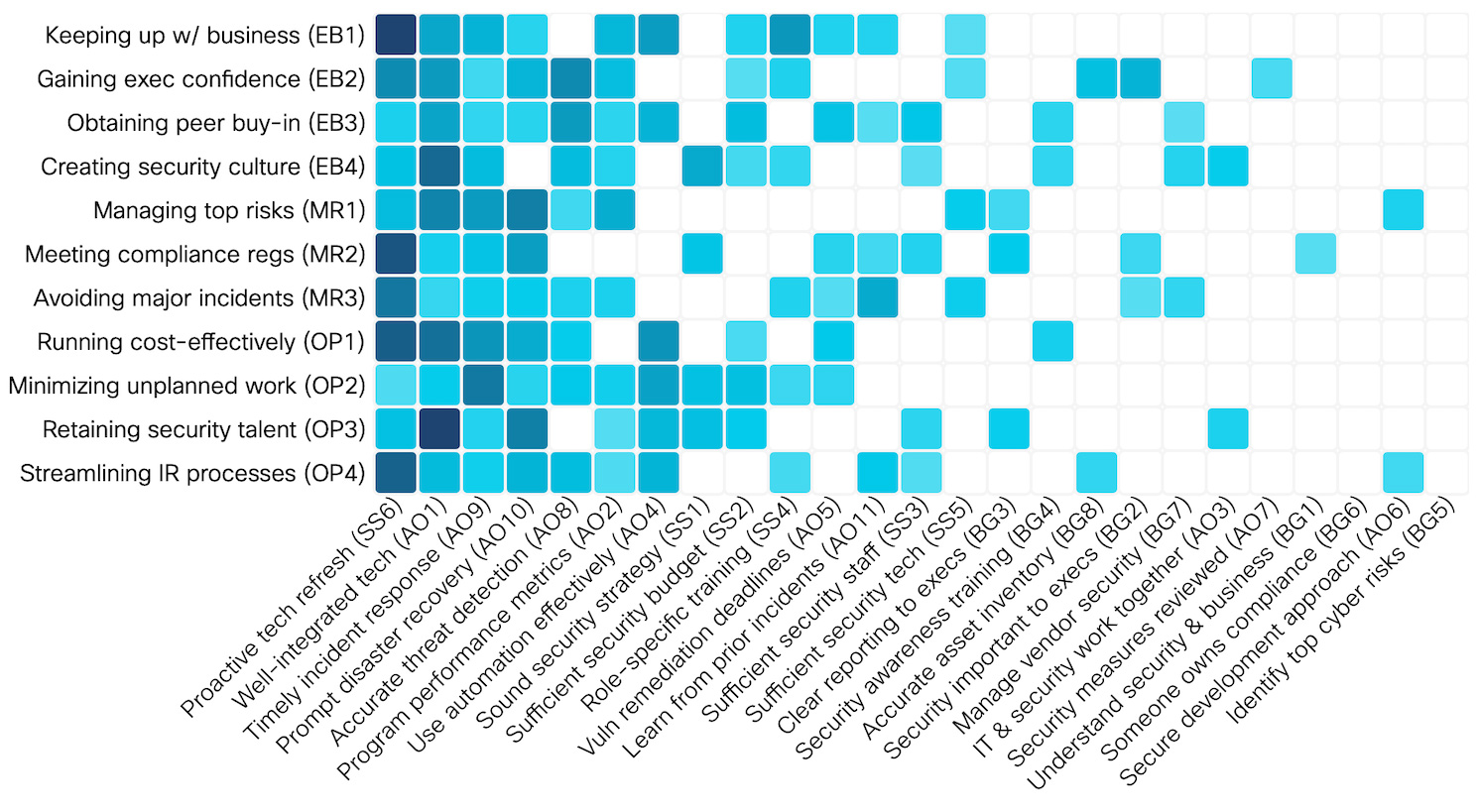

Uma estratégia de atualização tecnológica proativa e uma pilha de tecnologia bem integrada são, de acordo com um relatório recente da Cisco, duas práticas de segurança que são mais prováveis do que muitas outras para ajudar as organizações a alcançar objetivos como acompanhar os negócios, criar cultura de segurança, gerenciar os principais riscos, evitar grandes incidentes e assim por diante.

Uma pilha de tecnologia de TI e segurança bem integrada é uma prática que é mais propícia para reter talentos de segurança, criar uma cultura de segurança e executar de forma econômica, enquanto uma estratégia de atualização tecnológica proativa ajudará (mais proeminentemente) a alcançar metas de negócios, cumprir as regulamentações de conformidade, evitar grandes incidentes e simplificar processos de RI.

Achados adicionais

O relatório da Cisco é baseado em um estudo duplo-cego que entrevistou mais de 4.800 profissionais ativos de TI, segurança e privacidade de 25 países ao redor do mundo.

A análise dos resultados revelou muitas coisas esperadas e inesperadas:

- Identificar os principais riscos cibernéticos e ter alguém na empresa que “possui” a função de conformidade (ou seja, tem “conformidade” no cargo) não se correlaciona com nenhum dos resultados desejados.

- Uma pilha de tecnologia bem integrada melhora o recrutamento e retenção de talentos de segurança.

- Uma forte cultura de segurança abraçada por todos os funcionários depende de bons equipamentos, uma estratégia de segurança claramente comunicada e sólida, e correções oportunas quando as coisas quebram.

- Grandes incidentes e perdas podem ser evitados atualizando proativamente a tecnologia usada e aprendendo com incidentes anteriores, através de recuperação rápida de desastres, tecnologia de segurança suficiente, resposta a incidentes oportuna e detecção precisa de ameaças.

- O uso efetivo da automação ajuda as empresas a acompanhar os negócios, executar de forma econômica, minimizar o trabalho não planejado, reter talentos de segurança e simplificar processos de RI, mas não se correlaciona com a regulamentação de conformidade ou evitando grandes incidentes.

- As organizações que minimizaram com sucesso o impacto do COVID-19 nas operações mantiveram uma moderna infraestrutura de TI e segurança, tiveram níveis adequados de pessoal de segurança e investiram em treinamento baseado em papéis e mantiveram os principais executivos informados.

- Atender e manter a conformidade é o objetivo mais fácil de alcançar, ao mesmo tempo em que minimizar o trabalho não planejado é o mais difícil.

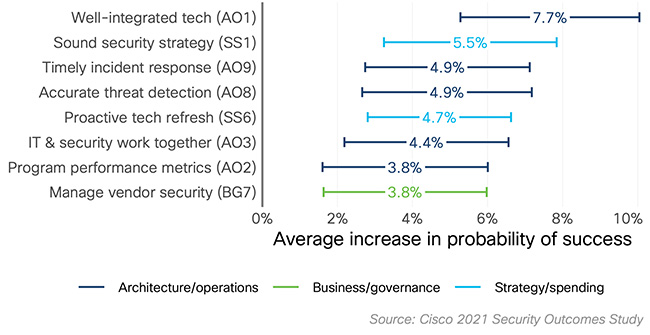

Os fatores de sucesso mais importantes

Em geral, a atualização tecnológica proativa, a resposta a incidentes em tempo háqueso de tecnologia bem integrada e a recuperação rápida de desastres contribuem significativamente para quase todos os resultados de segurança. Outras práticas podem se correlacionar com um ou dois desfechos específicos ou a todos, mas em menor grau.

“Além da adesão a práticas específicas, também perguntamos aos entrevistados sobre onde seus programas de segurança colocam a maior prioridade em termos de investimento, recursos e esforço. Usamos as funções de segurança de alto nível definidas no NIST Cybersecurity Framework (CSF) para isso”, observoua empresa .

“Embora a função Protect do CSF não esteja na parte inferior para cada resultado, ela é a penúltima por contribuir para o sucesso geral do programa de segurança (identificar classifica #1). Isso é certamente contra-intuitivo, mas não vemos isso como sugerindo que a proteção não é importante. Em vez disso, indica que os melhores programas investem em um conjunto bem arredondado de defesas para identificar, proteger, detectar, responder e recuperar de ameaças cibernéticas. O campo tem sido muito pesado de proteção; isso diz que a proteção por si só não é a estratégia mais eficaz.”

A empresa também publicou relatórios individuais que abrangem várias regiões e os setores de saúde e serviços financeiros.

FONTE: HELPNET SECURITY