Embora os ataques de ransomware tenham sido por aí há décadas, sua frequência aumentou exponencialmente nos últimos anos, muito menos nos últimos meses durante a pandemia.

A potência de um ataque de ransomware está em sua engenhosidade diabólica. Uma vez que os hackers ganham uma entrada interna nos sistemas de TI de uma organização, eles implantam um malware criptografando arquivos conhecido como ransomware. Os atacantes então exigem um resgate por descriptografar os arquivos afetados.

Com os cibercriminosos ficando mais sofisticados a cada dia que passa, os ataques de ransomware evoluíram de ataques de “spray e oração” direcionados a pequenas e médias empresas para ataques de “caça de grandes jogos (BGH)” direcionados a grandes empresas que têm a capacidade financeira de pagar grandes resgates. Gigante global de GPS Garmin e líder camera-maker Canon são dois exemplos recentes de ataques de ransomware em grandes empresas.

A Cybersecurity Ventures prevê que as empresas serão vítimas de um ataque de ransomware a cada 11 segundos com os custos globais de danos de ransomware chegando US$ 20 bilhões até 2021. O cenário de ameaça de ransomware não é diferente na Índia.

O relatório recente de Sophos, O Estado de Ransomware, revela que pagar o resgate pode acabar custando às empresas o dobro do custo de remediação global em vez de não pagar ou receber os dados de volta através de backups ou outros métodos. Por exemplo, o custo médio para corrigir um ataque de ransomware custa US$ 1.448.458 e US$ 732.520 para aqueles que não pagaram o resgate. A Índia liderou o ranking global de ataques de ransomware, com 82% das organizações indianas revelando que foram atingidas por ransomware no ano passado. O relatório revela ainda que 66% das empresas indianas afetadas pagaram resgate para recuperar seus dados.

Mitigando ataques de ransomware

Com o aumento dos incidentes de ataques de ransomware, as organizações estão finalmente percebendo que apenas implementar sistemas de defesa de perímetro não é mais suficiente para proteger seus dados confidenciais. Para isso, meus colegas publicaram posts no blog nos últimos meses sobre o aumento dos ataques de ransomware, como evitá-los e especificamente como proteger pontos finais do protocolo de desktop remoto.

Enquanto mecanismos de defesa da linha de frente como firewalls, antirroubo, anti-spyware, etc. agem como um impedimento contra ataques cibernéticos, eles são inúteis quando um hacker ganha dentro da entrada explorando suas vulnerabilidades para contorná-los.

Como quase todas as empresas possuem processos de backup e restauração bem estabelecidos, sua principal preocupação é com o vazamento dos dados confidenciais em domínio público. Assim, mesmo que eles possam restaurar suas operações com confiança do ataque de ransomware, entrando facilmente no domínio público. Para garantir a proteção ideal de dados, as organizações devem primeiro identificar onde seus dados confidenciais residem – no local, na nuvem ou em ambientes híbridos e, em seguida, criptografá-los. A criptografia de dados em repouso torna os dados inúteis para os invasores quando eles tentam roubar dados críticos ou confidenciais de negócios e ameaçam publicá-los, se o resgate não for pago. Alguns ransomware seletivamente buscam dados confidenciais e só criptografarão esses arquivos. Nesses casos, arquivos pré-criptografados não são possíveis de digitalizar pelo malware e, portanto, não são atacados.

No entanto, apenas criptografar dados não é suficiente. Com a criptografia de dados, o risco é transferido dos dados para as chaves de criptografia e, portanto, a proteção das chaves de criptografia é fundamental para a proteção de dados.

Desacoplamento de chaves de criptografia de dados criptografados

Um dos erros comuns que muitas organizações cometem é armazenar chaves de criptografia juntamente com os dados criptografados. Essa prática torna todo o exercício de criptografia fútil, pois no caso de uma violação, os criminosos cibernéticos podem facilmente adquirir as chaves de criptografia e, assim, obter o controle dos dados criptografados.

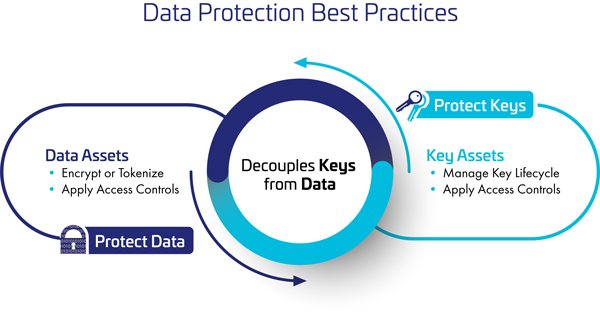

Como uma prática recomendada, as chaves de criptografia devem ser sempre dissociadas, ou seja, gerenciadas separadamente dos dados criptografados.

Práticas recomendadas de proteção de dados Fig.1

Abaixo estão algumas perguntas pertinentes que as organizações devem fazer durante o exercício de dissociação:

1. Os dados criptografados e suas chaves de criptografia correspondentes são gerenciados e de propriedade do mesmo custodiante?

2. Como é garantida a separação de deveres durante o processo de criptografia implementado em aplicativos individuais?

3. Os respectivos proprietários de aplicativos também gerenciam e possuem as chaves de criptografia usadas para criptografar os dados confidenciais de seus aplicativos?

4. Os administradores de armazenamento/sistema também possuem e gerenciam as chaves de criptografia usadas para criptografia de dados em repouso?

5. Qual é o procedimento de custódia seguro seguido para essas chaves?

6. Qual é o cronograma de rotação dessas chaves e como elas são gerenciadas e auditadas?

Para resumir

Proteger e gerenciar chaves de criptografia é fundamental para garantir a integridade de qualquer sistema de criptografia. Em um futuro post no blog, cobrirei os fundamentos da gestão-chave e as melhores práticas que as organizações devem adotar para proteger seus dados confidenciais contra ataques sofisticados de ransomware.

Enquanto isso, Evite que ataques de ransomware interrompam seus negócios vai ajudá-lo a entender a anatomia dos ataques de ransomware e as medidas que você deve tomar para evitar que eles interrompam seus negócios.

FONTE: THALES