A API (Application Programming Interface, interface de programação de aplicativos) fornece aos desenvolvedores e proprietários de sites código-fonte de aplicativos existentes que podem ser reaproveitados para suas necessidades específicas (do desenvolvedor) e integrados às funções de negócios e sites existentes para melhorar a experiência do usuário.

Em suma, a API tornou-se essencial para os negócios online, e qualquer coisa essencial rapidamente se torna um alvo para atores mal-intencionados.

Se você é um desenvolvedor ou está usando APIs em vários aplicativos em seu site, abaixo estão algumas das vulnerabilidades de API mais comuns, como elas são direcionadas e o que você pode fazer para ajudar a mitigar seus danos potenciais.

Injeções de código

As injeções de código são uma maneira favorita para atores mal-intencionados comandarem uma API e fazê-la fazer todos os tipos de coisas que você ou seu cliente não querem. As injeções de código mais comuns incluem SQL, XML e RegEx, e API, e enviam comandos para aplicativos para fazer coisas como compartilhar dados confidenciais do usuário, senhas e outras informações de autenticação, e plantar malware e spyware em dispositivos.

Imagem via: Hospedagem inmotion

Uma das melhores maneiras de garantir que sua API seja fortificada contra injeções de código é fazertestes manuais, e particularmenteverificações intensivas de consulta, para determinar se e como alguém com más intenções pode inserir código malicioso em um aplicativo.

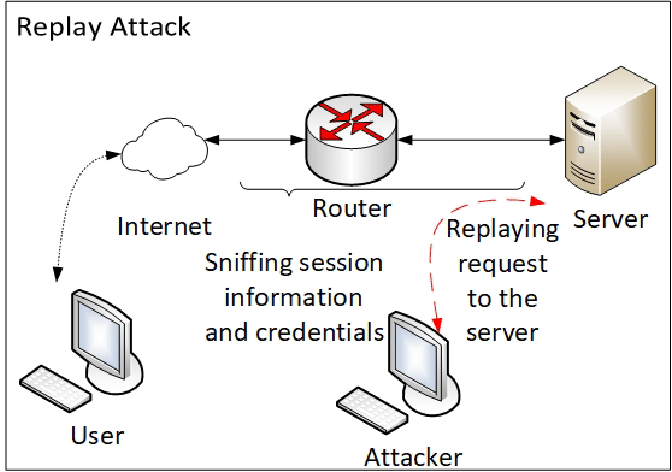

Ataques de solicitação de replay

Essa vulnerabilidade diz respeito às APIs que permitem que atores mal-intencionados façam solicitações repetidas. Isso ocorre quando uma API não é projetada para proibir solicitações futuras depois que um primeiro pedido não confiável foi reconhecido e rejeitado.

É comum que as APIs sejam projetadas de tal forma que, embora sejam capazes de negar com sucesso um pedido inicial e suspeito, elas não impedem que esse mesmo ator ruim continue a fazer pedidos diferentes.

Esses tipos de ataques de força bruta são comumente usados para sondar vulnerabilidades e podem ser protegidos contra, colocando limites de taxa em políticas, utilizando a autenticação do HMAC,empregando autenticação de vários fatores ou utilizando tokens de acesso OAuth com prazos de vida mais curtos.

Solicite ataques de falsificação

Solicitar ataques falsificados ou ataques de falsificação de solicitações entre sites ocorrem quando um hacker tenta usar um aplicativo web autenticado (como uma API) para fazer coisas como alterar um endereço de e-mail ou enviar dinheiro de uma conta bancária para outra com o usuário descobrindo. Esses ataques são populares há anos, e aterrorizaram alguns dos maiores sites dainternet.

A maneira mais comum de as APIs serem direcionadas com falsificações de solicitações entre sites é através do uso de tokens gerados por servidor que são colocados no código HTML como “campos ocultos”. Estes são devolvidos ao servidor toda vez que uma solicitação é feita para que um servidor seja capaz de determinar se uma fonte é autenticada e, portanto, confiável. À medida que mais transações financeiras continuam a acontecer online, o risco de ataques de falsificação de solicitações entre sites aumenta.

Autenticação de usuário quebrada

As APIs e aqueles que as criam nem sempre garantem que os mecanismos de autenticação funcionem corretamente ou os criem incorretamente, deixando a API extremamente vulnerável. Mecanismos de autenticação defeituosos permitem que os hackers assumam as identidades dos usuários autenticados, após os quais eles podem causar todo tipo de estrago. Às vezes, o sistema de autenticação que está sendo usado não é muito robusto e acidentalmente dá uma chave API.

Imagem via: Médio

Uma boa maneira de fortalecer seu processo de autenticação é, além do OAuth, considerar fazer uso de uma solicitação demp-hora. Isso pode ser adicionado como um cabeçalho HTTP personalizado em qualquer solicitação de API, o que força o servidor a comparar os horários atuais e de solicitação. A autenticação só será válida se o servidor concluir que ambos os horários estão dentro de alguns minutos um do outro.

Conclusão

As APIs são alvos principais devido ao dano que pode ser feito usando procedimentos relativamente pouco sofisticados. Por causa disso, aqueles que constroem e usam APIs precisam tomar as precauções necessárias para garantir que as informações de seus clientes não estejam em risco devido a essas vulnerabilidades de API acima das comuns.

FONTE: HACKER READ