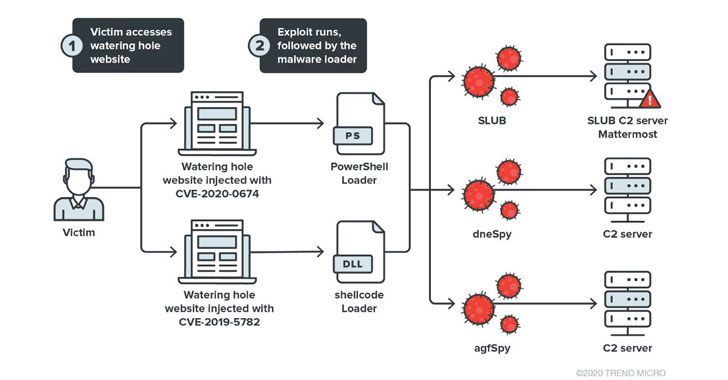

Pesquisadores de cibersegurança divulgaram detalhes sobre um novo ataque de buraco de água visando a diáspora coreana que explora vulnerabilidades em navegadores da Web, como Google Chrome e Internet Explorer, para implantar malware para fins de espionagem.

Apelidada de “Operação Earth Kitsune” pela Trend Micro, a campanha envolve o uso de malware SLUB (para SLack e githUB) e dois novos backdoors — dneSpy e agfSpy — para exfiltrar informações do sistema e obter controle adicional da máquina comprometida.

Os ataques foram observados durante os meses de março, maio e setembro, de acordo com a empresa de cibersegurança.

Ataques de buracos de rega permitem que um ator ruim comprometa um negócio direcionado, comprometendo um site cuidadosamente selecionado, inserindo uma exploração com a intenção de obter acesso ao dispositivo da vítima e infectá-lo com malware.

Diz-se que a Operação Earth Kitsune implantou as amostras de spyware em sites associados à Coreia do Norte, embora o acesso a esses sites esteja bloqueado para usuários originários de endereços IP sul-coreanos.

Uma Campanha Diversificada

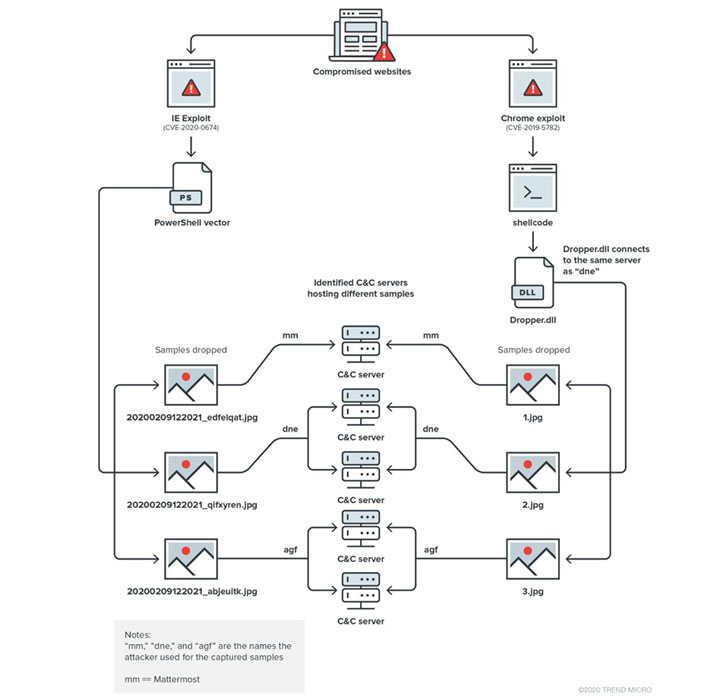

Embora operações anteriores envolvendo o SLUB tenham usado a plataforma repositório GitHub para baixar trechos de código maliciosos no sistema Windows e postar os resultados da execução em um canal privado slack controlado pelo invasor, a última iteração do malware tem como alvo o Mattermost, um sistema de mensagens colaborativa de código aberto semelhante ao Slack.

“A campanha é muito diversificada, implantando inúmeras amostras nas máquinas vítimas e usando vários servidores de comando e controle (C&C) durante esta operação”, disse a Trend Micro. “No total, encontramos a campanha usando cinco servidores de C&C, sete amostras e explorações para quatro bugs do dia N.”

Projetado para ignorar sistemas que têm software de segurança instalado neles como um meio de impedir a detecção, o ataque arma uma vulnerabilidade do Chrome já corrigida (CVE-2019-5782) que permite que um invasor execute código arbitrário dentro de uma caixa de areia através de uma página HTML especialmente criada.

Separadamente, uma vulnerabilidade no Internet Explorer (CVE-2020-0674) também foi usada para fornecer malware através dos sites comprometidos.

dneSpy e agfSpy — Backdoors de espionagem totalmente funcionais

A diferença no vetor de infecção, não obstante, a cadeia de exploração prossegue através da mesma sequência de etapas — iniciar uma conexão com o servidor C&C, receber o conta-gotas, que então verifica a presença de soluções anti-malware no sistema de destino antes de prosseguir a baixar as três amostras backdoor (em formato “.jpg”) e executá-las.

O que mudou desta vez foi o uso do servidor Mattermost para acompanhar a implantação em várias máquinas infectadas, além de criar um canal individual para cada máquina recuperar as informações coletadas do host infectado.

Dos outros dois backdoors, dneSpy e agfSpy, o primeiro é projetado para acumular informações do sistema, capturar capturas de tela e baixar e executar comandos maliciosos recebidos do servidor C&C, dos quais os resultados são zipped, criptografados e exfiltrados para o servidor.

“Um aspecto interessante do design da DneSpy é seu comportamento de pivotação de C&C”, disseram os pesquisadores da Trend Micro. “A resposta do servidor central de C&C é, na verdade, o domínio/IP do servidor C&C de estágio seguinte, com o qual o DneSpy tem que se comunicar para receber instruções adicionais.”

agfSpy, contraparte do DneSpy, vem com seu próprio mecanismo de servidor C&C que ele usa para buscar comandos shell e enviar os resultados de execução de volta. Entre seus recursos estão a capacidade de enumerar diretórios e listar, carregar, baixar e executar arquivos.

“A Operação Kitsune terrestre acabou por ser complexa e prolífica, graças à variedade de componentes que usa e às interações entre eles”, concluíram os pesquisadores. “O uso de novas amostras pela campanha para evitar a detecção por produtos de segurança também é bastante notável.”

“Do shellcode de exploração do Chrome ao agfSpy, os elementos da operação são codificados sob medida, indicando que há um grupo por trás dessa operação. Esse grupo parece ser altamente ativo este ano, e prevemos que eles continuarão nessa direção por algum tempo.”

FONTE: THE HACKER NEWS