Os esforços para interromper o TrickBot podem ter desligado a maior parte de sua infraestrutura crítica, mas os operadores por trás do notório malware não estão ociosos.

De acordo com novas descobertas compartilhadas pela empresa de cibersegurança Netscout,os autores da TrickBot mudaram partes de seu código para o Linux na tentativa de ampliar o escopo das vítimas que poderiam ser alvo.

O TrickBot, um Trojan financeiro detectado pela primeira vez em 2016, tem sido tradicionalmente uma solução de crimeware baseada no Windows, empregando diferentes módulos para executar uma ampla gama de atividades maliciosas em redes de destino, incluindo roubo de credenciais e ataques de ransomware perpetrados.

Mas nas últimas semanas, esforços duplos liderados pelo Comando Cibernético dos EUA e pela Microsoft ajudaram a eliminar 94% dos servidores de comando e controle (C2) da TrickBot que estavam em uso e a nova infraestrutura que os criminosos que operam trickbot tentaram trazer on-line para substituir os servidores anteriormente desativados.

Apesar das medidas tomadas para impedir o TrickBot, a Microsoft alertou que os atores de ameaças por trás da botnet provavelmente fariam esforços para reviver suas operações.

Módulo de âncora do TrickBot

No final de 2019, uma nova estrutura de backdoor TrickBot chamada Anchor foi descoberta usando o protocolo DNS para se comunicar com servidores C2 furtivamente.

O módulo “permite que os atores — potenciais clientes da TrickBot — aproveitem essa estrutura contra vítimas de alto perfil, disse o SentinelOne,acrescentando que a “capacidade de integrar perfeitamente o APT em um modelo de negócio de monetização é evidência de uma mudança quântica”.

De fato, a IBM X-Force detectou novos ataques cibernéticos no início de abril deste ano revelando colaboração entre os grupos FIN6 e TrickBot para implantar a estrutura Anchor contra organizações com fins financeiros.

A variante, apelidada de “Anchor_DNS”, permite que o cliente infectado utilize o túnel DNS para estabelecer comunicações com o servidor C2, que por sua vez transmite dados com IPs resolvidos como resposta, disseram pesquisadores da NTT em um relatório de 2019.

Mas uma nova amostra descoberta pelo pesquisador de Segurança do Estágio 2 Waylon Grange em julho descobriu que Anchor_DNS foi portado para uma nova versão do backdoor Linux chamada “Anchor_Linux“.

“Muitas vezes entregue como parte de um zip, esse malware é um backdoor Linux leve”, disse Grange. “Após a execução, ele se instala como um trabalho de cron, determina o IP [endereço] público para o host e, em seguida, começa a farol via consultas DNS para o seu servidor C2.”

Como funciona a comunicação C2 usando âncora

A última pesquisa da Netscout decodifica esse fluxo de comunicação entre o bot e o servidor C2. Durante a fase inicial de configuração, o cliente envia “c2_command 0” ao servidor, juntamente com informações sobre o sistema comprometido e o ID do bot, que responde com a mensagem “sinal /1/” de volta ao bot.

Como reconhecimento, o bot envia a mesma mensagem de volta para o C2, seguindo a qual o servidor emite remotamente o comando a ser executado no cliente. Na última etapa, o bot envia de volta o resultado da execução para o servidor C2.

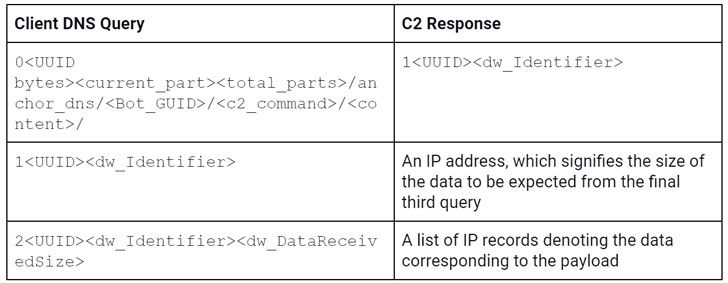

“Cada parte da comunicação feita ao C2 segue uma sequência de 3 consultas DNS diferentes”, disse a pesquisadora de segurança da Netscout Suweera De Souza.

Uma lista de registros IP denotando os dados correspondentes à carga útil

O resultado da terceira consulta é uma lista de endereços IP que são posteriormente analisados pelo cliente para construir a carga útil executável.

O último dado enviado pelo servidor C2 corresponde a uma série de comandos (numerados 0-14 no Windows, e 0-4, 10-12 e 100 no Linux) para o bot executar a carga via cmd.exe ou injetando-a em vários processos de execução, como Windows File Explorer ou Notepad.

“A complexidade da comunicação C2 da Anchor e as cargas que o bot pode executar refletem não apenas uma parte das capacidades consideráveis dos atores trickbot, mas também sua capacidade de inovar constantemente, como evidenciado por sua mudança para o Linux”, disse De Souza.

FONTE: THE HACKER NEWS