O Zero Trust está rapidamente se tornando um dos tópicos mais quentes em cibersegurança (confira o Cyber Voices Zero Trust Summit que acontece amanhã e quarta-feira) à medida que as pessoas se adaptam a ” um novo normal “.

Quando o mundo virou de cabeça para baixo em março de 2020, muitas organizações de TI realizaram atos heroicos para que seus funcionários trabalhassem em casa. Muitas vezes, isso significava ensinar trabalhadores recém-remotos a usar clientes VPN para se conectar de volta à rede corporativa para acesso a aplicativos privados internos ou para usar a internet com segurança através de gateways de segurança existentes no local.

Essa abordagem tinha sido boa para um pequeno número de pessoas trabalhando fora de um escritório. Mas quando todos de repente tiveram que trabalhar em casa, ficou claro que as VPNs eram uma solução de curto prazo, na melhor das hipóteses.

VPNs e usuários não se misturam bem

Aqui está um sentimento que eu já sugeri antes: eu amo VPNs”, disse ninguém. Já.

Costumava ser que as VPNs eram necessárias para que os guerreiros de estrada recebessem e-mails do Exchange ou da Lotus, usassem aplicativos importantes como o Oracle e cumprissem as diretrizes de uso aceitáveis impostas pelo gateway de segurança no local. Mas, com aplicativos baseados em nuvem como Microsoft Office 365, Salesforce e outros rapidamente se tornando o padrão de produtividade e colaboração corporativa, conectar-se ao QG apenas para voltar à internet está começando a ficar no caminho.

Forçando os usuários a lembrar quais aplicativos precisam de VPNs e quais não mudam a forma como estão acostumados a funcionar. Isso cria confusão e até ressentimento, ambos atrapalham o trabalho deles. Pior ainda, as VPNs são notórias por retardar aplicativos em nuvem, especialmente os altamente interativos. Os que as empresas têm trocado. A frustração das pessoas é retirada em equipes de helpdesk e motiva os usuários a evitar ligar suas VPNs. Em vez disso, eles muitas vezes procuram alternativas baseadas em nuvem para aplicações privadas internas — ampliando o desafio clássico da TI sombra.

Pior ainda, as VPNs muitas vezes acabam criando novos problemas de segurança. Às vezes, os usuários se esforçam muito para evitar o uso de VPNs, deixando-se desprotegidos por gateways internos (que cobrimos em nossa série SASE há alguns meses). Então, quando eles se conectam à VPN, muitas vezes eles recebem a mesma gama completa de acesso em redes internas que eles teriam no escritório. Eles podem chegar a qualquer aplicativo, qualquer servidor, qualquer banco de dados, e assim por diante. Mas isso também significa que qualquer um que esteja fingindo ser um usuário autorizado, ou que tenha comprometido o laptop do usuário ou a rede Wi-Fi pública de onde está se conectando, também pode chegar a qualquer coisa.

Este não é um problema novo, mas piora quando as pessoas trabalham remotamente, especialmente quando a linha entre o trabalho e a vida começa a embaçar. Todos nós provavelmente tivemos momentos em que usamos nosso laptop de negócios para ir a um site recreativo, pedir jantar ou transmitir conteúdo que talvez não façamos de uma máquina no escritório. Isso abre a porta para os atacantes que comprometeram os dispositivos e usá-los como trampolim para entrar em redes protegidas de outra forma.

Abandone a VPN, mantenha os aplicativos com Zero Trust Network Access

Limitar o que os usuários remotos podem acessar pode ser feito com tecnologias de segurança de rede, como firewalls. Mas a criação de regras complexas para controlar quais usuários podem chegar a quais partes da rede — chamadas de microsegmentação — requer experiência e pode levar a erros à medida que os recursos se movem.

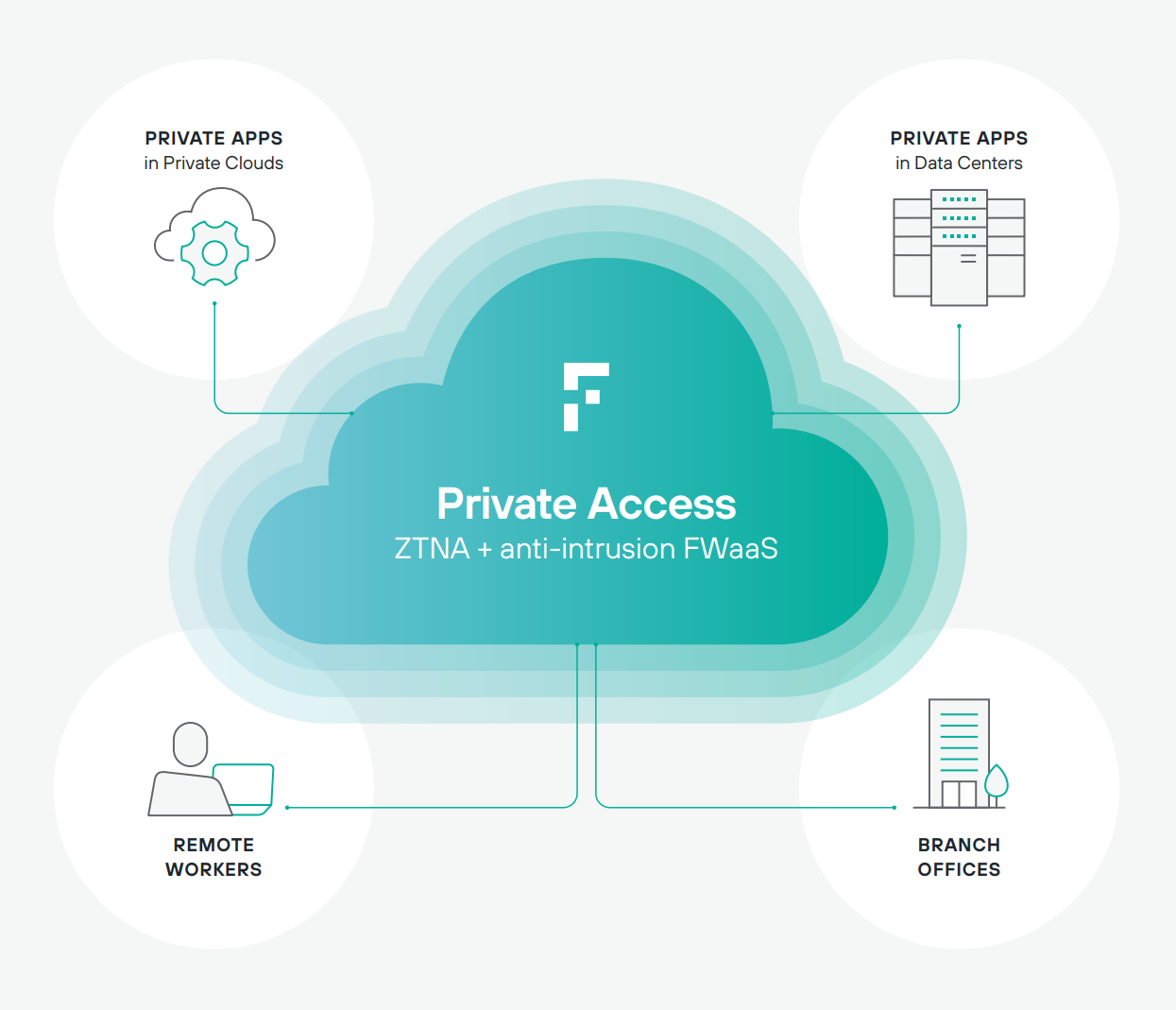

É aí que entra o Zero Trust Network Access (ZTNA). Muitas vezes entregues como um serviço baseado em nuvem, como o Forcepoint Private Access,os sistemas ZTNA adaptam o acesso de cada usuário apenas aos aplicativos específicos de que precisam. Todo o resto na rede interna permanece escondido. Essa abordagem permite que as equipes de rede forneçam acesso remoto a aplicativos de linha de negócios, enquanto as equipes de segurança mantêm a visibilidade e o controle necessários para manter a empresa segura.

E isso é só o começo. Controlar o acesso é apenas o começo do Zero Trust. Confira outras postagens relacionadas ao Zero Trust,incluindo o recente post de Ashish que abrange o controle do uso de dados.

Você também pode aprender mais sobre o Zero Trust no seguinte:

- A página de produtos Forcepoint Private Access para obter uma visão geral de nossa solução ou para agendar uma demonstração.

- Seu caminho para o eBook da Zero Trust para entender o whay Zero Trust está dominando as discussões sobre segurança cibernética, os pilares modernos do Zero Trust e muito mais.

- Página de produto Zero Trust que mostra como Os produtos da Forcepoint trabalham juntos para ajudá-lo a adotar uma abordagem moderna para implementar o Zero Trust.

FONTE: FORCEPOINT