Quem não se lembra das simples perguntas que você tinha quando criança, ou agora você começa como um adulto de seus filhos:

“Por que a banana é torta?”

“Por que o

céu é azul” “Por que as pessoas adoecem?”

Essa última pergunta é especialmente relevante hoje com a situação atual – lidamos diariamente com a pergunta “Estou afetado?”

Não vou dar nenhuma resposta a essas perguntas neste artigo, mas como Consultor de Cibersegurança, ouço regularmente muitas versões desta simples pergunta em minhas conversas diárias com os clientes:

“Somos afetados?”

….por esta vulnerabilidade / ameaça / malware / …

Declaração de problema

Por que é tão difícil no ano de 2020 (apenas alguns dias para ir até 2021), com mais de 30 ferramentas de segurança em vigor, para responder a essa pergunta? Devido ao volume de ameaças que estão lá fora, não é possível encontrar uma resposta fácil. Você tem que verificar os bancos de dados de vulnerabilidade (que só cobrem as vulnerabilidades disponíveis publicamente lá fora, não as não as não identificadas), manter os sistemas corrigidos, afinar o regulamento ips, manter o agente de endpoint atualizado para garantir o mais recente e maior, habilitar todos os motores disponíveis e muitos, muitos mais. A pilha de segurança fica cada vez maior, seja na premissa ou deslocada para a nuvem como um serviço. Quando as coisas não funcionam juntas, pessoas qualificadas e processos sólidos devem compensar a lacuna. Esta tem sido a situação da segurança cibernética há muito tempo. Ainda hoje, as equipes de Operações de Segurança têm muitas perguntas todos os dias, mas essas respostas estão presas em várias fontes e tecnologias de inteligência de ameaças. Se as respostas estão disponíveis, elas quase sempre demoram muito para responder e exigem pessoas altamente qualificadas para encontrá-las. O tempo está mais crítico do que nunca. É por isso que a segurança deve trabalhar em conjunto, mas muitas vezes não funciona. Essa falta de integração representa um enorme risco de segurança para qualquer organização. E malabarismo com vários consoles só torna os desafios de segurança já complexos ainda mais difíceis. Na Cisco, estamos mudando tudo isso – para que você possa maximizar sua proteção com uma abordagem de plataforma integrada.

Vamos passar por um exemplo de uma vulnerabilidade de segurança que o On the 17th em setembro, eles emitiram um comunicado à imprensa para informar os diretores-gerentes das empresas alemãs que ainda operavam um gateway VPN afetado. Depois que a carta foi enviada, metade das empresas entrou em ação e remenda seus sistemas. No entanto, mais de 80 empresas permaneceram vulneráveis, incluindo muitos grandes provedores de serviços de TI.

Basta comparar isso com as normas de trânsito na Alemanha que determinam uma inspeção técnica recorrente do veículo a cada 2 anos. Se você não cumprir esse padrão de segurança, a licença para dirigir este veículo expira – basta pensar quantos sistemas parcialmente antigos participam da maior rede de tráfego do mundo (a Internet).

Como estamos tentando resolver nosso desafio?

Vamos voltar à pergunta principal: “Fomos afetados?” Como vemos, há alguns desafios com onde começar, o que combinar/correlacionar, onde focar e cavar mais fundo, como “colar” eventos juntos para criar uma cadeia de causalidade, como e onde escalar para uma equipe de IR, etc. Nós rapidamente investigamos estruturas como MITREATT&CK, NIST, ou ferramentas como SIEM / SIRP / SOAR e isso seria absolutamente bom, mas corremos o risco de acabar assim:

Por favor, deixe-me explicar como podemos proceder com uma conversa direta sobre como você pode começar facilmente e expandir em soluções corporativas que você já pode ter no lugar. A jornada do Cisco Secure começou há uma década, quando começamos a construir um portfólio de segurança construído em torno de três capacidades fundamentais:

O resultado foi que o SecureX-SecureX é uma experiência de plataforma embutida em nuvem dentro do nosso portfólio que é integrada e aberta para a simplicidade, unificada em um único local para visibilidade e maximiza a eficiência operacional.

Se você quiser mais informações sobre a arquitetura e o que está sob o capô, recomendo muito assistir ao próximo Cisco Live! EMEAR (há uma faixa SecureX dedicada!) ou confira as sessões onDemand.

Como devemos resolver nosso desafio!

Então, como isso ajuda a responder: “Somos afetados?”.

Não seria ótimo ser capaz de executar uma simples consulta de pesquisa através do Cisco Secure e integrado 3Rd produtos de festa simultaneamente? A boa notícia é que é possível, e não só isso, você pode até mesmo tomar medidas imediatas com essa plataforma verdadeiramente integrada.

Aqui está uma consulta de pesquisa muito curta e executada manualmente:

Em 20 segundos, soubemos que somos afetados por um domínio malicioso em um ponto final (entrar em contato com esse domínio), em um e-mail (contendo links para esse domínio) e na rede (provavelmente o tráfego real destinado ao host desse domínio). Estamos habilitados a tomar medidas imediatas no ponto final, criando um instantâneo forense e isolando o host da rede.

O tempo é um dos recursos mais escassos para a maioria das organizações. Você não quer gastar mais tempo e talento integrando seus investimentos. Você quer uma plataforma integrada e aberta que simplifique seu ecossistema existente e seja interoperável com soluções de terceiros. Para combater ataques e manter-se em conformidade, você precisa de respostas em uma visão unificada, não em alertas isolados. Obter consciência contextual em todo o seu ecossistema de segurança ajuda suas equipes a compartilhar e coordenar a resposta mais rapidamente. Evoluir de fluxos de trabalho manuais para automatizados com alguns cliques resulta em uma remediação mais rápida com melhor precisão. E eliminando o atrito e a repetição em seus processos, você pode economizar tempo e reduzir seus custos contínuos.

Outra atividade demorada e muitas vezes propensa a erros é o registro e o rastreamento de indicadores. Em quase todas as conversas com clientes, ouço algo como: “Usamos um editor de texto para copiar/colar todos os indicadores que encontramos em diferentes fontes para uma ameaça específica em um arquivo, ou mesmo digitá-lo manualmente.” Com os casebooks SecureX, você tem a capacidade de coletar e armazenar informações-chave relacionadas à investigação e também gerenciar e documentar seus progressos e descobertas. Até criamos um plugin de navegador para Chrome e Firefox para extrair observáveis de qualquer página da Web! Usando este plugin, os profissionais de segurança são capazes de organizar e rastrear os observáveis em casos e obter acesso instantâneo aos recursos de inteligência e resposta de ameaças

Outro objetivo fundamental do SecureX é oferecer interoperabilidade turnkey em 3Rd soluções partidárias. E é realmente chave, por exemplo, levei apenas algumas horas para criar uma integração na plataforma líder de resposta a incidentes de segurança de código aberto –TheHive. Este SIRP escalável e gratuito foi projetado para facilitar a vida de SOCs, CSIRTSs, CERTs e qualquer profissional de segurança da informação que lida com incidentes de segurança. Especialmente distinto para esta plataforma é uma integração apertada no MISP (Malware Information Sharing Platform) e a flexibilidade para adicionar análises observáveis poderosas, bem como resposta ativa.

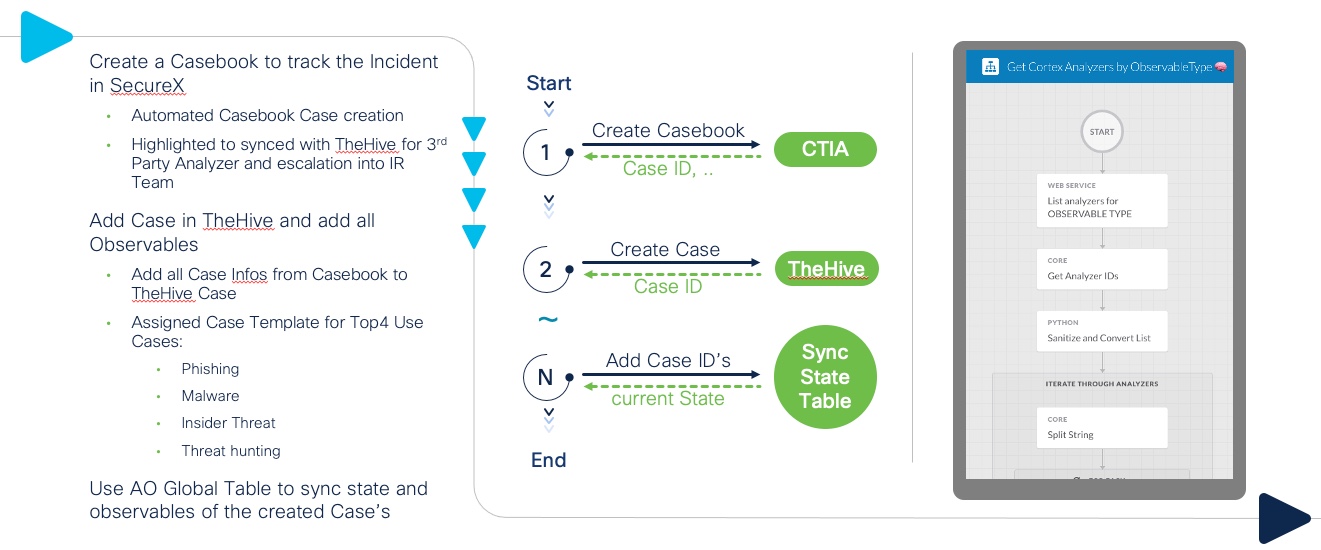

Com a combinação de Cisco SecureX e TheHive podemos

- acelere facilmente a coleta de observáveis e informações em casos

- garantir uma entrega sem erros de observáveis e casos além das fronteiras do produto

- automatizar a análise de observável e muitos, muitos mais…

Em outras palavras, para rapidamente descer o tempo para reagir!

Orquestração SecureX

Como criei essa integração em algumas horas, sem estudar cada ponto final da API, e sem habilidades avançadas de programação?

O molho secreto está na tela de orquestração SecureX baseada em fluxo de trabalho que permite que você construa fluxos de trabalho eficientes entre equipes e tecnologias que requerem quase baixo/nenhum código . Com ações atômicas predefinidas, basta arrastar e soltar as tarefas/condições em um fluxo. Já vimos isso em ação durante a investigação de 20seg para tirar o instantâneo forense e isolar o hospedeiro. Desenvolvemos continuamente novos fluxos de trabalho e os integramos à plataforma de nuvem, mas você também pode facilmente criá-los por conta própria.

A ideia por trás dessa integração em particular era entregar observáveis do SecureX para o TheHive através dos fluxos de trabalho de orquestração SecureX, a fim de acelerar sua resposta a incidentes. O processo começa no SecureX como uma ação de resposta. Em seguida, estamos criando um case em casebook através de sua Loja Intel Privada (CTIA). Para cada ação de resposta, você recebe o tipo observável (IP, SHA256, URL, domínio, domínio) e valor observável (ou seja, internetbadguys.com) como variável de entrada. Depois que adicionamos isso observável ao caso, começamos a criar o estojo TheHive com o mesmo conteúdo e atributos. Como última tarefa, adicionamos ambos os Case ID’s a uma “variável global”, como resultado, o fazemos uma referência 1:1. Com esta atribuição, agora podemos comparar mais observáveis adicionados.

Aqui está um pequeno exemplo, como você pode agir e iniciar o fluxo de trabalho:

Usando o plugin do Navegador, agora também é possível adicionar observáveis de forma rápida e fácil no TheHive.

Por favor, sinta-se livre para verificar os fluxos de trabalho em detalhes e encontrar o manual de instalação no meu

GitHub Repo:

e no Cisco DevNet CodeExchange:

Conclusão

Para concluir, às vezes, não há uma resposta simples, mas nunca devemos parar de perguntar. Com as ferramentas certas, podemos começar a fazer melhores perguntas e, como resultado, teremos melhores respostas. Sempre que possível, atividades manuais pesadas devem ser automatizadas, soluções fragmentadas devem ser integradas, a complexidade deve ser erradicada. As soluções de código aberto oferecem uma maneira flexível e extensível de tornar nosso trabalho como profissionais de segurança mais eficientes e eficazes, especialmente quando usados ao lado de ferramentas comerciais. A integração que criei é apenas um exemplo do trabalho que fazemos para colaborar e facilitar a vida. Claro, há muitos outros colegas aqui na Cisco, Parceiros e Clientes participando da comunidade DevNet e lançando novos conteúdos diários! Meus agradecimentos especiais vão para Christopher Van Der Made, que me apoiou na construção dessa integração – Obrigado Chris

Para enfrentar com confiança seus desafios, você precisa de uma abordagem de plataforma para a segurança. E é por isso que todos os clientes do Cisco Secure têm direito a uma experiência mais simples com o SecureX.Cisco SecureX é incorporado com a maioria dos produtos de segurança cisco, como Umbrella , AMP for Endpoints, dispositivos Firepower, sistema de prevenção de intrusões de última geração (NGIPS), Email Security e Stealthwatch.

Saiba mais sobre oSecureX no cisco.com/go/securex , assista ao vídeo demoou comece em security.cisco.com.

FONTE: CISCO