Escrever malware avançado para um ator de ameaças requer diferentes grupos de pessoas com diversos conhecimentos técnicos para junto-los todos. Mas o código pode deixar pistas suficientes para revelar a pessoa por trás disso?

Para isso, pesquisadores de cibersegurança detalharam na sexta-feira uma nova metodologia para identificar autores exploradores que usam suas características únicas como impressão digital para rastrear outras explorações desenvolvidas por eles.

Ao implantar essa técnica, os pesquisadores foram capazes de vincular 16 explorações de aumento de privilégio local do Windows (LPE) a dois vendedores de zero-day “Volodya” (anteriormente chamado de “BuggiCorp”) e “PlayBit” (ou “luxor2008”).

“Em vez de nos concentrarmos em um malware inteiro e em busca de novas amostras da família ou ator de malware, queríamos oferecer outra perspectiva e decidimos nos concentrar nessas poucas funções que foram escritas por um desenvolvedor de exploração”, observaram Itay Cohen e Eyal Itkin, da Check Point Research.

Impressão digital das características de um escritor de exploração

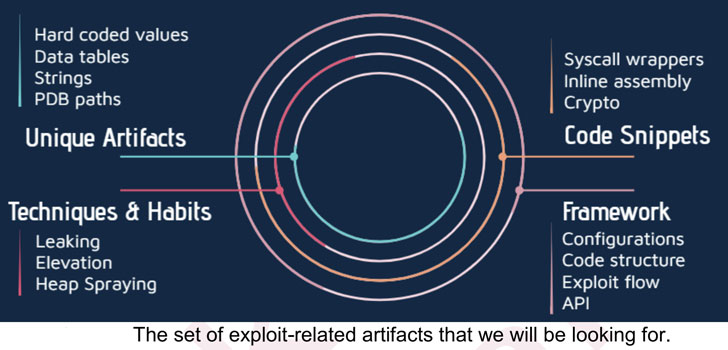

A ideia, em poucas palavras, é imprimir uma exploração para artefatos específicos que podem ligá-lo exclusivamente a um desenvolvedor. Pode ser no uso de valores codificados, nomes de strings ou até mesmo como o código é organizado e certas funções são implementadas.

A Check Point disse que sua análise começou em resposta a um “ataque complicado” contra um de seus clientes quando eles encontraram um malware executável de 64 bits que explorou o CVE-2019-0859 para obter privilégios elevados.

Percebendo o fato de que a exploração e o malware foram escritos por dois conjuntos diferentes de pessoas, os pesquisadores usaram as propriedades do binário como uma assinatura de caça única para encontrar pelo menos 11 outras explorações desenvolvidas pelo mesmo desenvolvedor chamado “Volodya” (ou “Volodimir”).

“Encontrar uma vulnerabilidade, e explorá-la de forma confiável, provavelmente será feito por equipes específicas ou indivíduos especializados em um determinado papel. Os desenvolvedores de malware, por sua vez, não se importam como ele funciona nos bastidores, eles só querem integrar esse módulo [explora] e ser feito com ele”, disseram os pesquisadores.

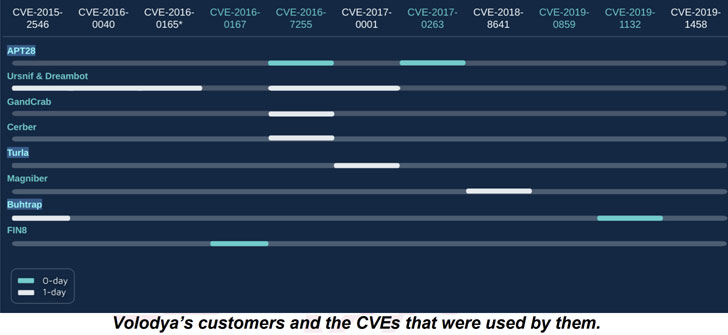

Curiosamente, Volodya – provavelmente de origem ucraniana – foi anteriormente ligada à venda do Windows zero-days para grupos de ciberespionagem e gangues de crimeware por algo entre US $ 85.000 e US $ 200.000.

O principal deles foi uma exploração de LPE que aproveitou uma corrupção de memória em “NtUserSetWindowLongPtr” (CVE-2016-7255), que tem sido amplamente utilizado por operadores de ransomware como GandCrab, Cerber e Magniber. Acredita-se agora que Volodya anunciou este dia zero de LPE no fórum de crimes cibernéticos Exploit.in em maio de 2016.

Ao todo, cinco explorações de zero-dia e seis de um dia foram identificadas como desenvolvidas pela Volodya durante um período de 2015-2019. Posteriormente, a mesma técnica foi empregada para identificar mais cinco explorações de LPE de outro escritor de exploração conhecido como PlayBit.

Uma clientela extensa

Afirmando que as amostras de exploração compartilhavam semelhanças no nível de código para conceder privilégios ao SISTEMA ao processo desejado, os pesquisadores disseram: “ambos os nossos atores eram muito consistentes em suas respectivas rotinas de exploração, cada um aderindo à sua maneira favorita”.

Além disso, Volodya também parece ter mudado suas táticas durante os anos seguintes, com o desenvolvedor mudando de vender as explorações como código fonte incorporável no malware para um utilitário externo que aceita uma API específica.

Além de grupos de ransomware, o Volodya foi encontrado para atender a uma clientela extensa, incluindo o trojan bancário Ursnif, e grupos APT como Turla, APT28 e Buhtrap.

“Os clientes da APT, Turla, APT28 e Buhtrap, são todos comumente atribuídos à Rússia e é interessante descobrir que mesmo esses grupos avançados compram explorações em vez de desenvolvê-las internamente”, observou a Check Point em sua análise. “Este é outro ponto que reforça ainda mais nossa hipótese de que as explorações escritas podem ser tratadas como uma parte separada e distinta do malware.”

Com os ataques cibernéticos se expandindo em escopo, frequência e magnitude, usar a assinatura de código de um desenvolvedor de exploração como um meio de rastrear maus atores poderia fornecer uma visão valiosa sobre o mercado de exploração negra.

“Quando a Check Point encontra uma vulnerabilidade, demonstramos sua gravidade, reportamos ao fornecedor apropriado e certificamos que ela seja corrigida, para que não represente uma ameaça”, disse Cohen. “No entanto, para os indivíduos que negociam essas façanhas, é uma história completamente diferente. Para eles, encontrar a vulnerabilidade é apenas o começo. Eles precisam explorá-lo de forma confiável no maior número possível de versões, a fim de monetizá-lo para a satisfação de um cliente.”

“Esta pesquisa fornece uma visão de como isso é alcançado, e os compradores deste mercado, que muitas vezes incluem atores estatais- nação. Acreditamos que essa metodologia de pesquisa pode ser usada para identificar escritores de exploração adicionais.”

FONTE: THE HACKER NEWS