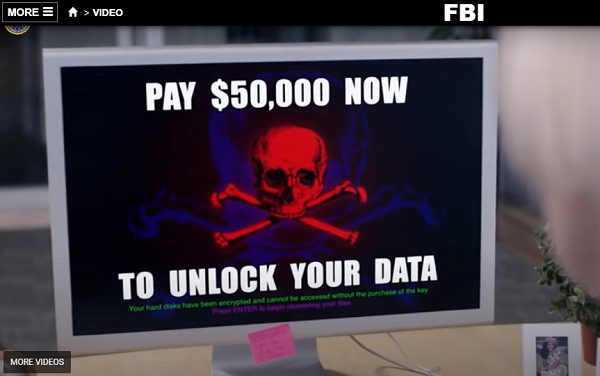

Pode ser o segredo mais mal guardado em toda a segurança cibernética: o FBI diz para não pagar gangues de ransomware. Mas as corporações fazem isso o tempo todo, enviando milhões todos os anos em Bitcoin para recuperar dados que foram feitos como “reféns”. Às vezes, agentes federais até ajudam as vítimas a encontrar negociadores de resgate virtuais experientes.

É o que Art Ehuan faz. Durante uma carreira que se estendeu pelo FBI, a Força Aérea dos EUA, a Cisco, a USAA, e agora o Grupo Crypsis, ele se viu do outro lado de inúmeras negociações complicadas.

E ele só está ficando mais ocupado. De acordo com a Sophos, cerca de metade das corporações dos EUA relatam ter sido atacadas por ransomware no ano passado. As gangues estão se tornando mais organizadas, e os ataques estão ficando mais cruéis. Os dias em que as vítimas poderiam simplesmente pagar resgate por uma chave de criptografia, desembaraçá-los e seguir em frente estão terminando. Agora que algumas empresas conseguiram evitar pagar resgate restaurando o backup, as gangues aumentaram seu jogo. Seu novo truque é extrair dados preciosos da empresa antes de criptografá-los, então os ataques embalam um soco de um a dois, eles ameaçam violações de dados embaraçosas em cima da destruição de dados incapacitantes.

(Se você é novo aqui, eu sou um estudioso visitante na Universidade duke este ano e estou hospedando diálogos de e-mail ocasionais sobre questões importantes de tecnologia, ética e privacidade chamada “In Conversation”. Aqui está um link para um “In Conversation” anterior sobre aplicativos de rastreamento de contato. E aqui está uma sobre reconhecimento facial).

As gangues de ransomware também atacam as empresas quando estão mais vulneráveis — durante o Covid-19, intensificaram seus ataques a empresas de saúde, por exemplo, adicionando um componente real de vida ou morte a uma situação já estressante. Quando Ehuan se envolver, as vítimas só querem colocar seus computadores e suas vidas juntos o mais rápido possível. Isso muitas vezes significa envolver a gangue que está envolvida, chegar a um acordo, fazer um pagamento, e confiar na promessa de um criminoso.

Pode parecer estranho, mas durante uma recente palestra na Universidade duke, Ehuan disse que havia “bons” cibercriminosos- gangues que têm a reputação de manter essas promessas. Afinal, é da conta deles. Se eles pegassem o Bitcoin e corressem, as empresas de segurança parariam de fazer pagamentos. Por outro lado, você não pode confiar em todos os criminosos- apenas os “bons”.

Este é o mundo obscuro onde Ehuan trabalha. Durante sua palestra, Ehuan falou em linhas gerais sobre os principais problemas enfrentados pelas empresas que tentam se manter seguras em um mundo digital cada vez mais perigoso. Durante este “In Conversation”, vamos descascar a cortina deste mundo. David Hoffman e Shane Stansbury,dois professores duke, se juntam a nós, bem como o consultor de segurança cibernética John Reed Stark.

————

De:

Bob To: Art

Ehuan cc: David Hoffman, Shane Stansbury, John Reed Stark

Art, enquanto você estava falando na Duke sobre questões controversas de segurança cibernética, como recursos ofensivos (hack-back) ou pagar gangues de ransomware, fiquei realmente impressionado com seu senso de pragmatismo.

Então eu gostaria de ouvir mais: Como é realmente negociar com uma gangue do crime? Quem dá o primeiro passo? Você está enviando e-mails? Falando ao telefone? Como você sabe em quais criminosos confiar? Como você ganha a confiança deles? Alguma vez te acusam de ser policial? A qualquer grau que puder, dê-nos um golpe por golpe.

————-

De:

Arte Para: Bob, David, John, Shane

Quando o malware é implantado, também há informações sobre como entrar em contato (com a gangue do crime) para pagar a taxa que eles estão procurando e receber a chave para descriptografar os dados.

Nossa empresa, e outros como ele, então terão uma discussão com o cliente e o advogado para decidir se eles vão pagar e quanto eles estão dispostos a pagar. Uma vez autorizado pelo advogado/cliente, o contato é feito com a TA (gangue) na dark web para aconselhá-los de que os sistemas são afetados e gostaríamos de discutir a obtenção de nossos dados de volta, ou dados não sendo liberados para sites públicos, etc. Nós fornecemos a eles um arquivo criptografado conhecido para garantir que eles sejam capazes de descriptografar e nos fornecer de volta o arquivo conhecido para garantir que realmente tenha o descriptografador. Temos uma discussão com o TA sobre a dark web para baixar o preço devido aos fundos que o cliente tem disponível, etc.,

Há um bom sucesso na negociação de uma taxa menor do que o inicialmente solicitado por esses grupos. Uma vez que a taxa é acordada e o pagamento feito, na maioria das vezes não por bitcoin, o TA envia o descriptografador que é então testado em um ambiente isolado para se certificar de que ele faz o que deveria fazer e não potencialmente introduzir outros malwares no ambiente. Uma vez avaliado, ele é fornecido ao cliente para descriptografia de seus dados. Se a negociação for para que eles não liberem os dados, eles fornecerão provas dos arquivos que estão sendo excluídos em seu final (temos que tomar sua palavra para ele que eles não mantiveram outras cópias). Às vezes, isso leva vários dias devido à diferença de tempo entre os EUA e a Europa Oriental ao se comunicar.

Even with the decryptor, unencrypting the data is a painful and costly experience for a company. My continuous message to clients is to secure and segment their infrastructure so these attacks are not as successful. That is cheaper than the response efforts that occur with a breach.

Hopefully, this provides at a high-level process that is taking place.

————

De: John

Reed Stark para: Art, David, Bob, Shane

Como parar ou pelo menos impedir o crescimento exponencial de ataques de ransomware? Como raramente podemos identificar, muito menos acusar, extraditar e processar atacantes de ransomware, precisamos ser inovadores e agressivos — atingindo os atacantes onde eles mais sentem – suas carteiras digitais.

Como a maioria das vítimas corporativas de ataques de ransomware paga os resgates exigidos? Bitcoin, é claro — é rápido, confiável, verificável, sujeito a pouca regulação e praticamente irrastreável. O Bitcoin tornou-se ideal para esquemas de extorsão de ransomware. Os atacantes podem simplesmente assistir à blockchain pública para saber se e quando uma vítima pagou. Eles podem até mesmo criar um endereço de pagamento exclusivo para cada vítima e automatizar o processo de desbloquear seus arquivos em uma transação de bitcoin confirmada para esse endereço exclusivo.

Ao contrário da sequência de eventos durante um cenário de sequestro, onde a troca de dinheiro coloca os criminosos em sua posição mais vulnerável, os atacantes de ransomware podem facilitar o pseudo-anonimato e o pagamento instantâneo através de um processo de transação de bitcoin simples, rápido e global. Portanto, raramente há uma prisão, muito menos uma acusação bem sucedida, de um invasor de ransomware. A aplicação da lei permanece praticamente impotente e até foi vítima de esquemas de extorsão de ransomware.

Na história da inovação financeira, modernização e invenção, sempre existiu uma constante: seja qual for o produto, os criminosos tentarão explorar sua aplicação. O Bitcoin ilustra dramaticamente esse axioma.

E além da realidade traiçoeira do uso predominante do Bitcoin, o Bitcoin ainda prospera apesar de uma ladainha de obstáculos, incluindo: risco de liquidez, volatilidade de preços, vulnerabilidades de segurança cibernética, taxas de comissão, implicações anti-lavagem de dinheiro, dilemas éticos, cargas fiscais, percalços de emaranhamento e muitos outros obstáculos.

O Bitcoin evoluiu essencialmente para um vírus tóxico altamente resistente e resistente em si mesmo.

Não se engane, a comunidade inovadora de desenvolvedores e empreendedores de Blockchain merece parabéns, admiração e encorajamento — mas seu bom trabalho foi sequestrado por uma perigosa legião de criminosos. E embora a tecnologia blockchain possa muito bem ter um potencial extraordinário, não existe um gatekeeper responsável para manter o processo e os jogadores honestos.

Infelizmente, muitos dos advogados de fintech descaradamente auto-ungidos, que afirmam praticar dentro do espaço cripto, são de pouca ajuda e, por vezes, realmente exacerbaram uma situação já terrível. Alguns não só facilitam cegamente as normas criminais do mercado de criptomoedas, mas seus escritórios de advocacia também encorajam alegremente transações de criptomoedas aceitando bitcoin como uma forma de pagamento por seus serviços legais. Parece que alguns advogados e suas empresas ficaram tão desesperados por taxas que aceitar dinheiro de sangue bitcoin parece de alguma forma justificável.

Este último ponto sobre advogados e criptomoedas chega em casa e me incomoda

mais. Porque quando o ransomware piorar – o que vai acontecer – e as pessoas morrerem como resultado – o que eles vão – alguém em algum lugar perguntará sem dúvida: Onde estavam os advogados?

Esta pergunta condenatória tem sido repetida em todos os grandes escândalos financeiros desde que foi formulada pela primeira vez pelo lendário Stanley Sporkin sobre delitos corporativos décadas atrás, quando ele era chefe da Divisão de Execução da Comissão de Valores Mobiliários dos EUA na década de 1970, e depois como juiz do Distrito Federal dos EUA a partir de meados dos anos 80.

————-

De:

Shane To: Art, John, Bob, David

Esta é realmente uma indústria fascinante, e eu estou ansioso para o primeiro filme realmente bom hollywoodiano representando uma negociação de ransomware. (Talvez Liam Neeson já esteja nele?)

Enquanto ouvia a fala do Art, não pude deixar de pensar nos meus dias como promotor quando lidei com alguns casos internacionais de sequestro, que, como Art sabe, está no âmbito do trabalho do FBI. A maioria dos meus casos envolvia jornalistas (desculpe, Bob). E, como no mundo cibernético, a posição do FBI no mundo físico sempre foi “sem resgates”.

Claro, como é o caso agora, o FBI nunca conseguiu controlar o que as outras pessoas fazem. Então, se, digamos, a família de uma vítima quisesse pagar (ou, mais indiretamente, para facilitar um pagamento de terceiros), realmente não havia muito que o FBI pudesse fazer sobre isso. Mas a diferença agora, ao que parece, é a escala e o anonimato envolvidos. Há tanto dessa atividade que é virtualmente impossível estabelecer uma norma de crime que não paga (literalmente). Empresas e municípios que estão sendo mantidos reféns têm que voltar aos negócios rapidamente, e as consequências de não pagar são muito altas – especialmente com as novas técnicas que Art descreveu, e que Bob observou.

E, como John corretamente aponta, as criptomoedas (e a internet em geral) permitem que os criminosos fiquem escondidos (não há necessidade de se encontrar no banco do parque para receber a pasta) e obter pagamento de forma que atenda a todas as suas necessidades. Proibir o Bitcoin, como John sugere, é a resposta? Eu não sei. Isso significaria que acabamos criminalizando as vítimas que atualmente não têm outro recurso (semelhante a proibir pagamentos em dinheiro em contas não marcadas)? Uma lei americana teria impacto suficiente? As desvantagens (por exemplo, para as economias em desenvolvimento) superam as vantagens? Eu certamente concordo que o fluxo em grande parte não regulamentado da criptomoeda é inviável e, em última análise, traz mais danos do que bem. Eu me encontro dizendo vária e outra vez: É uma boa hora para ser um cibercriminoso.

Art, eu também adoraria ouvir sobre algumas dessas negociações. Como eles são diferentes de lidar com sequestradores tradicionais, e eles nos dizem alguma coisa sobre o caminho a seguir? A sugestão do John é a única opção?

————-

De:

Arte Para: Bob, David, Shane, John

O mundo certamente se tornou mais complexo e dinâmico desde que eu estava no FBI e conduzi investigações de extorsão e roubo a banco. O anonimato da Internet, da criptomoeda e da falta de cooperação internacional entre os EUA e certos países, na minha opinião, realmente dificultaram a capacidade dos promotores de tomar qualquer ação significativa para identificar e processar esses atores do OC (crime organizado) e do Estado-nação. Assim, como essa avenida é um tiro no escuro para dissuadir os atores de ameaças, cabe às empresas fazer um trabalho melhor de se proteger. Esta é uma área que ainda é incrível para mim ver que as empresas não estão fazendo sua devida diligência na defesa de seus ativos. Há uma mentalidade de que “Não vai acontecer comigo”, “Sou muito pequeno quem se importaria”, “tenho grande segurança porque forneci todos os recursos que o CIO pede”, etc., etc.. Essa narrativa é parcialmente responsável pelo sucesso dos atores de ameaça.

Você costuma ouvir que atores estatais estão usando ataques sofisticados ao atacar empresas e, “Como posso me defender desse tipo de ator”? A realidade é que grupos de estados-nação/grupos de OC não precisam de técnicas avançadas. Eles estão usando o velho phishing testado pelo tempo, sistemas não reparados, etc., não coisas de ciência de foguetes que você costuma ouvir falar.

Acho que o FBI realmente fez um ótimo trabalho em ajudar empresas que estão sendo vitimadas. Eles não dizem às empresas vítimas que não podem pagar resgate. Eles entendem os imperativos do negócio de voltar e correr especialmente se você estiver no setor de infraestrutura crítica. Eles ajudam com os assuntos fornecendo assinaturas de malware quando em vários casos de ransomware têm sido muito úteis para identificar mais atividades de atores de ameaças. No final do dia, o FBI, o DHS e as outras agências estão sobrecarregados com o número de assuntos que estão sendo investigados. No final das contas, trata-se de uma questão de governança e fiscalização devido à falta dessas medidas no nível do conselho.

Pela minha experiência, e eu entrei no FBI quando as pessoas roubaram bancos à moda antiga, com notas e armas – os ladrões de banco do passado não são as pessoas mais brilhantes e, portanto, deixar um monte de vestígios/evidências forenses que é muito valioso na identificação e processar um indivíduo. O assaltante de banco moderno é um indivíduo mais brilhante e tipicamente parte de uma equipe de OC, ou no caso da Coreia do Norte e sua invasão de empresas de serviços financeiros, muito bem treinado e sofisticado em sua abordagem.

Em mais de 20 anos investigando crimes cibernéticos, este é o mais movimentado que já estive. Espero que seja ainda pior em 2021. Como um amigo meu do FBI me disse recentemente: “Por que eles desistiriam, há muito mais dinheiro a ser feito?”

———

De:

John To: Bob, David, Art, Shane

A licitação de pagamentos de ransomware evoluiu para mais um segredinho sujo das operações corporativas – assim como subornos corporativos estrangeiros dos EUA antes da promulgação da Lei de Práticas Corruptas Estrangeiras ou negócios dos EUA com terroristas antes da promulgação do Ato Patriota dos EUA.

Do lado da OPUS, o setor privado (incluindo as seguradoras) intensificou-se, tornando-se notavelmente inventivo. Daí a gênese de uma nova indústria de casas de campo dos chamados “facilitadores de pagamento de ransomware”, tipicamente recuperação de dados, perícia digital ou outras empresas de resposta a incidentes que, negociando e transacionando com os invasores de ransomware, tentarão recuperar os arquivos da vítima de ransomware por uma taxa. Mas como?

Em primeiro lugar, uma empresa forense digital pode ajudar uma vítima de ransomware a navegar no labirinto de configurar uma conta para lidar com bitcoin, obtê-lo financiado e descobrir como pagar outras pessoas com ele. Um examinador forense digital pode até mesmo ser capaz de construir um esquema de pagamento onde a prestação de pagamentos de ransomware é condicional. Ao usar recursos de criptomoedas para garantir que os invasores de ransomware não possam receber seu pagamento a menos que eles entreguem uma chave, pode haver algum nível adicional de segurança e confiabilidade na transação.

Os atacantes do Ransomware podem retratar todo o processo de pagamento de ransomware como mais semelhante a uma transação comercial comum do que um esquema internacional de extorsão. Na verdade, alguns invasores de ransomware recentes supostamente até oferecem a uma empresa vítima um desconto se a empresa vítima transmitir a infecção para outras empresas, assim como programas de referência de Uber ou Lyft.

No entanto, embora um processo de pagamento de ransomware possa parecer simples e rudimentar, a realidade é muito mais complicada e repleta de desafios.

Nenhum processo de pagamento de ransomware pode garantir que o invasor do ransomware fornecerá uma chave de descriptografia. O esquema de ransomware pode não ser nada mais do que um ardil de engenharia social, mais como um golpe à moda antiga da Internet nigeriana do que uma infecção por malware – e o pagamento pode acabar sendo tudo em vão.

De fato, os atacantes de ransomware podem não ter mais a chave de criptografia ou podem simplesmente optar por receber um pagamento de resgate, infectar o sistema de uma empresa e fugir totalmente da cena do

crime. Não só o sistema de pagamento em Bitcoin não rastreável é arriscado, mas a transação em sua totalidade é tão arriscada, que dificilmente parece palatável. No entanto, o número de empresas vítimas que pagam demandas de ransomware continua a crescer a uma taxa alarmante.

Por enquanto, parece que pagar ransomware, embora obviamente arriscado e capacitar/encorajar atacantes de ransomware, talvez possa ser deportado para não infringir nenhuma lei (como leis antiterroristas, FCPA, conspiração e outros) – e mesmo que o pagamento seja indiscutivelmente ilegal, parece improvável que seja processado. Assim, a decisão de pagar ou ignorar uma demanda de ransomware, parece menos legal e mais prática, determinação — quase como uma análise custo-benefício. Os argumentos para tornar um pagamento de ransomware incluem:

• O pagamento é a opção menos cara;

• O pagamento é do melhor interesse das partes interessadas (por exemplo, um paciente hospitalar em necessidade desesperada de uma operação imediata cujos registros estão bloqueados);

• O pagamento pode evitar ser multado por perder dados importantes;

• Pagamento significa não perder informações altamente confidenciais; e

• O pagamento pode significar não ir a público com a violação de dados.

Os argumentos contra a prestação de um pagamento de ransomware incluem:

• O pagamento não garante que as chaves de criptografia certas com os algoritmos de descriptografia adequados sejam fornecidas;

• O pagamento de outros fundos financia atividades criminosas adicionais do invasor, permitindo um ciclo de crimes de ransomware;

• O pagamento pode causar danos a uma marca corporativa;

• O pagamento não pode impedir o retorno do invasor do ransomware;

• Se as vítimas parassem de fazer pagamentos de ransomware, o fluxo de receita de ransomware pararia e os atacantes de ransomware teriam que passar a cometer outro esquema; e

• Usar Bitcoin para pagar um invasor de ransomware pode colocar as organizações em risco. A maioria das vítimas deve comprar Bitcoin em exchanges totalmente não regulamentadas e de roda livre que também podem ser hackeadas, deixando as informações da conta bancária dos compradores armazenadas nessas exchanges vulneráveis.

Quando confrontados com um ataque de ransomware, todas as opções parecem sombrias. Pague aos hackers – e a vítima pode não apenas provocar ataques futuros, mas também não há garantia de que os hackers restaurarão o conjunto de dados da vítima. Ignore os hackers – e a vítima pode sofrer danos financeiros significativos ou até mesmo se encontrar fora do negócio. As únicas garantias durante um ataque de ransomware são o medo, a incerteza e o medo inevitavelmente experimentados pela vítima.

Mesmo no melhor cenário, onde uma vítima manteve arquivos e pode manter seus negócios vivos, as empresas vítimas incorrerão em custos remediais significativos, interrupções nos negócios e arrasto exaustivo da

gestão. Além disso, ter uma solução de armazenamento de backup no local nem sempre é o ideal; não só o armazenamento externo de dados pode criar riscos adicionais de cibersegurança, mas às vezes os arquivos de dados são mais parecidos com o proverbial motel roach, onde os dados são verificados, mas não podem ser verificados.

De onde eu me sento, as empresas que lutam contra ameaças de ransomware devem aplicar as mesmas lições à proteção de ransomware usada para proteção de funcionários: Esteja preparada (por exemplo, implantar backups e afins); Seja atencioso (por exemplo, use profissionais para implementar medidas preventivas e ajude a lidar com a resposta); e fique atento (por exemplo, nunca subestime o impacto do ransomware e nunca leve a ameaça de ânimo leve).

————-

From: David

To: Shane, Art, John, Bob

Ransomware has now become a life and death issue. Last Friday, German prosecutors opened a negligent homicide investigation for a ransomware attack. An attack on the University of Dusseldorf’s hospital caused a patient to be diverted to another hospital 20 miles away. The patient later died and prosecutors allege that the ransomware attack was a contributing factor in the death.

Sistemas de pagamento que preservam o anonimato (como o Bitcoin) têm uma série de usos importantes e legítimos, como permitir que dissidentes políticos se organizem. No entanto, fornecer um mecanismo de pagamento para atos ilegais que poderiam resultar em morte deve nos levar a questionar se esses sistemas de pagamento precisam ser regulados para permitir que as autoridades policiais processem adequadamente os cibercriminosos. Isso não precisa ser uma proibição de transações anônimas, mas sim poderia exigir que sistemas de pagamento eletrônicos projetassem em seus sistemas uma capacidade para a aplicação da lei, agindo com um mandado, para rastrear as transações de volta para as pessoas que recebem os fundos.

Isso pode soar semelhante às discussões políticas dos últimos 20 anos sobre dar à polícia acesso a comunicações criptografadas enviadas pela internet ou armazenadas em um telefone. No entanto, nesses casos, o argumento contra dar à aplicação da lei essa capacidade tem sido a de que introduzir esse acesso entraria em fraquezas de segurança cibernética em tecnologia fundamental que criaria oportunidades para criminosos atacarem sistemas, incluindo aqueles usados pelo governo e infraestrutura crítica. Uma exigência para desanimizar transações eletrônicas não teria efeitos tão amplos. Embora seja possível que as chaves possam ser comprometidas para permitir que outras partes entendam quem está conduzindo as transações, este pode ser um compromisso razoável para lidar com a onda cada vez mais perigosa de ataques de ransomware.

FONTE: REDTAPE