Detecção moderna para ameaças modernas

No Chronicle, acreditamos que é hora de uma melhor maneira de fazer a detecção. À medida que o cenário de TI se torna mais complexo e os atacantes continuam a fugir das ferramentas de segurança atuais, é claro que as tentativas de prevenção são curtas. A rápida adoção do quadro ATT&CK também destaca a expansão da superfície de ataque de ameaças e o avanço das ameaças modernas.

Hoje, estamos entusiasmados em anunciar a disponibilidade dos recursos de detecção de ameaças do Chronicle. Desde que entrou no Google Cloud há mais de um ano, a equipe do Chronicle vem inovando em nossa plataforma de investigação e caça para trazer o Chronicle Detect, um conjunto de recursos modernos de detecção construídos na infraestrutura do Google para ajudá-lo a identificar ameaças em velocidade e escala incomparáveis.

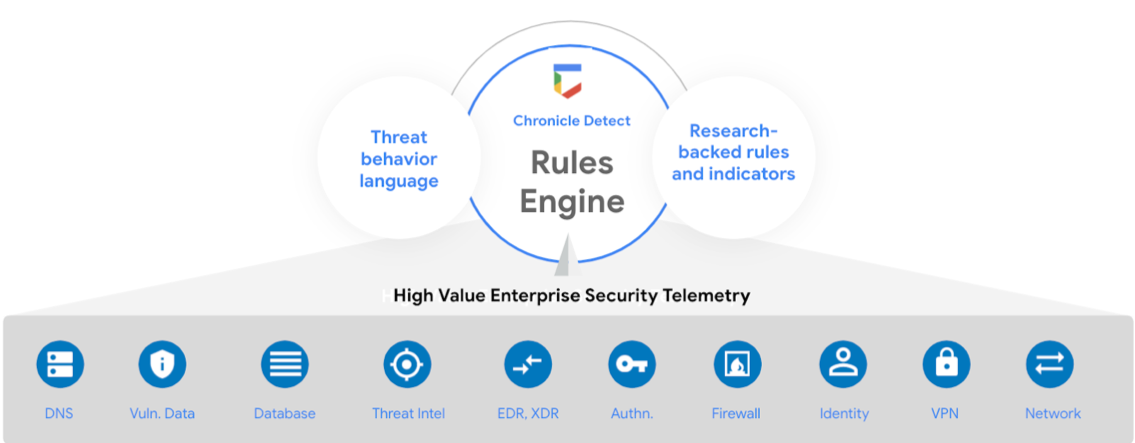

A solução de detecção do Chronicle inclui a próxima geração de nosso mecanismo de regras, uma poderosa linguagem de regras otimizada para descrever eficientemente o comportamento de ameaças complexas e um fluxo regular de novas regras e indicadores, construído por nossa equipe de pesquisa.

Para uma detecção precisa de ameaças, alguns componentes importantes são necessários — o primeiro é telemetria de segurança diversificada e de alto valor para executar detecções. Dados ricos e de alto volume, como dados EDR ou XDR, são difíceis de usar efetivamente para investigação ou detecção devido a limitações em torno de escala, desempenho e custo. Usando nossa plataforma em escala Google, as equipes de segurança podem enviar sua telemetria de segurança para o Chronicle a um custo fixo para que a imagem completa dos dados de segurança possa ser levada em conta para detecções.

Os dados enviados ao Chronicle são incorporados ao seu UDM (Unified Data Model), um modelo de dados construído para telemetria de segurança relevante para a detecção de ameaças como EDR, NDR, DNS, proxy e SaaS. Os dados no UDM do Chronicle são enriquecidos com contexto (por exemplo, ativo, usuário, inteligência de ameaças e vulnerabilidades) e correlação (por exemplo, IP para host), criando uma plataforma mais ampla que o SIEM e constrói para a visão do XDR.

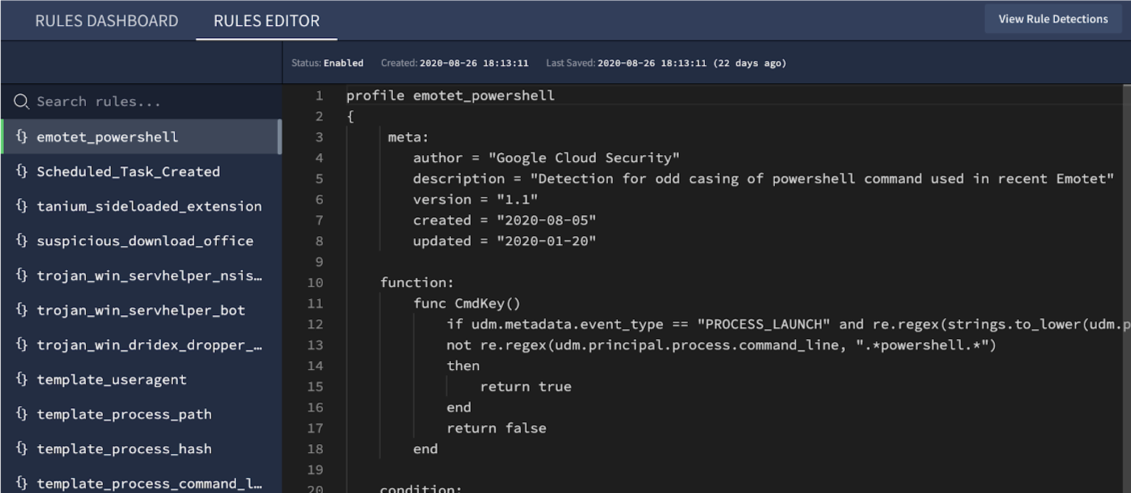

Com o Chronicle Detect, você pode usar regras avançadas fora da caixa, construir as suas próprias ou migrar regras a partir de ferramentas legadas. Nosso mecanismo de regras de próxima geração permite que os analistas construam facilmente regras de detecção para detectar comportamentos complexos de ameaças operando em dados UDM abstratos e enriquecidos. Ele inclui construções para detecção de ameaças modernas, como sequenciamento de vários eventos, agregação e janelas sobre volumes de dados em escala planetária na velocidade do Google. Isso significa que você pode detectar sequências de ataque de vários eventos, como um novo remetente de e-mail seguido de uma postagem HTTP para um domínio raro; um script powershell suspeitomente longo acessando um domínio de baixa prevalência; ou um processo de baixa prevalência acessando um domínio de baixa prevalência.

As capacidades do mecanismo de regras do Chronicle Detect são acessadas usando a linguagem de detecção de ameaças YARA-L que foi projetada por e para os profissionais de segurança expressarem comportamentos complexos de ameaças, não apenas para consultar os dados para eventualmente usá-los para detecção. O YARA-L é otimizado para encapsular facilmente o comportamento de ameaça complexo com sintaxe concisa. A eficiência da sintaxe é habilitada operando em um modelo de dados pré-enriquecido (UDM). Como resultado, detecções que requerem sintaxe complexa e verbosa com joins, subqueries e buscas em outras plataformas podem ser expressas com algumas linhas de sintaxe facilmente compreensível usando YARA-L. Isso torna a autoria de regras, bem como a triagem de alerta, acessível a um segmento maior da comunidade de analistas de segurança de qualquer organização.

Muitas organizações também estão integrando regras baseadas no Sigma que funcionam entre sistemas ou convertendo suas regras legados em Sigma para portabilidade. O Chronicle Detect inclui um conversor Sigma para YARA-L para que você possa facilmente portar ou migrar regras existentes de sistemas legados para Chronicle.

Como parte do Chronicle Detect, os clientes também podem tirar proveito de regras de detecção e indicadores de ameaças da Uppercase, a equipe dedicada de pesquisa de ameaças do Chronicle. A inteligência maiúsdia abrange os mais recentes programas de crimeware, APTs e maliciosos indesejados e inclui regras de detecção pré-mapeadas para técnicas e sequências de ameaças ATT&CK emergentes. IOCs fornecidos por maiúsdia — como IPs de alto risco, hashes, domínios, chaves de registro — são analisados contra toda a telemetria de segurança do seu sistema Chronicle e permitem que você saiba imediatamente quando indicadores de ameaça de alto risco estão presentes em seu ambiente.

Para ajudar os clientes com a resposta a incidentes, o Chronicle agora oferece APIs prontos para o soc e orquestração e integrações com fornecedores líderes como Palo Alto Cortex XSOAR, D3 SOAR, SIEMplify e Splunk Phantom. Exemplos de crônicas, APIs e parâmetros de pesquisa são acessíveis diretamente dentro das plataformas SOAR, o que permite que os clientes combinem detecção e investigação de ameaças em tempo real com seus cartilhas SOAR.

Também estamos entusiasmados em informar sobre as novas opções globais de disponibilidade e localização de dados. O Chronicle agora expandiu o suporte ao data center para todas as capacidades, incluindo o Chronicle Detect, na Europa e na região ásia-pacífico.

Para ler mais sobre o anúncio do Chronicle Detect, confira o blog do Google Cloud. Para mais informações, baixe a folha de dados ou entre em contato com nossa equipe de vendas.

FONTE: MEDIUM