Empresa não revela o malware, mas pesquisadores acreditam que tenha sido o Snake, o mesmo que obrigou a Honda a fechar sua rede alguns dias atrás

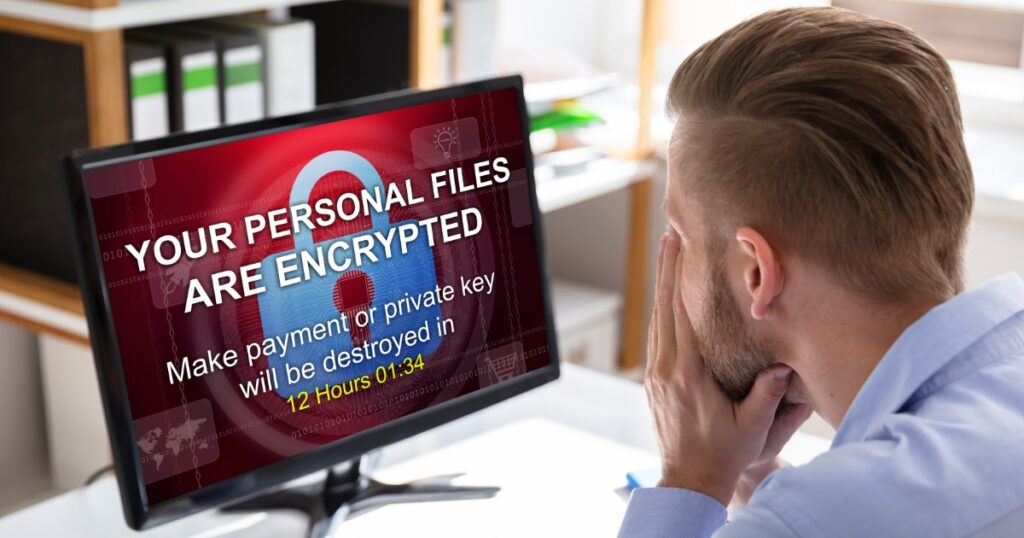

O grupo italiano Enel, que também atua no Brasil na distribuição de energia, confirmou que sua rede interna foi alvo de um ataque do ransomware. Em razão disso, a empresa disse que teve de isolar o segmento de rede corporativa, mas afirmou que seu sistema de segurança detectou o malware antes que ele pudesse infectar e criptografar os dados.

A companhia de energia diz que se recuperou do ataque rapidamente e todas as comunicações e redes foram restauradas no dia seguinte.

Embora a Enel não tenha revelado qual ransomware a atacou, pesquisadores de segurança acreditam que tenha sido o Snake, o mesmo que obrigou a Honda a fechar sua rede alguns dias atrás. “Ainda que a empresa não tenha confirmado o Snake, houve relatos de que o ransomware já havia sido usado anteriormente em ataques direcionados. Mas não está claro como os atacantes conseguiram se estabelecer na rede da empresa”, disse David Emm, principal pesquisador de segurança da Kaspersky.

Um porta-voz da Enel soltou o seguinte comunicado: “O grupo Enel informa que no domingo [21] à noite houve uma interrupção em sua rede interna de TI, após a detecção, pelo sistema antivírus, de um ransomware. Como precaução, a empresa isolou temporariamente sua rede corporativa, a fim de realizar todas as intervenções destinadas a eliminar qualquer risco residual. As conexões foram restauradas com segurança nesta segunda-feira [22] de manhã cedo”.

A Enel informou ainda que não ocorreram problemas críticos em relação aos sistemas de controle remoto de seus ativos de distribuição e usinas de energia e que os dados dos clientes não foram expostos. “Interrupções temporárias nas atividades de atendimento ao cliente podem ter ocorrido por um tempo limitado, causado pelo bloqueio temporário da rede interna de TI”, completou a nota.

Quando o Snake ataca e infecta um sistema, ele executa verificações em domínios e endereços IP para determinar se está funcionando na rede correta. Caso contrário, o ransomware se retira e não executa a criptografia.

O pesquisador de ameaças do Securonix Research Lab, Oleg Kolesnikov, disse ao E Hacking News, que o Snake é diferente de outras famílias de ransomware, já que emprega “um esforço relativamente alto, pois normalmente o direcionamento é feito manualmente pelo operador para instalação do malware, que às vezes pode ter um impacto maior nas vítimas”.

FONTE: CISO ADVISOR