Um pesquisador de cibersegurança divulgou hoje detalhes técnicos de múltiplas vulnerabilidades de alta gravidade que descobriu no WhatsApp, que, se explorados, poderiam ter permitido que atacantes remotos comprometessem a segurança de bilhões de usuários de diferentes maneiras.

Quando combinados juntos, os problemas relatados poderiam até mesmo permitir que hackers roubassem remotamente arquivos do computador Windows ou Mac de uma vítima usando o aplicativo de desktop WhatsApp enviando apenas uma mensagem especialmente elaborada.

Descoberta pela pesquisadora da PerimeterX Gal Weizman e rastreada como CVE-2019-18426, as falhas residiam especificamente no WhatsApp Web, uma versão do navegador do aplicativo de mensagens mais popular do mundo que também alimenta seus aplicativos de plataforma transplataforma baseadas em Elétron para sistemas operacionais

desktop.

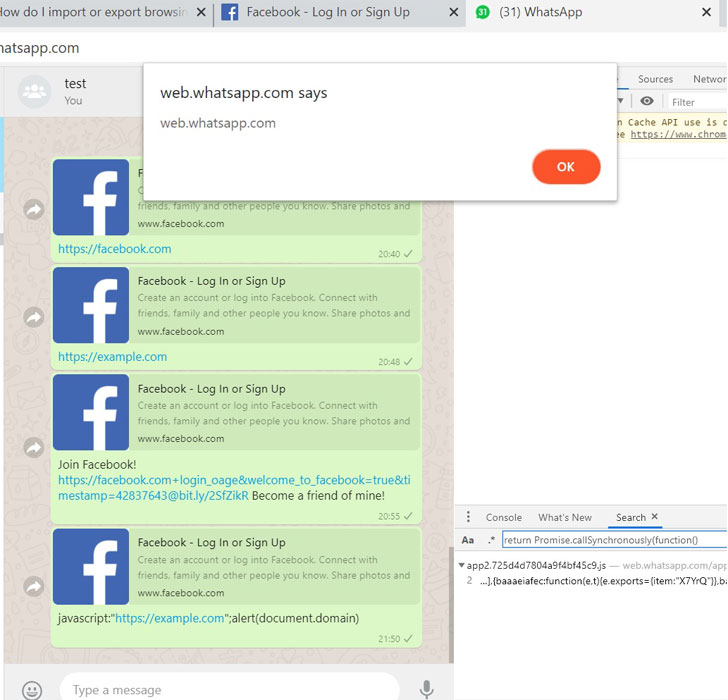

Em um post publicado hoje, Weizman revelou que o WhatsApp Web era vulnerável a uma falha de redirecionamento aberto potencialmente perigosa que levou a ataques persistentes de scripts entre sites, que poderiam ter sido desencadeados enviando uma mensagem especialmente elaborada para os usuários do WhatsApp alvo.

No caso, quando uma vítima desprevenida vê a mensagem maliciosa sobre o navegador, a falha poderia ter permitido que os atacantes executassem códigoarário no contexto do domínio web do WhatsApp.

Considerando que, quando visto através do aplicativo de desktop vulnerável, o código malicioso é executado nos sistemas dos destinatários no contexto do aplicativo vulnerável.

Além disso, a política de segurança de conteúdo mal configurada no domínio web do WhatsApp também permitiu ao pesquisador carregar cargas de carga XSS de qualquer comprimento usando um iframe de um site controlado por invasores separados na Internet.

“Se as regras do CSP estivessem bem configuradas, a potência adquirida por esse XSS teria sido muito menor. Ser capaz de contornar a configuração do CSP permite que um invasor roube informações valiosas da vítima, carregue cargas externas facilmente e muito mais”, disse o pesquisador.

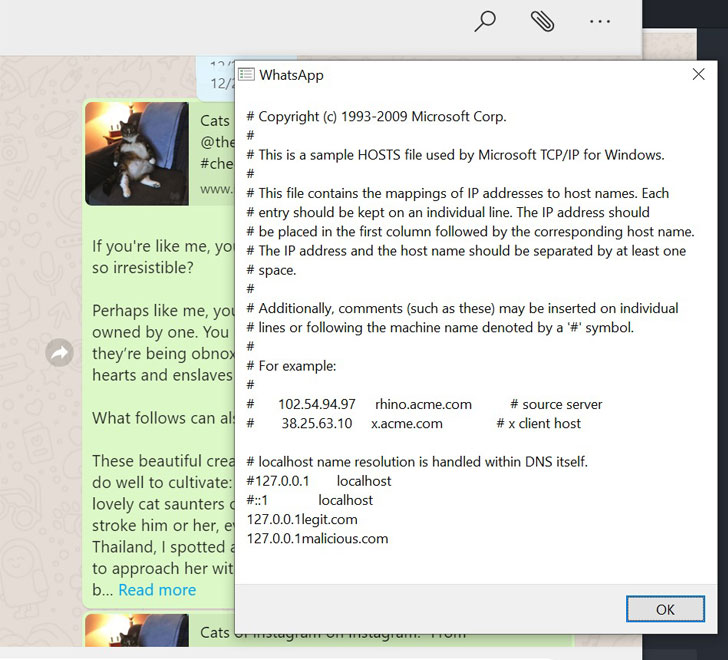

Como mostrado na captura de tela acima, Weizman demonstrou o ataque de leitura de arquivo remoto pelo WhatsApp, acessando o conteúdo do arquivo de hosts do computador da vítima.

Além disso, a falha de redirecionamento aberto também poderia ter sido usada para manipular banners URL, uma prévia do domínio que o WhatsApp exibe aos destinatários quando recebem uma mensagem contendo links e enganar os usuários a cair em ataques de phishing.

Weizman relatou responsavelmente esses problemas à equipe de segurança do Facebook no ano passado, que então corrigiu as falhas, lançouuma versão atualizada de seu aplicativo de desktop, e também recompensou weizman com US$ 12.500 o programa de recompensa de bugs da

empresa.

FONTE: THE HACKER NEWS