Tudo começou em 2011 — Eric Yuan, ex-engenheiro da Cisco, decidiu trabalhar em uma ferramenta de conferência remota que fosse estável, confiável e fácil de utilizar. Dois anos depois, nascia a Zoom, uma plataforma de videochamadas que se destacou no mercado principalmente por conta de sua versatilidade (permitindo, por exemplo, total integração com outros softwares ou até mesmo hardwares). Não demorou muito para que a Zoom passasse a ser uma das principais soluções de comunicação dentro do mundo corporativo.

Porém, o software viu sua popularidade disparar ainda mais ao longo do mês de março — de 10 milhões, ele passou a ter 200 milhões de usuários diários conversando através de seus servidores. O motivo é simples: com a pandemia do novo coronavírus e os regimes de quarentena impostos ao redor do mundo, profissionais, estudantes e até civis passaram a adotar o Zoom para se comunicar, realizar reuniões e até mesmo organizar aulas à distância. Eric parecia estar no paraíso… Até ser jogado direto para o inferno.

Primeiro vieram os golpistas se aproveitando da popularidade da marca para disseminar scams e elaborar campanhas de phishing, criando ruídos nos rastros digitais da marca. Em seguida, especialistas e pesquisadores decidiram estudar melhor o funcionamento do Zoom e encontraram uma série de brechas na forma com a qual a solução é estruturada. Em poucos dias, a plataforma ganhou fama de ser insegura, tendo péssimas práticas de segurança e de privacidade, chegando ao ponto de ser banida por muitas corporações.

Mas, afinal, o que há de tão errado na Zoom?

Meus dados, minhas regras

Em primeiro lugar: a plataforma parece recolher mais informações dos usuários do que ela deveria. Até o dia 29 de março, as políticas de privacidade da plataforma continham um parágrafo realmente assustador e que lhe permitia, basicamente, compartilhar seus dados com empresas parceiras desde que você tenha consentido com isso (o que, teoricamente, acontece ao simplesmente instalar o cliente da Zoom em seu computador). Tal texto foi modificado após certa polêmica, mas a política continua duvidosa:

“Nós não usamos dados que obtemos pelo seu uso do serviço, incluindo suas reuniões, para qualquer tipo de publicidade. Nós usamos dados que obtemos quando você visita nossos sites de marketing, como zoom.us e zoom.com. Você tem controle sobre suas próprias configurações de cookies quando visita nossos sites de marketing”, afirma a empresa.

Uma investigação exclusiva realizada pela VICE também mostrou que o app oficial do Zoom para dispositivos iOS enviava dados analíticos para o Facebook, mesmo que o usuário não utilizasse tal rede social. A marca se desculpou dizendo que tal trecho de código fazia parte do recurso “Login com o Facebook” e prontamente consertou o problema, afirmando, com todas as letras, que “não sabia” que o SDK de Mark Zuckerberg estava coletando dados “desnecessários” de seus usuários.

É criptografado ou não?

Outra discussão acirrada diz respeito à criptografia das videoconferências mantidas através do Zoom. A empresa sempre afirmou, em seu site oficial e peças publicitárias, que as conversas possuem “criptografia ponta-a-ponta”, mas teve que confessar publicamente que isso é uma mentira. Se algum participante da reunião estiver usando um telefone convencional para conversar com seus colegas, por exemplo, a criptografia imposta pelo software não protege essa linha telefônica convencional.

“A respeito do recente interesse em nossas práticas de criptografia, queremos iniciar nos desculpando pela confusão causada por termos sugerido incorretamente que as reuniões do Zoom podem ser criptografadas ponta-a-ponta. O Zoom sempre utiizou criptografia para proteger conteúdos na maioria dos cenários possíveis, e, nesse espírito, usamos o termo ‘ponta-a-ponta’. Embora jamais tenhamos a intenção de enganar nossos consumidores, reconhecemos que há uma discrepância entre a definição comumente aceita de ‘criptografia ponta-a-ponta’ e como estávamos usando o termo”, explicou Oded Gal, chefe de produto.

O que acontece é o seguinte: uma reunião mantida através dos apps oficiais do Zoom são, de fato, criptografadas. Porém, as chaves criptográficas são de posse da companhia, que poderia muito bem descriptografar qualquer conversa para espionar a comunicação dos usuários, se assim desejasse. Já em uma criptografia ponta-a-ponta, o conteúdo só pode ser acessado pelos extremos da comunicação e nem o mantenedor da infraestrutura consegue descriptografar os pacotes de dados que estão sendo transmitidos.

Como se isso não fosse o suficiente, pesquisadores da Citizen Lab descobriram que os executivos da Zoom sempre mentiram até mesmo a respeito do tipo de criptografia implementada no software. Em vez de utilizar AES-256 como citado em sua documentação oficial, o programa adota uma simples chave AES-128 em modo ECB para criptografar e descriptografar áudio e vídeo. Mais bizarro ainda foi a descoberta de que essas chaves são geradas em servidores próprios da empresa e passam por servidores na China.

Cheio de furos

Também não foram poucas as brechas de segurança reportadas nos clientes oficiais do Zoom ao longo das últimas semanas. Uma reportagem do The Washington Post revelou que várias reuniões realizadas na plataforma e gravadas na nuvem estariam disponíveis para serem acessadas livremente, sem a necessidade de autenticar-se; o jornal teria encontrado “centenas de milhares” de gravações, incluindo clipes íntimos como uma aula de depilação genital com uma modelo completamente nua.

Além disso, um time de pesquisadores publicou recentemente, em seu perfil oficial no Twitter, um bug no software que poderia ser usado para roubar senhas no Windows; poucos dias depois, um ex-engenheiro da Agência de Segurança Nacional dos Estados Unidos (NSA) divulgou uma vulnerabilidade zero day no cliente da ferramenta para macOS, que, caso explorada, permitia que o atacante obtivesse acesso total ao dispositivo da vítima, incluindo seu microfone e sua webcam.

“Zoom-bombing”, a nova moda

As murmúrias não terminam por aí. Outra dor de cabeça que está assolando muita gente por aí é uma prática que ficou conhecida como “Zoom-bombing”, que nada mais é do que a invasão de uma conferência via Zoom por parte de um indivíduo não-autorizado. Basicamente, toda reunião possui uma ID própria, que pode ser a ID pessoal do organizador ou uma sequência numérica aleatória. Se um agente malicioso obter tal código, ele pode invadir a sala em questão mesmo sem ser convidado.

Nos EUA, o FBI já emitiu um alerta público sobre tal risco depois que um internauta invadiu uma videoaula de uma escola de Utah e exibiu imagens pornográficas para os alunos durante alguns segundos. Aliás, as constantes preocupações com a segurança da plataforma fez com que o Zoom fosse proibido pelo governo de Taiwan, pelas escolas de Nova Iorque e até mesmo pela Agência Nacional de Vigilância Sanitária (Anvisa).

“Nos sites em questão, foram apontadas vulnerabilidades do Zoom Meeting que, quando exploradas por hackers, permitem o acesso não autorizado à câmera e ao microfone, viabilizando o roubo das credenciais dos usuários e de informações trocadas nas reuniões”, explicou, em nota, a agência brasileira, citando diversas fontes de mídia internacionais. Escolas e universidades brasileiras também teriam cessado o uso do software até que tais problemas de segurança sejam sanados.

O que está sendo feito?

No dia 1º de abril, Eric Yuan publicou um comunicado oficial no blog da Zoom e se desculpou por “não atender às expectativas de segurança e privacidade” de seus usuários. Naquela época, o CEO da companhia garantiu que congelaria o desenvolvimento de novas features para que seu time pudesse se manter 100% focado em solucionar os problemas apontados pelos consumidores e especialistas. Nesta última quarta-feira (8), porém, Eric voltou a se pronunciar e detalhou novas ações para otimizar a segurança do Zoom.

De acordo com o executivo, foi montado um plano de ação de 90 dias para consertar todas as brechas do software, e os primeiros passos de tal plano já foram dados: a formação de um Conselho de CISOs (Chief Information Security Officers) constituído por especialistas de diversas indústrias e a contratação de Alex Stamos, ex-chefe de segurança do Facebook, como conselheiro externo.

O que você pode fazer?

No geral, apesar do cenário parecer bastante caótico, não podemos dizer que o Zoom é tão ruim assim — na verdade, para comunicações diárias entre civis, ele pode ser mais do que o suficiente. O problema está em adotar o software para conversas sensíveis sem se atentar às devidas configurações de privacidade e boas práticas de segurança cibernética. Sendo assim, caso você pretenda continuar usando a plataforma, lembre-se das seguintes dicas:

- Tome cuidado com as IDs de suas reuniões. Evite divulgá-las publicamente para não ser vítima de “Zoom-bombing”. Em casos mais extremos, configure sua sala para que os convidados sejam obrigados a informar uma senha para participar da conferência;

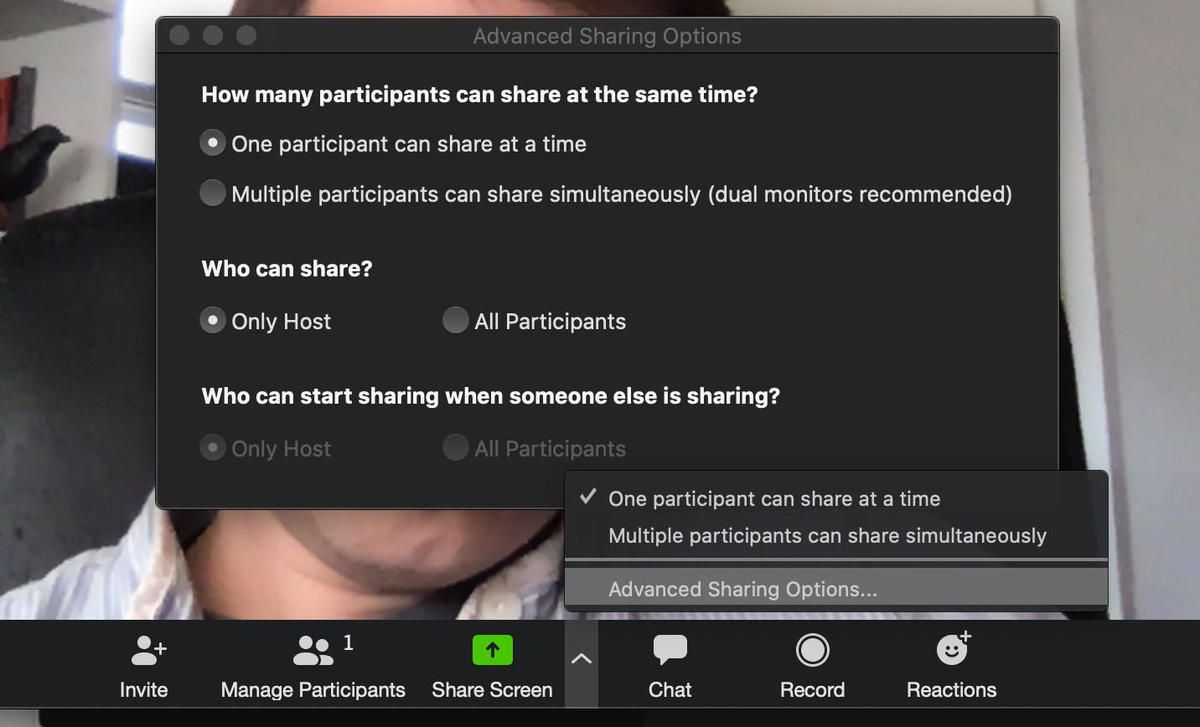

- Também é possível configurar o Zoom para que apenas você (ou convidados individualmente autorizados) seja capaz de compartilhar sua tela, o que também elimina os perigos do “Zoom-bombing”;

- Tome cuidado com os apps falsos! Se você estiver começando a usar o Zoom agora, atente-se à grande quantidade de softwares e aplicativos maliciosos que estão sendo distribuídos por criminosos devido ao aumento na popularidade da plataforma;

- Use a autenticação dupla para proteger sua conta e jamais compartilhe sua ID pessoal. É fácil rastrear suas reuniões através deste código.

E, é claro, é sempre interessante considerar outras opções disponíveis no mercado, como o Microsoft Skype ou o Google Hangouts. Embora tais gigantes da tecnologia estejam frequentemente ligadas a escândalos de privacidade, é bem provável que tais alternativas ofereçam ao menos uma infraestrutura com um número menor de vulnerabilidades a serem exploradas.

FONTE: THE HACK