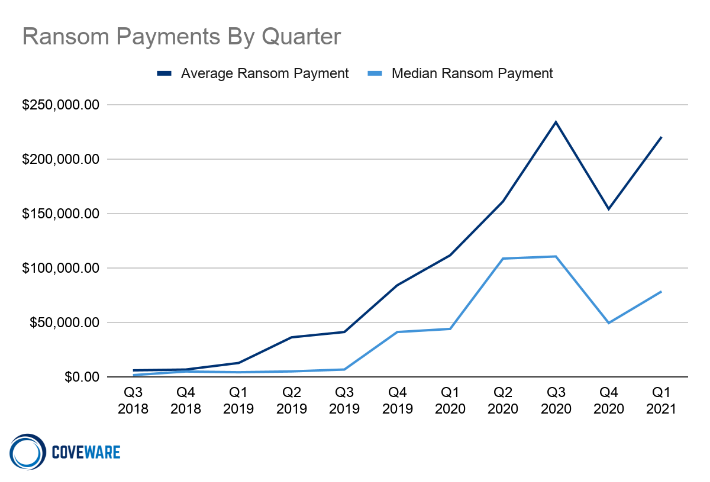

O Relatório Trimestral de Ransomware Coveware descreve as tendências de resposta a incidentes de ransomware durante o primeiro trimestre de 2021. A extorsão de exfiltração de dados continua prevalecendo e chegamos a um ponto de inflexão em que a grande maioria dos ataques de ransomware agora inclui o roubo de dados corporativos. O primeiro trimestre viu uma reversão dos valores médios e medianos de resgate. As médias no primeiro trimestre foram obtidas por uma série de ataques de exfiltração de dados por um grupo específico de agentes de ameaças que aproveitou de forma oportunista uma vulnerabilidade exclusiva (mais sobre isso abaixo).

Pagamentos de resgate médios e medianos no primeiro trimestre de 2021

Pagamento médio de resgate

$220,298

+43% em relação ao quarto trimestre de 2020

Pagamento Mediano de Resgate

$78,398

+59% em relação ao quarto trimestre de 2020

O pagamento médio do resgate aumentou 43% para $ 220.298 de $ 154.108 no quarto trimestre de 2020. O pagamento médio no primeiro trimestre também aumentou para $ 78.398 de $ 49.450, um aumento de 58%. As médias e a mediana foram aumentadas por um pequeno número de grupos de atores de ameaças, mais especificamente CloP, que foram extremamente ativos durante o primeiro trimestre e impactaram grandes vítimas com demandas de resgate muito altas. À medida que a tática de exfiltração de dados se proliferou, as características de risco/recompensa de pagar para suprimir um vazamento não mudaram. Observamos essa tendência pela primeira vez em nosso relatório do terceiro trimestre; as vítimas de extorsão de exfiltração de dados têm muito pouco a ganhar pagando a um criminoso cibernético e, apesar do aumento das demandas e da maior prevalência de roubo de dados, estamos encorajados que um número crescente de vítimas não esteja pagando. Em centenas de casos, ainda não encontramos um exemplo em que pagar a um criminoso cibernético para suprimir dados roubados ajudou a vítima a mitigar a responsabilidade ou evitar danos à empresa/marca. Pelo contrário, pagar cria uma falsa sensação de segurança, consequências não intencionais e responsabilidades futuras. A posição da Coveware permanece inalterada e aconselhamos as vítimas de extorsão de exfiltração de dados a assumirem o seguinte:

- Os dados não serão destruídos com credibilidade. As vítimas devem presumir que ele será negociado com outros agentes de ameaças, vendido, extraviado ou retido para uma segunda/futura tentativa de extorsão.

- A custódia de dados exfiltrados foi mantida por várias partes e não protegida. Mesmo que o agente da ameaça exclua um volume de dados após um pagamento, outras partes que tiveram acesso a ele podem ter feito cópias para que possam extorquir a vítima no futuro.

- Os dados podem ser publicados deliberadamente ou erroneamente antes que a vítima possa responder a uma tentativa de extorsão.

- Registros completos do que foi retirado podem não ser entregues pelo agente da ameaça, mesmo que ele prometa explicitamente fornecer tais artefatos após o pagamento.

77% dos ataques de ransomware envolveram a ameaça de vazamento de dados exfiltrados (+10% desde o quarto trimestre de 2020)

A porcentagem de ataques de ransomware que incluíam uma ameaça para liberar dados roubados aumentou de 70% no quarto trimestre para 77% no primeiro trimestre. A maioria dos ataques de ransomware que envolvem exfiltração de dados tem dois objetivos principais 1) exfiltrar dados corporativos do servidor de arquivos mais conveniente 2) aumentar privilégios e implantar ransomware no maior número possível de endpoints. A maioria das afiliadas de RaaS compra acesso à rede e usa dados roubados apenas como alavancagem adicional contra a vítima. Isso significa que, apesar das ameaças, os agentes de ameaças raramente se dão ao trabalho de roubar dados que outros criminosos ou partes interessadas gostariam de comprar. Os dados roubados são apenas uma prova de que o ataque ocorreu e às vezes cria obrigações legais para a vítima.

O grupo de ransomware CloP adotou uma estratégia muito diferente na exploração do produto FTA da Accellion no primeiro trimestre . Começando no final de dezembro e continuando durante grande parte do primeiro trimestre, o CloP explorou duas vulnerabilidades de dia zero que permitiam a execução remota de código em instâncias do Accellion FTA sem patch. Esta foi uma exploração altamente sofisticada e direcionada de um único dispositivo de software, usado apenas por um punhado de empresas. O grupo CloP pode ter comprado o exploitutilizado nas fases iniciais do ataque, de modo a ter uso exclusivo. Esse comportamento contrasta fortemente com a forma como a maioria dos acessos não autorizados à rede é intermediada pela cadeia de suprimentos de extorsão cibernética para qualquer comprador disposto após a exploração. Além disso, a exploração Accellion não permitiu a implantação de ransomware no ambiente das vítimas, portanto, o roubo de dados do dispositivo foi o único alvo da campanha CloPs desde o início.

Ao contrário da maioria das explorações usadas por agentes de ameaças de ransomware, as instâncias de FTA Accellion não corrigidas são raras (provavelmente menos de 100 no total), especialmente quando comparadas a instâncias RDP vulneráveis que somam centenas de milhares globalmente. A confiança do CloP de que um número tão pequeno de alvos traria um retorno financeiro positivo deve ter sido alta e, infelizmente, eles estavam certos. Dezenas de vítimas do CloP foram extorquidas por dezenas de milhões de dólares, embora a maioria das vítimas tenha optado por não pagar e, posteriormente, foram doxxed no site de vazamento do CloP. No início de abril, a campanha CloP/Accellion parece ter terminado, e o grupo CloP voltou a usar vetores tradicionais de acesso à rede e ransomware de criptografia em seus ataques.

Variantes de ransomware mais comuns no primeiro trimestre de 2021

| Classificação | Tipo de Ransomware | Quota de mercado % | Mudança na classificação a partir do quarto trimestre de 2020 |

|---|---|---|---|

| 1 | Sodinokibi | 14.2% | – |

| 2 | Contínuo V2 | 10.2% | +4 |

| 3 | Lockbit | 7.5% | +6 |

| 4 | clop | 7.1% | Novidade nas principais variantes |

| 5 | Egrégor | 5.3% | -3 |

| 6 | Avaddon | 4.4% | +3 |

| 7 | Ryuk | 4.0% | -4 |

| 8 | Lado escuro | 3.5% | Novidade nas principais variantes |

| 9 | Suncrypt | 3.1% | -1 |

| 9 | Netwalker | 3.1% | -5 |

| 10 | Fobos | 2.7% | -1 |

Top 10: Participação de mercado dos ataques de Ransomware

As operações de ransomware como serviço aumentaram a competição por afiliados e credibilidade no primeiro trimestre. À medida que esses grupos cresceram, também aumentaram a complexidade e os riscos operacionais associados. Algumas falhas na operação de uma empresa criminosa em escala foram observadas durante o primeiro trimestre:

- Egregor : Operações de pôr do sol apenas 4 meses depois de pegar a tocha do grupo Maze.

- Netwalker: Cessou as atividades após uma completa remoção da infra-estrutura pela aplicação da lei e prisão de participantes afiliados.

- Conti : As dores crescentes à medida que suas operações de bate-papo terceirizadas complicavam a recuperação e as negociações das vítimas. Além disso, Conti também vem atacando vítimas anteriores e lançando novos ataques logo após um ataque inicial ter sido sustentado. Uma prática em desacordo com uma organização RaaS interessada em manter uma reputação que obrigue as vítimas a pagar um resgate.

- Lockbit : Falhas técnicas no ransomware que resultaram na perda de dados das vítimas de criptografia. O grupo também foi associado a inúmeras demandas de reextorsão.

- Sodinokibi : Falhas técnicas que resultaram em vítimas incapazes de combinar as chaves de criptografia, resultando em perda total de dados.

- BlackKingdom: Tentativa de exploração em massa de webshells de troca, mas falhas em sua criptografia levaram à perda permanente de dados.

Uma nova tendência no primeiro trimestre, várias operações de RaaS voltaram seu foco para o desenvolvimento de módulos de criptografia para Unix e Linux. Já observamos esse desenvolvimento de Defray777, Mespinoza, Babuk, Nephilim e Darkside. Sodinokibi também está fazendo rumores sobre o lançamento de uma versão do Unix. As vítimas que executam Unix e Linux devem esperar complicações e perda de dados. As primeiras versões de qualquer ransomware geralmente incluem bugs que os agentes da ameaça não conhecem ou não se importam em corrigir antes de atacar as vítimas.

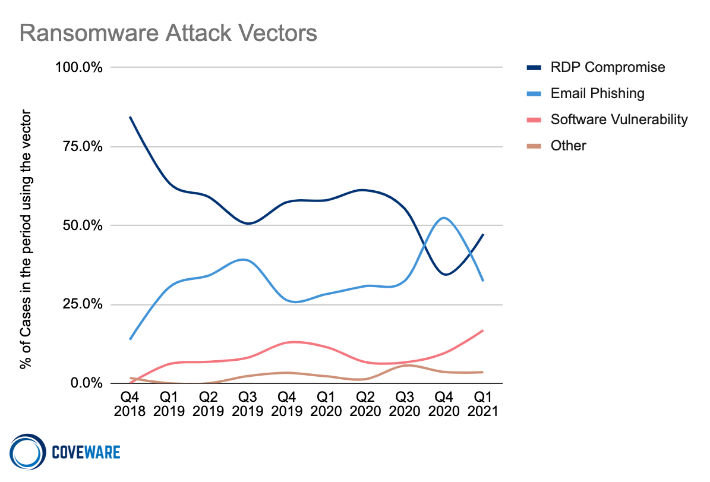

Vetores de ataque de ransomware mais comuns no primeiro trimestre de 2021

No primeiro trimestre, as conexões de protocolo de área de trabalho remota comprometidas recuperaram a primeira posição como o vetor de ataque mais comum. O RDP continua sendo uma vulnerabilidade frustrantemente comum, apesar das conhecidas práticas recomendadas de conexão remota segura . E-mails de phishing que instalam malware para roubo de credenciais ou um trojan de acesso remoto também continuam sendo um vetor de ataque comum. Assim como o RDP, as técnicas de defesa que incluem privilégios mínimos e autenticação de dois fatores podem facilmente limitar a capacidade de um invasor de escalar privilégios além da máquina inicialmente comprometida. A defesa contra o impacto crescente de um ataque de phishing bem-sucedido não requer hardware ou software novo, apenas a vontade de implementar e seguir ferramentas e configurações simples corretamente.

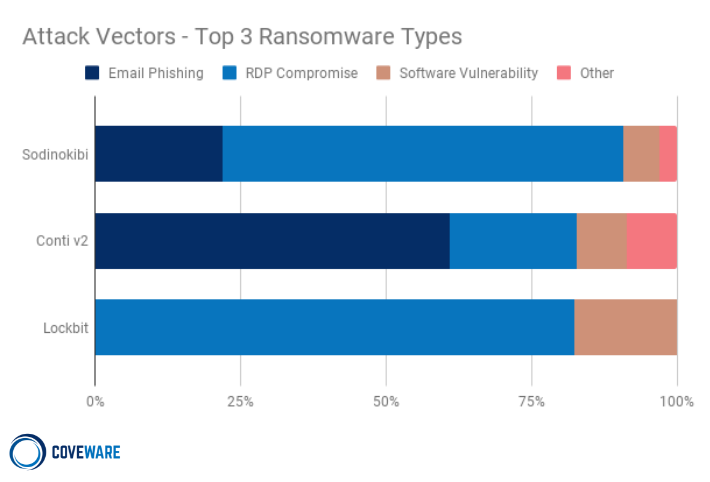

Vetores de ataque usados pelas três principais variantes de ransomware

As vulnerabilidades de software mais comuns exploradas durante o primeiro trimestre envolveram dispositivos VPN, como Fortinet e Pulse Secure. Vários serviços RaaS aproveitaram essas vulnerabilidades de VPN durante o primeiro trimestre. Novamente, é provável que os operadores e afiliados reais de RaaS NÃO tenham sido a parte que obteve acesso à rede por meio dessas vulnerabilidades, mas sim atores especializados que coletam credenciais de rede e são treinados especificamente para varredura em massa de endereços IP vulneráveis. Esses especialistas revendem o acesso à rede para afiliados de ransomware que usam o acesso para encenar a fase de extorsão do ataque. Essa divisão deliberada do trabalho esclarece como as operações RaaS abertas que se concentram em vítimas menores, como a Lockbit, conseguiram tirar proveito de vulnerabilidades fora de seu conjunto de habilidades. A especialização e a coordenação da cadeia de suprimentos também destacam a evolução contínua da economia da extorsão cibernética.

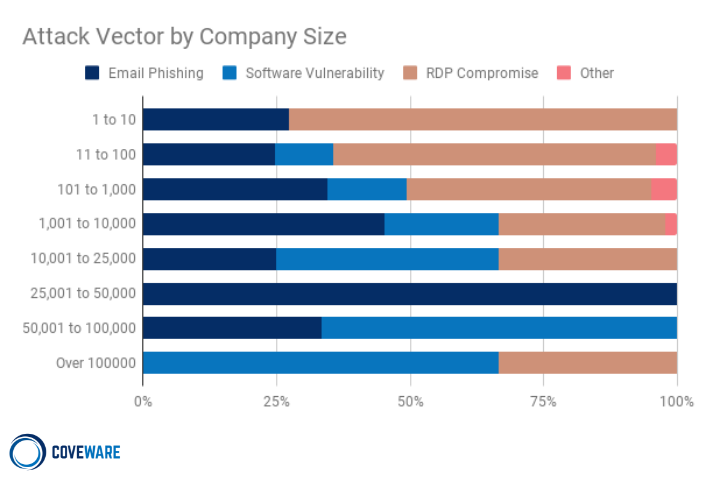

Vetores de ataque usados por agentes de ransomware em vítimas de tamanhos diferentes

Durante o primeiro trimestre, a cadeia de suprimentos econômica de extorsão cibernética demonstrou como uma vulnerabilidade em dispositivos VPN amplamente usados pode ser identificada, explorada e monetizada por afiliados de ransomware. É raro ver vulnerabilidades de software diretamente aproveitadas por afiliados de grupos de RaaS, mas quando os especialistas comercializam amplamente os resultados de suas habilidades de elicitação, os custos de realizar um ataque diminuem e diminuem as barreiras à entrada de novos criminosos cibernéticos.

A contínua evolução e especialização da cadeia de suprimentos de ransomware é uma tendência preocupante. Custos operacionais gerais mais baixos reduzem a barreira de entrada E aumentam a lucratividade dos ataques. Até que a economia unitária dos ataques de ransomware se torne menos lucrativa , devemos esperar que o volume de ataques continue aumentando. Ainda mais preocupante é a maturidade e a progressão da cadeia de suprimentos dentro da economia de extorsão cibernética. A infraestrutura que está sendo criada para administrar essa economia será difícil de desfazer. Quanto mais madura a cadeia de suprimentos se tornar, mais difícil será desmantelá-la.

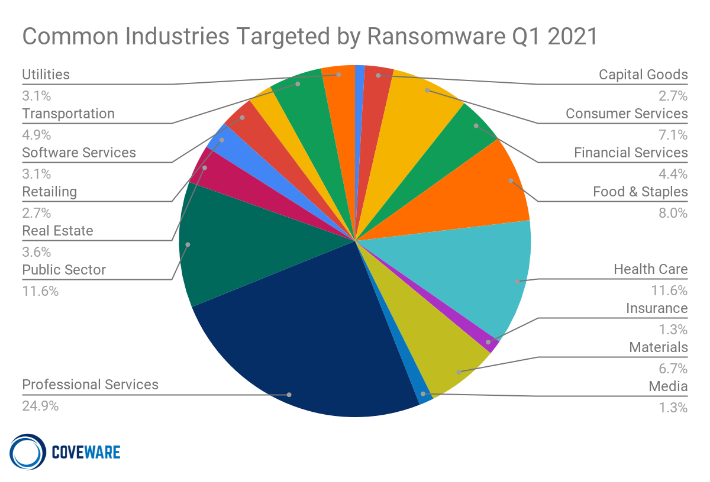

A maioria das indústrias impactadas pelo ransomware no primeiro trimestre de 2021

A mudança mais notável nos setores impactados por ataques de ransomware no primeiro trimestre foi o setor de Serviços Profissionais , especificamente escritórios de advocacia. Escritórios de advocacia de pequeno e médio porte continuam sucumbindo a ataques de extorsão de encriptação de ransomware e exfiltração de dados. Infelizmente, a economia de muitas pequenas empresas de serviços profissionais não incentiva ou permite a segurança cibernética adequada.

Por exemplo, muitos escritórios de advocacia são estruturados como sociedades limitadas para fins fiscais. Isso significa que a empresa paga todos os seus lucros aos sócios todos os anos. O desejo de maximizar lucros e receitas para os parceiros pode marginalizar a prioridade de investir em segurança cibernética. Outro exemplo são os relacionamentos com fornecedores terceirizados de um pequeno escritório de advocacia. Essas empresas geralmente não trabalham com grandes empresas que realizariam avaliações rigorosas de risco cibernético, sendo que a mais básica delas revelaria imediatamente vulnerabilidades e fraquezas comuns que podem resultar em um futuro ataque de ransomware. Em vez disso, as pequenas empresas tendem a ter clientes de tamanho igual que não exigem avaliações de risco cibernético do fornecedor.

Como resultado desses dois exemplos, há uma pressão mínima do mercado interno ou externo para priorizar a segurança cibernética. O volume de empresas de serviços profissionais vitimizadas é resultado dessa microdinâmica.

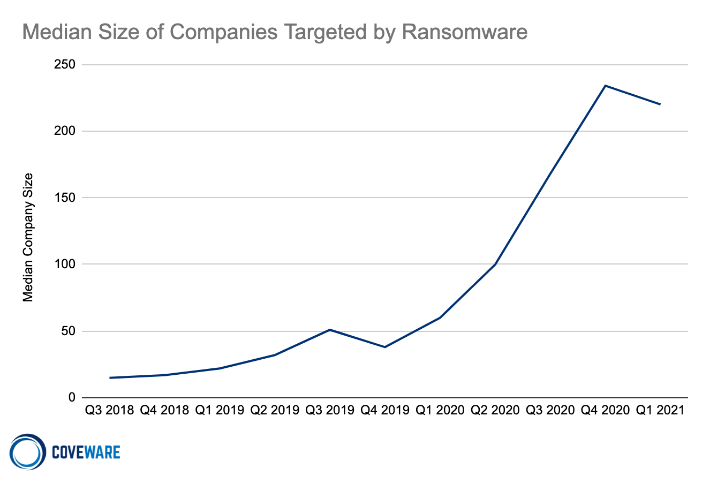

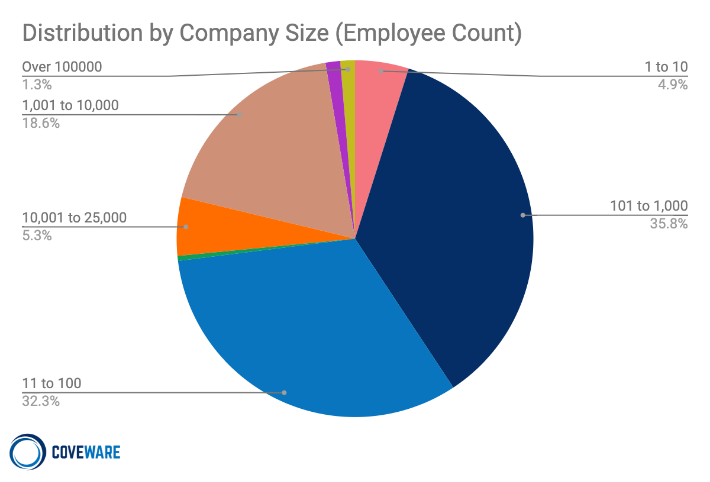

Tamanho médio das vítimas de ataques de ransomware no primeiro trimestre de 2021

Os ataques de ransomware ainda afetam desproporcionalmente as pequenas empresas. Essas pequenas empresas raramente acabam nas manchetes e muitas vezes não têm o conhecimento financeiro ou técnico para lidar adequadamente com o incidente OU realizar a correção adequada necessária para evitar um ataque repetido. Pequenas empresas que existem abaixo da linha de pobreza de segurança cibernética representam o maior desafio para conter a expansão da economia de extorsão cibernética.

Duração do incidente e interrupção dos negócios de um ataque de ransomware

Média de dias de inatividade

23

+10% em relação ao quarto trimestre de 2020

A duração do incidente aumentou ligeiramente no primeiro trimestre para uma média de 23 dias. Os fatores que contribuíram para esse aumento foram o tempo médio que leva para julgar incidentes de exfiltração de dados e desafios técnicos de dados corrompidos (veja a discussão acima sobre falhas em certos ransomwares que causam perda de dados). O primeiro trimestre também incluiu várias instâncias de interrupção deliberada pelo agente da ameaça durante o período de recuperação após o ataque inicial. As interrupções incluíram tentativas de roubar dados adicionais ou reiniciar o ransomware. Antes do primeiro trimestre, esse comportamento era uma ocorrência rara, mas a tática parece estar ganhando força entre certos grupos de ameaças. Esse comportamento não apenas exacerba a interrupção dos negócios, mas também atrasa o andamento das negociações. Esse comportamento também mina a confiança da vítima de que o agente da ameaça ajudará em uma resolução bem-sucedida. A expectativa do agente da ameaça de que o re-ataque aumenta a pressão para pagar é equivocada. Re-ataques tornam as vítimas menos inclinadas a facilitar qualquer tipo de pagamento.

ISENÇÃO DE RESPONSABILIDADE

A Coveware não se responsabiliza por quaisquer ações tomadas, erros ou omissões (negligentes ou não), independentemente da causa, ou pelos resultados obtidos com o uso deste conteúdo, ou pelo desempenho de qualquer computador, hardware ou software usado ou modificado em em conjunto com este conteúdo. O conteúdo é fornecido “como está”.

OS VISITANTES DESTE RELATÓRIO E DE SEU CONTEÚDO REJEITAM TODA E QUALQUER GARANTIA EXPRESSA OU IMPLÍCITA, INCLUINDO, MAS NÃO SE LIMITANDO A, QUAISQUER GARANTIAS DE COMERCIALIZAÇÃO OU ADEQUAÇÃO A UM DETERMINADO FIM OU USO, LIBERDADE DE BUGS, ERROS DE SOFTWARE OU DEFEITOS, DE QUE O FUNCIONAMENTO DO CONTEÚDO SEJA ININTERRUPTO OU QUE O CONTEÚDO OPERE COM QUALQUER CONFIGURAÇÃO DE SOFTWARE OU HARDWARE.

Em nenhum caso a Coveware será responsável perante qualquer parte por quaisquer danos diretos, indiretos, incidentais, exemplares, compensatórios, punitivos, especiais ou consequentes, custos, despesas, honorários advocatícios ou perdas (incluindo, sem limitação, perda de renda ou lucros cessantes e custos de oportunidade ou perdas causadas por negligência) em conexão com qualquer uso do conteúdo, mesmo que avisado da possibilidade de tais danos.

FONTE: COVEWARE