O PyPI, o repositório oficial de software de terceiros para pacotes Python, está alertando sobre uma campanha de phishing direcionada a seus usuários.

“Além disso, determinamos que alguns mantenedores de projetos legítimos foram comprometidos e o malware publicado como a versão mais recente desses projetos. Esses lançamentos foram removidos do PyPI e as contas do mantenedor foram temporariamente congeladas”, observou a equipe do PyPI .

As versões maliciosas que eles conhecem atualmente são:

- Exotel – v0.1.6

- spam – v2.0.2 e v4.0.2

- tradutor profundo – v1.8.5

Eles também acrescentaram que “tiraram várias centenas de typosquats que se encaixam no mesmo padrão”.

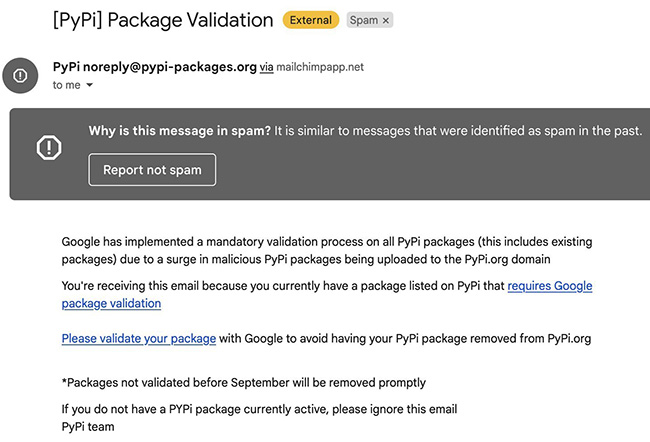

A campanha de phishing

A mensagem de phishing veio por e-mail, avisando aos usuários que eles precisam realizar “validação de pacote” para evitar que seus pacotes PyPI sejam removidos do repositório online:

Um clique no link fornecido levava as vítimas a um site de phishing que imitava a página de login do PyPI .

“Não podemos determinar se o site de phishing foi projetado para transmitir códigos de dois fatores baseados em TOTP. Contas protegidas por chaves de segurança de hardware não são vulneráveis”, disse a equipe do PyPI.

De acordo com o pesquisador de segurança da Checkmarx, Aviad Gershon, “a tentativa de phishing e os pacotes maliciosos são vinculados pelo domínio linkedopports[.]com , que aparece no código do pacote malicioso e também funciona como o local para o qual o site de phishing tenta enviar o arquivo roubado . credenciais.”

Os pacotes maliciosos estão tentando baixar e executar um arquivo de outro URL, que é atipicamente grande e assinado com uma assinatura válida, acrescentou, e observou que descobriram outro domínio não relatado relacionado à infraestrutura desse invasor, hospedando um site que imita o site de o aplicativo de carteira de criptografia LedgerLive.

Gershon também aparentemente compartilhou uma lista dos pacotes maliciosos de typosquatting que ele viu durante a investigação.

Resposta do PyPI

Atores de ameaças (e ocasionalmente pesquisadores de segurança ) estão constantemente tentando – e às vezes conseguindo – obter pacotes maliciosos no PyPI.

“Estamos revisando ativamente os relatórios de novos lançamentos maliciosos e garantindo que eles sejam removidos e as contas do mantenedor restauradas. Também estamos trabalhando para fornecer recursos de segurança como 2FA mais prevalentes em projetos no PyPI”, disse a equipe do PyPI após este último incidente de segurança.

O PyPI (ou seja, a Python Software Foundation, que executa o repositório) em breve começará a exigir que os mantenedores de projetos/pacotes críticos tenham o 2FA habilitado para publicá-los, atualizá-los ou modificá-los, e está distribuindo 4.000 chaves de segurança de hardware para ajudá-los.

A equipe pediu aos usuários que caíram no phishing para redefinir sua senha e códigos de recuperação 2FA e revisar sua conta em busca de atividades suspeitas.

ATUALIZAÇÃO (25 de agosto de 2022, 07:35 ET):

O artigo foi alterado para refletir o fato de que a habilitação de 2FA ainda não foi obrigatória para mantenedores de projetos/pacotes críticos. A exigência entrará em vigor “nos próximos meses”.

FONTE: HELPNET SECURITY