Na era da expansão da automação residencial, a conveniência de controlar dispositivos remotamente e otimizar o consumo de energia enfrenta uma preocupação emergente: a segurança dos dispositivos inteligentes interconectados.

Uma investigação recente realizada por investigadores de segurança de Itália e do Reino Unido iluminou potenciais vulnerabilidades na popular lâmpada inteligente TP-Link Tapo L530E e na aplicação Tapo correspondente, expondo os utilizadores ao risco de terem as suas palavras-passe WiFi roubadas por agentes maliciosos.

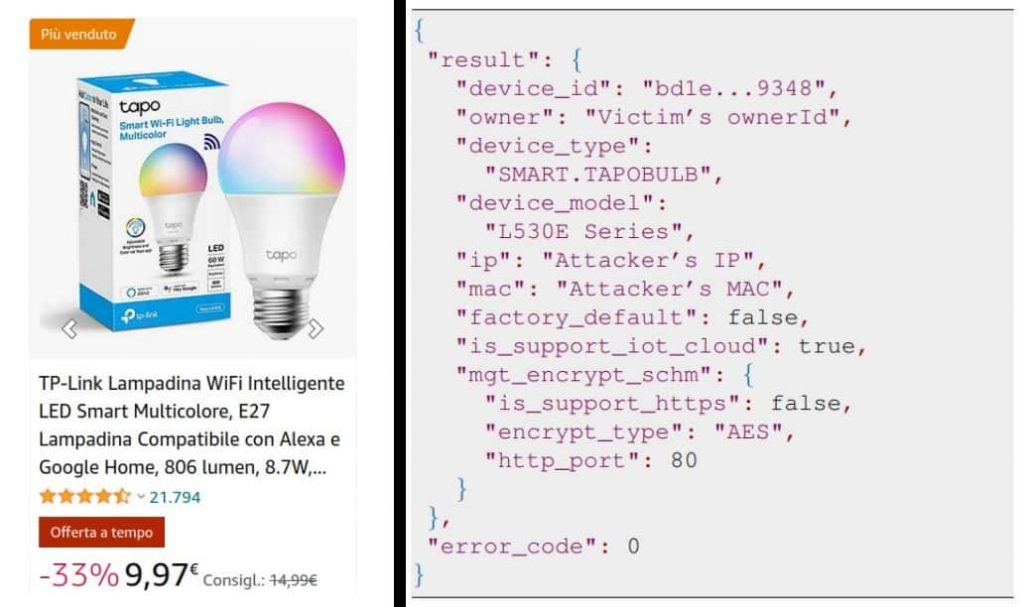

A lâmpada inteligente TP-Link Tapo L530E, comum em residências e disponível nos principais mercados como a Amazon, tornou-se um ponto focal para pesquisadores devido à sua ampla adoção. O estudo (PDF), conduzido por especialistas da Universita di Catania e da Universidade de Londres, fala sobre riscos de segurança mais amplos predominantes no mundo expansivo dos dispositivos da Internet das Coisas (IoT), muitos dos quais exibem salvaguardas de autenticação abaixo da média e práticas de transmissão de dados inseguras.

As quatro vulnerabilidades distintas a seguir foram identificadas na lâmpada inteligente TP-Link Tapo L530E e no aplicativo Tapo , cada uma apresentando suas implicações de segurança exclusivas:

Autenticação inadequada:

A principal vulnerabilidade está enraizada na autenticação inadequada durante o processo de troca de chaves de sessão. Essa falha permite que invasores próximos ao dispositivo se façam passar por ele, resultando no comprometimento das senhas dos usuários Tapo e no controle dos dispositivos Tapo. Com uma pontuação CVSS v3.1 de alta gravidade de 8,8, essa exploração representa um risco substancial.

Fraqueza codificada:

A segunda vulnerabilidade, também de alta gravidade com uma pontuação CVSS v3.1 de 7,6, é o resultado de um segredo compartilhado de soma de verificação curta codificada. Atores maliciosos podem explorar essa falha envolvendo-se em técnicas de força bruta ou descompilando o aplicativo Tapo.

Criptografia previsível :

A terceira falha, classificada com gravidade média, diz respeito à natureza previsível da criptografia simétrica devido à falta de aleatoriedade em sua aplicação.

Ataques de repetição:

Por último, a quarta vulnerabilidade permite que os invasores conduzam ataques de repetição, replicando efetivamente mensagens interceptadas anteriormente para manipular funções do dispositivo.

Tendo em mente as vulnerabilidades acima, os pesquisadores apresentaram vários cenários que um ator mal-intencionado pode estar inclinado a empregar. No primeiro cenário, um invasor explora a primeira e a segunda vulnerabilidades para se passar pela lâmpada inteligente e comprometer a conta Tapo de um usuário.

Ao se infiltrar no aplicativo Tapo, o invasor pode extrair informações críticas do WiFi, incluindo SSID e senha, permitindo acesso não autorizado a todos os dispositivos conectados à mesma rede. Embora este ataque exija que o dispositivo esteja no modo de configuração, os invasores podem facilmente interromper a funcionalidade da lâmpada e solicitar uma reinicialização, permitindo assim a execução do ataque.

Para o segundo cenário, os pesquisadores investigaram os ataques Man-in-the-Middle (MITM), mostrando o potencial dos invasores para interceptar e manipular as comunicações entre o aplicativo Tapo e a lâmpada.

Ao explorar a primeira vulnerabilidade, os invasores podem capturar chaves de criptografia RSA, que são então exploradas para decodificar futuras trocas de dados. Além disso, dispositivos Tapo não configurados podem ser utilizados em ataques MITM para extrair informações confidenciais durante o processo de configuração.

Em um comentário ao Hackread.com, Andrew Bolster, gerente sênior de P&D para ciência de dados do Synopsys Software Integrity Group, disse ao Hackread.com que: “Esses novos avisos de vulnerabilidade demonstram novamente que, embora os consumidores queiram acreditar que os dispositivos inteligentes que trazemos para nossos casas e fazem parte de nossas vidas estão de alguma forma completamente isoladas e seguras, a segurança não é tão simples.”

Andrew alertou que “Como a Synopsys demonstrou anteriormente com o Comunicado de Vulnerabilidade sobre lâmpadas inteligentes da IKEA do ano passado, esses dispositivos inteligentes e de assistência podem ser o elo mais fraco para o ambiente doméstico confiável; Uma base para atores mal-intencionados obterem acesso horizontal a outros dispositivos atrás do firewall “seguro”. E à medida que adicionamos dispositivos cada vez mais inteligentes, sejam frigoríficos, assistentes de voz, controladores de aquecimento, aspiradores de pó, etc., a oportunidade de propagação de falhas de segurança aumenta exponencialmente.”

“Como acontece com qualquer modelo moderno de ameaça à segurança, a defesa em profundidade e a confiança, mas a verificação, permanecem; os dispositivos inteligentes devem ser mantidos em redes WiFi separadas dos dispositivos pessoais, sempre que possível, e as conexões de entrada/saída nesta rede devem ser fortemente restritas”, enfatizou.

As conclusões desta investigação foram divulgadas de forma responsável à TP-Link, solicitando o reconhecimento do fornecedor. Foram feitas garantias de que as correções para as vulnerabilidades serão implementadas tanto no aplicativo quanto no firmware da lâmpada. No entanto, detalhes específicos sobre a disponibilidade dessas correções e as versões ainda suscetíveis permanecem não divulgados.

Aqui estão algumas diretrizes de segurança adicionais que os usuários devem seguir:

- Conecte suas lâmpadas inteligentes apenas a redes confiáveis.

- Mantenha suas lâmpadas inteligentes atualizadas com o firmware mais recente.

- Tenha cuidado com as informações que você compartilha com aplicativos de lâmpadas inteligentes.

- Use senhas fortes e habilite a autenticação multifator para suas contas de lâmpadas inteligentes.

- Se você acha que sua lâmpada inteligente foi comprometida, altere suas senhas e reinicie seus dispositivos.

À luz dessas vulnerabilidades e do domínio em expansão dos dispositivos IoT, isolar esses dispositivos de redes críticas, atualizar firmware e versões de aplicativos e reforçar a proteção de contas por meio de senhas fortes e autenticação multifatorial continuam sendo as práticas recomendadas.

FONTE: HACKREAD