À medida que a sonda no ataque da cadeia de suprimentos SolarWinds continua, novas evidências forenses digitais trouxeram à tona que um ator de ameaça separado pode ter abusado do software Orion do provedor de infraestrutura de TI para lançar um backdoor persistente semelhante nos sistemas de destino.

“A investigação de todo o compromisso da SolarWinds levou à descoberta de um malware adicional que também afeta o produto SolarWinds Orion, mas foi determinado como provavelmente não relacionado a esse compromisso e usado por um ator de ameaça diferente”, disse a equipe de pesquisa da Microsoft 365 na sexta-feira em um post detalhando o malware Sunburst.

O que torna o malware recém-revelado, apelidado de “Supernova”, diferente é que, ao contrário do Sunburst DLL, o Supernova (“app_web_logoimagehandler.ashx.b6031896.dll”) não é assinado com um certificado digital solarwinds legítimo, sinalizando que o compromisso pode não estar relacionado com o ataque anteriormente divulgado na cadeia de suprimentos.

Em uma gravação autônoma,pesquisadores da Palo Alto Networks disseram que o malware Supernova é compilado e executado na memória, permitindo que o invasor contorne sistemas de detecção e resposta de ponto final (EDR) e “implante programas .NET completos – e presumivelmente sofisticados – em fases de reconhecimento, movimento lateral e outras fases de ataque”.

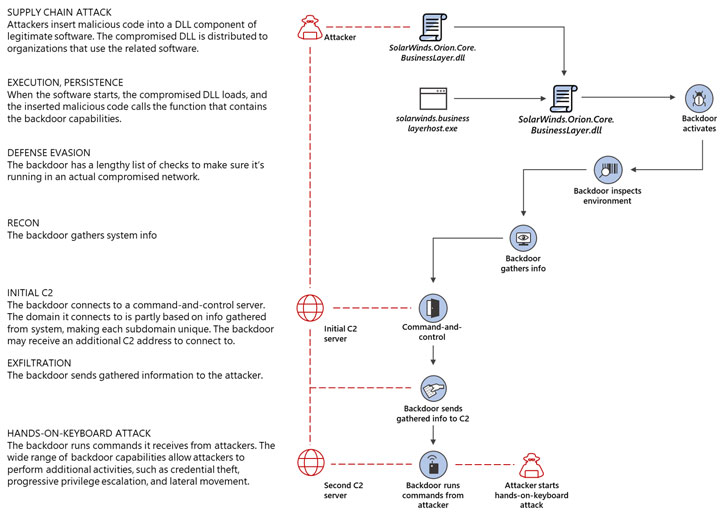

Como funciona o Backdoor Sunburst

A descoberta é mais uma indicação de que, além de ser um vetor de infecção lucrativo para atores de ameaças, o ataque da cadeia de suprimentos da SolarWinds — que lançou uma ampla rede de 18.000 empresas e agências governamentais — havia sido executado com um escopo muito mais amplo e uma sofisticação extraordinária.

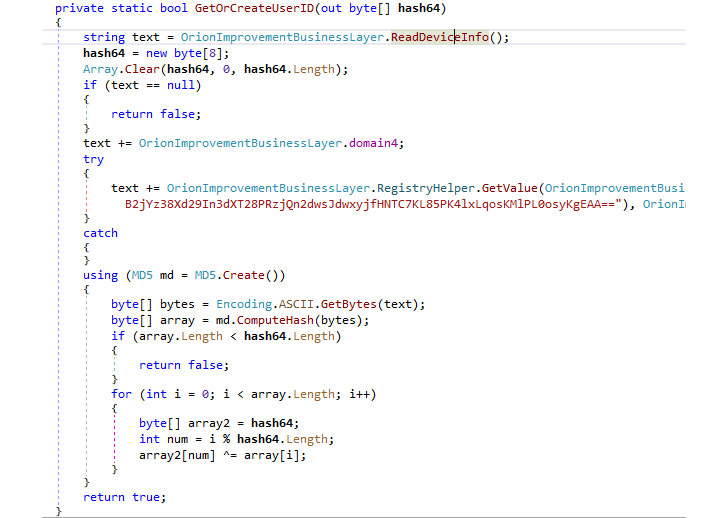

Os adversários usaram o que é chamado de ataque à cadeia de suprimentos, explorando atualizações de software de gerenciamento de rede SolarWinds Orion que a empresa distribuiu entre março e junho deste ano para plantar código malicioso em um arquivo DLL (também conhecido como Sunburst ou Solorigate) nos servidores dos alvos que são capazes de coletar informações críticas furtivamente,executar comandos remotos e exfiltrar os resultados para um servidor controlado por invasores.

A análise do modus operandi solorigate também revelou que a campanha optou por roubar dados apenas de algumas das milhares de vítimas, optando por intensificar seus ataques com base em informações acumuladas durante um reconhecimento inicial do ambiente alvo para contas e ativos de alto valor.

A escalada envolve o servidor de comando e controle predefinido (C2) — um domínio agora afundado chamado “avsvmcloud[.] com” — respondendo ao sistema infectado com um segundo servidor C2 que permite que o backdoor Sunburst execute comandos específicos para exploração de escalada de privilégios, roubo de credenciais e movimento lateral.

O fato de o arquivo DLL comprometido ser assinado digitalmente implica um compromisso do desenvolvimento de software ou pipeline de distribuição da empresa, com evidências sugerindo que os atacantes têm conduzido uma corrida a seco da campanha já em outubro de 2019.

Os arquivos de outubro não tinham um backdoor embutido neles da maneira que as atualizações de software subsequentes que os clientes da SolarWinds Orion baixaram na primavera de 2020 — pelo contrário, ele foi usado principalmente para testar se as modificações apareceram nas atualizações recém-lançadas como esperado.

A Agência de Segurança cibernética e segurança de infraestrutura dos EUA (CISA), em um alerta na semana passada, disse que encontrou evidências de vetores iniciais de infecção usando falhas diferentes do software SolarWinds.

Cisco, VMware e Deloitte confirmam instalações de órios maliciosos

As empresas de segurança cibernética Kaspersky e Symantec disseram que identificaram cada um 100 clientes que baixaram o pacote trojanizado contendo o backdoor Sunburst, com este último encontrando vestígios de uma carga útil de segundo estágio chamada Teardrop em um pequeno número de organizações.

O número específico de vítimas infectadas permanece desconhecido neste momento, mas aumentou constantemente desde que a empresa de segurança cibernética FireEye revelou que havia sido violada através do software da SolarWinds no início deste mês. Até agora, várias agências governamentais dos EUA e empresas privadas, incluindo Microsoft, Cisco, Equifax, General Electric, Intel, NVIDIA, Deloitte e VMware relataram ter encontrado o malware em seus servidores.

“Após o anúncio do ataque do SolarWinds, a Cisco Security imediatamente iniciou nossos processos estabelecidos de resposta a incidentes”, disse a Cisco em comunicado ao The Hacker News por e-mail.

“Isolamos e removemos instalações da Orion de um pequeno número de ambientes de laboratório e pontos finais dos funcionários. No momento, não há impacto conhecido para os produtos, serviços ou para quaisquer dados do cliente da Cisco. Continuamos investigando todos os aspectos dessa situação em evolução com a maior prioridade.”

FireEye foi o primeiro a expor a ampla campanha de espionagem em 8 de dezembro depois de descobrir que o ator de ameaças havia roubado seu arsenal de ferramentas de teste de penetração da Equipe Vermelha, tornando-se até agora o único caso em que os atacantes escalaram o acesso até agora. Nenhum governo estrangeiro anunciou compromissos de seus próprios sistemas.

Embora os relatos da mídia tenham citado que é obra do APT29, a Rússia negou envolvimento na campanha de hackers. Nem as empresas de segurança cibernética e pesquisadores do FireEye, Microsoft e Volexity atribuíram esses ataques ao ator de ameaças.

FONTE: THE HACKER NEWS