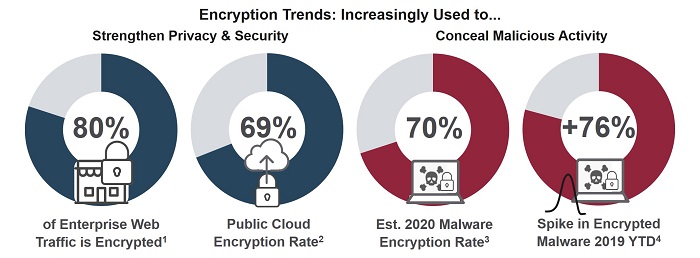

Tendências de criptografia

Por que a Criptografia de Tráfego está em alta?

Em todos os lugares que você olha, o uso da criptografia está aumentando: na Internet, em nuvens públicas e privadas, nas empresas e em dispositivos pessoais. Um dos impulsionadores dessa tendência é a demanda global por melhor proteção da privacidade pessoal na Internet. É uma demanda que disparou na sequência das revelações de Snowden sobre as atividades de interceptação da NSA e continua aumentando desde então.

Protegendo a privacidade pessoal – e a propriedade intelectual corporativa

Essa demanda foi adotada pelos principais provedores de conteúdo como Facebook, YouTube e Netflix, responsáveis pela maior parte do tráfego criptografado da Internet atualmente. A criptografia os ajuda a atender à demanda pública de privacidade pessoal, enquanto protegem melhor sua própria propriedade intelectual (IP).

A proteção de informações pessoais e de IP de clientes também está alimentando o aumento do uso da criptografia pelas empresas. Isso inclui o uso de criptografia atrás do firewall, bem como em toda a ampla rede de data centers, provedores de nuvem pública e privada e operadoras móveis que compõem a rede corporativa contemporânea.

Cumprimento dos regulamentos

As empresas e seus fornecedores de serviços também adotaram a criptografia para atender a regulamentações como o Regulamento Geral de Proteção de Dados ( GDPR ), a Diretiva de Segurança de Redes e Informações ( NIS ) e a EPrivacy .

Adicione a isso iniciativas voluntárias como “Let’s Encrypt” e “Encryption Everywhere” do Internet Security Research Group (ISRG) e Symantec, respectivamente, e os padrões da Internet em evolução como HTTP Public Key Pinning (HPKP) e HTTP Strict Transport Security (HSTS) e a tendência para a criptografia de tráfego onipresente parece quase inevitável.

Quem mais gosta de criptografia? Os caras maus

O Relatório de Ameaças do Ano de 2019 da SonicWall encontrou 2,4 milhões de ataques maliciosos criptografados nos primeiros seis meses de 2019, quase eclipsando o total do ano de 2018 na metade do tempo. E isso segue um aumento de 27% no uso de criptografia para malware e outros ataques maliciosos em 2018.

Na empresa, a criptografia também é cada vez mais usada por funcionários rebeldes, com a intenção de roubar informações valiosas da empresa, produto ou cliente.

Criptografia e classificação de tráfego

A identificação e classificação do tráfego de rede há muito tempo desempenham um papel fundamental na proteção das empresas e de seu ecossistema de provedores de serviços digitais contra ataques internos ou externos maliciosos.

A classificação de tráfego também foi fundamental para impor políticas, otimizar os fluxos de tráfego, atender às metas de qualidade de serviço e gerar receita por meio de ofertas de serviços diferenciadas.

Esses benefícios estão prestes a desaparecer com o aumento da criptografia? Não. De fato, dado o aumento da criptografia, a tecnologia de classificação é mais importante do que nunca.

Inspeção profunda de pacotes (DPI) para o Rescue

É importante lembrar que a criptografia não significa que o tráfego é indetectável; significa apenas que o conteúdo permanece privado. A análise de tráfego de rede usando tecnologias avançadas como Deep Packet Inspection (DPI) ainda pode classificar o tráfego criptografado, permitindo que a proteção, a conformidade e a inovação continuem na era da criptografia.

O objetivo principal de um mecanismo de DPI é classificar aplicativos e serviços independentemente dos protocolos subjacentes (de transporte), sendo estes criptografados ou não.

Como um mecanismo de DPI classifica dados criptografados

Antes de tudo, é necessário fazer engenharia reversa dos protocolos L4 e L7 mais importantes para identificar os invariantes principais que são usados para classificar os principais aplicativos.

Entre esses protocolos estão os que adicionam camadas de criptografia como TLS (1.1, 1.2 e 1.3), dtls, quic, spdy e http2. Usando o cache DNS, além dos modelos estatísticos de tráfego, é possível identificar o tráfego restante.

Aqui estão alguns exemplos de técnicas de classificação para o tráfego criptografado usado pelos mecanismos de DPI com uma indicação de precisão e limitações.

Exemplo 1: Classificação do tráfego criptografado com SSL / TLS (por exemplo, https)

Protocolos típicos: Google, Facebook, WhatsApp

Método de classificação: Leia o nome do serviço no certificado SSL / TLS ou na SNI (Server Name Indication)

Precisão: método determinístico – 100% exato

Limitações: se o SNI não aparecer no início do handshake, o certificado SSL / TLS poderá estar disponível somente após 5 ou 6 pacotes, o que pode causar um pequeno atraso. Dependendo do provedor de conteúdo, o mesmo certificado pode ser usado para diferentes serviços (como email, notícias etc.).

Importante: é de opinião comum que o TLS 1.3 torne o tráfego indetectável com as técnicas atuais. No último rascunho do TLS 1.3 (draft-ietf-tls-tls13-23), o SNI permanece claro e é até trocado nos processos de retomada da sessão (0 ou 1 RTT). Isso significa que as atuais técnicas de classificação continuam sendo eficazes.

Exemplo 2: Classificando P2P criptografado

Protocolos típicos: BitTorrent (RC4 Criptografado), Ares

Método de classificação: Identificação Estatística de Protocolo (SPID) A

identificação estatística de protocolo é uma técnica baseada na medição da divergência do tráfego que está sendo analisado e em um modelo estatístico de tráfego.

Precisão: Normalmente, mais de 90% das sessões P2P são identificadas para o BitTorrent criptografado por RC4.

Informações adicionais: Essa técnica requer mais pacotes do que outros (normalmente 15 para BitTorrent) para ter um modelo de tráfego correto para correspondência.

Exemplo 3: Classificando o Skype

Método de classificação: Procurar padrões binários nos fluxos de tráfego

Esse padrão geralmente é encontrado nos primeiros 2 ou 3 pacotes

Precisão: 90 – 95% de precisão

Informações adicionais: além da pesquisa de padrões binários, um método estatístico é usado para identificar diferentes serviços no Skype, como voz, vídeo e vídeo do Skype e bate-papo do Skype. Este método usa uma combinação de tremulação, atraso, comprimento de pacotes, espaçamento de pacotes, etc.

Graças a essas e outras técnicas de classificação, a otimização do tráfego, a aplicação de políticas e a experiência do usuário não são afetadas pela criptografia. Além disso, fornecedores especializados de DPI, como a Divisão Qosmos da Enea, desenvolveram um certo número de processos específicos que vão um passo além na alavancagem da inteligência de rede para garantir a classificação precisa do tráfego criptografado. Ao usar o DPI, os provedores de serviços de comunicação podem continuar a oferecer qualidade de serviço e gerenciar a utilização de recursos, respeitando a privacidade do assinante.

Quando combinado com aprendizado de máquina e análises avançadas em soluções de Análise de tráfego de rede, o DPI também pode ajudar as empresas a detectar atividades maliciosas que, de outra forma, passariam despercebidas sob a capa da criptografia.

(Para obter informações adicionais sobre aprendizado de máquina e análises avançadas em soluções de Análise de tráfego de rede e uso de DPI, consulte o blog Qosmos,

Referências:

1. Gartner, Inc.

2. Ibid, Gartner.

3. SonicWall, Inc.

4. Ibid, SonicWall

FONTE: CYBERSECURITY INSIDERS