O ransomware está a caminho de vitimar mais organizações em 2023, enquanto os atacantes aumentam rapidamente os seus ataques para causar danos generalizados antes que os defensores possam sequer detectar uma infecção.

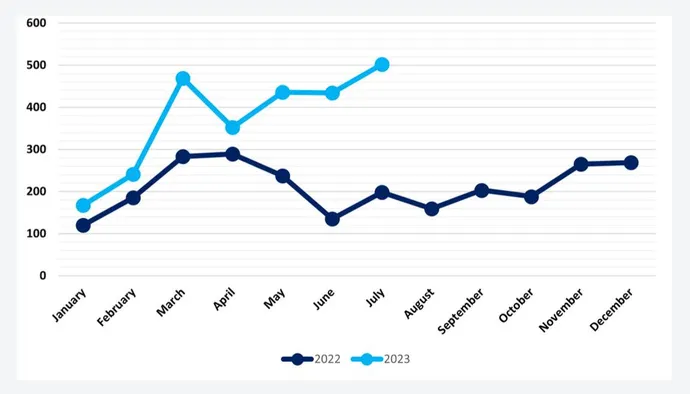

Em julho, dados de 502 comprometimentos foram publicados em sites de vazamento, um aumento de mais de 150% em comparação com o mesmo mês do ano anterior, de acordo com relatório publicado em 23 de agosto pelo NCC Group, uma consultoria de segurança. O crescimento continua uma tendência crescente em 2023, com o número de violações divulgadas nos sites — agora uma tática comum para grupos de ransomware de dupla extorsão — crescendo 79% até o momento, em comparação com o mesmo período em 2022.

Uma convergência de fatores – como vulnerabilidades recentes e fáceis de explorar em serviços gerenciados de transferência de arquivos, como o MOVEit, e o crescente número de ofertas de serviços de acesso inicial – levaram ao aumento, diz Matt Hull, chefe global de inteligência de ameaças. no Grupo NCC.

“Os grupos criminosos… são de natureza oportunista – querem ganhar dinheiro e procuram a forma mais fácil de ganhar esse dinheiro”, diz ele. “Portanto, se houver outro MOVEit em algum momento deste ano, ou algo semelhante a isso, não tenho dúvidas de que você verá grupos aderindo a esse movimento e vendo aumentos massivos na atividade.”

Outros dados mostram que os criminosos de ransomware estão se movendo mais rapidamente para comprometer as empresas depois de obterem o acesso inicial, com o tempo médio de permanência em incidentes de ransomware diminuindo para cinco dias, ante nove dias em 2022, de acordo com uma análise de 80 casos de resposta a incidentes da Sophos. , uma empresa de segurança cibernética. Outros tipos de ataques estão se movendo mais lentamente, com os invasores não ransomware demorando mais tempo, 13 dias em comparação com 11 dias em 2022, afirmou a Sophos em sua análise de meio de ano “Active Adversary Report” .

Os invasores estão cada vez melhores no que fazem, aprimorando seus processos de roubo e criptografia de dados, diz Chester Wisniewski, CTO de pesquisa aplicada da Sophos.

“Quando você olha para um tempo médio de permanência de cinco dias, isso faz sentido [porque] leva muito tempo para fazer um ataque de ransomware moderno e em grande escala”, diz ele. “Você precisa encontrar uma maneira de entrar, precisa violar o Active Directory e se tornar um administrador, precisa desabilitar os backups com frequência. muito menos do que quatro ou cinco dias quando você tem todas essas tarefas para fazer.”

Limpar e liberar

As conclusões de dois relatórios separados – ambos divulgados esta semana – sublinham a ameaça contínua que o cripto-ransomware representa, apesar do facto de alguns grupos de ataque, como o grupo Cl0p, estarem a afastar-se da encriptação de dados para uma abordagem mais simples de roubo e extorsão. esquema. A maioria dos grupos continua a seguir a estratégia conhecida como dupla extorsão, que se baseia no roubo e na encriptação de dados para convencer uma empresa a pagar o resgate.

O setor industrial em julho continuou a dominar a lista de vítimas cujos dados foram publicados em sites de vazamento, de acordo com o “ Relatório de Inteligência de Ameaças Cibernéticas ” do Grupo NCC. Os setores de consumo cíclico e de tecnologia ficaram em um distante segundo e terceiro lugar, respectivamente, com apenas metade do número de violações relatadas.

“O que temos visto no setor industrial… sabemos que há menos regulamentação, sabemos que houve menos gastos com orçamentos de segurança cibernética nos últimos anos”, afirma Hull, do Grupo NCC. “Quando você compara isso, por exemplo, com os serviços financeiros, que eram o principal alvo de ransomware e grupos criminosos há cinco a dez anos – eles quase desapareceram da face da terra.”

Os invasores também tendem a se mover rapidamente lateralmente – muitas vezes chamado de “fuga” – especialmente para comprometer servidores do Active Directory, o que pode lhes dar acesso à maioria dos outros recursos na rede interna. O tempo médio para comprometer um servidor Active Directory é de cerca de 16 horas, de acordo com o relatório resumido de incidentes da Sophos.

“Estabelecer uma base em um servidor Active Directory aumenta muito as capacidades de um invasor”, afirmou o relatório. “Um servidor AD é normalmente o ativo mais poderoso e privilegiado dentro de uma rede, capaz de controlar identidades e políticas em toda uma organização. Os invasores podem desviar contas altamente privilegiadas, criar novas ou desabilitar contas legítimas.”

Finalmente, os invasores estão usando as diferenças de horário a seu favor, com a maioria dos ataques ocorrendo no meio da semana, mas fora do horário comercial, disse a Sophos.

O fator Cl0p

Um grupo específico foi responsável por grande parte do crescimento: o grupo Cl0p. Agiu rapidamente para explorar vulnerabilidades em duas plataformas gerenciadas de transferência de arquivos – atacando o MOVEit no final de maio e o GoAnywhere MFT no início de janeiro – resultando em uma onda de comprometimentos bem-sucedidos. No entanto, o grupo de ransomware Cl0p agora depende de roubo direto e extorsão, roubando dados e ameaçando revelá-los, se a vítima não pagar, diz Hull da NCC.

“Sabemos que alguns desses grupos não usam o que seria tradicionalmente chamado de ransomware – não há criptografia de dados”, diz ele. “E certamente houve – por parte de alguns grupos – uma mudança geral, se não completa, da criptografia de dados para o foco na exfiltração de dados.”

O grupo Cl0p postou três vezes mais vazamentos de dados em seus sites de vazamento do que o segundo grupo de maior sucesso, o Lockbit 3.0, de acordo com dados do Grupo NCC. O sucesso do grupo resultou em uma onda de postagens em sites de vazamento de dados, o que aumentou o rastreamento de ransomware do Grupo NCC.

No entanto, mesmo sem acompanhar os esforços do grupo Cl0p, a atividade de ransomware cresceu, diz Hull. Ignorando a atividade do Cl0p, as postagens em sites de vazamento de dados ainda cresceram 57% ano após ano, menos do que o crescimento geral de 79% incluindo o grupo de extorsão, mas ainda assim um aumento significativo.

Além disso, uma queda na atividade de ransomware no verão de 2022 não se concretizou este ano, possivelmente devido a mais cibercriminosos tentando sobreviver durante uma crise global, diz Hull.

“Com a recessão da economia no ano passado, é necessário que estes grupos criminosos ganhem dinheiro”, afirma. “Eles precisam… recuperar seus lucros, então há claramente algum tipo de motivação para fazer isso.”

FONTE: DARKREADING