A importância da tecnologia nativa da nuvem está crescendo, e a Cloud Native Computing Foundation (CNCF), parte da Linux Foundation, é uma organização importante que impulsiona a colaboração na segurança da nuvem em todo o setor.

Essa colaboração inclui eventos como KubeCon Americas e Europa, que geralmente apresentam a segurança nativa da nuvem como um tópico importante, mas vendo a importância da segurança nativa da nuvem, o CNCF deu o próximo passo e criou um evento separado.

A CloudNativeSecurityCon North America 2023 (CNSC) ocorreu recentemente em Seattle e serviu como a primeira conferência voltada para profissionais e neutra para fornecedores, focada exclusivamente na segurança nativa da nuvem. O evento contou com mais de 800 participantes e 50 patrocinadores. Teve mais de 70 sessões para todos os níveis de segurança de tecnólogos.

A segurança é impulsionada pelas pessoas; A colaboração da indústria é uma solução

A segurança continua sendo uma questão premente para a comunidade nativa da nuvem e de código aberto, disse Priyanka Sharma, diretora executiva do CNCF. Durante sua palestra, ela disse que há mais de 7,1 milhões de desenvolvedores nativos da nuvem, de acordo com Slash Data.

Ela enfatizou que o setor precisa de “uma mudança de paradigma para melhorar nosso desempenho”, pois o uso da nuvem continuará a crescer, assim como as ameaças relacionadas a ela.

Embora as organizações estejam fazendo sua parte para proteger seus ambientes de nuvem, Sharma indicou que a abordagem de cima para baixo pode não ser a melhor maneira, em vez disso, ter uma abordagem mais de baixo para cima da comunidade, apontando para o “2022 State of Cloud” do fornecedor de segurança de software Snyk Security Report”, que mostrou que 77% das organizações consideram o treinamento e a colaboração insatisfatórios como um grande desafio de segurança na nuvem.

Ter equipes isoladas trabalhando em diferentes países, usando diferentes ferramentas e contando com políticas não monitoradas são desafios de segurança comuns em muitos cenários de segurança corporativa, mas quando envolvem a nuvem, multiplicam ainda mais as dificuldades para o ambiente de segurança. Portanto, Sharma declarou: “A segurança depende das pessoas”, e ter a colaboração de todas as partes interessadas no nível do setor, juntamente com um diretório de ativos compartilhado, melhorará a segurança da nuvem em todo o setor. Mesmo depois de todas as conversas sobre inovação e abordagem correta feitas no espaço nativo da nuvem, a escassez de habilidades é algo que o setor ainda enfrenta. A CNCF anunciou a certificação Kubernetes and Cloud Associate (KCSA), para enfrentar o maior desafio da falta de conhecimento técnico em ambiente nativo de nuvem.

O CNCF se organiza com Grupos de Consultoria Técnica (TAGs) para diferentes áreas de foco e está procurando um TAG de Segurança para ajudar as organizações a facilitar a segurança de projetos em todo o ecossistema nativo da nuvem. É uma equipe de 165 membros que apóia os projetos do CNCF por meio de educação, parceria e engajamento em projetos. Este grupo ajudará com recursos de segurança para qualquer projeto CNCF; qualquer projeto em incubação dentro da organização agora deve passar por uma auditoria de segurança pelo Security TAG. O projeto Sigstore que foi adotado pelo Kubernetes foi um exemplo dessa colaboração aberta de vários fornecedores.

Principais Tópicos da Conferência

Os temas que surgiram durante o evento – incluindo SBOM, segurança em tempo de execução, segurança de infraestrutura como código, código para proteger políticas e autenticação e ChatGPT – indicaram que a adoção de aplicativos nativos da nuvem continuará a crescer e o setor deve priorizar a segurança para esses aplicativos. A ideia de ter uma ferramenta de segurança de código aberto para proteger o código-fonte aberto faz sentido. Hoje, o CNCF tem 21 projetos de código aberto relacionados à segurança: Open Policy Agent (OPA) e Update Framework O TUF se formou com outros cinco projetos incubados, e os demais estão no estágio sandbox.

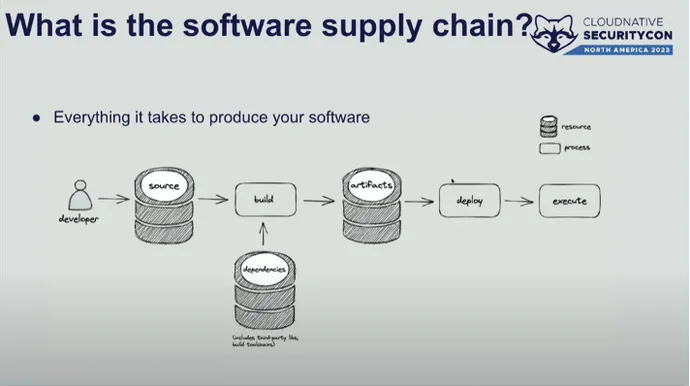

Segurança da Cadeia de Suprimentos de Software

Muitas sessões na conferência foram focadas em entender o que significa a cadeia de suprimentos de software e por que protegê-la continua sendo importante.

Uma palestra de um representante do Yahoo destacou como 85% a 97% do código corporativo usa componentes de código aberto e quaisquer vulnerabilidades neles podem representar ameaças à segurança. Essa questão ressalta a importância de ter segurança arraigada em cada estágio do ciclo de vida de desenvolvimento de software (SDLC), desde o desenvolvimento de aplicativos até o pipeline de CI/CD e até a produção.

As dependências de código se tornaram um dos motivos mais comuns que levam a ataques à cadeia de suprimentos. De acordo com um relatório recente da Sonatype sobre segurança da cadeia de suprimentos de software, os ataques à cadeia de suprimentos cresceram 742% ano a ano nos últimos três anos. Portanto, uma abordagem DevSecOps é importante para garantir que o fluxo de trabalho DevOps seja mantido, tornando a segurança perfeita. Significa ter a segurança como parte intrínseca do desenvolvimento, integração e operação de aplicativos em ambientes centrados em DevOps.

“Shift Right” é tão importante quanto “Shift Left”

A implantação de aplicativos na nuvem tem sido uma iniciativa acelerada para muitas empresas, geralmente em suporte a iniciativas de transformação digital, mas muitos dos mesmos desafios de segurança, como vulnerabilidades de software, gerenciamento de configuração e permissão, conformidade e detecção e resposta a As ameaças que afetam os aplicativos tradicionais também prejudicam a segurança dos aplicativos em nuvem.

Do ponto de vista nativo da nuvem, duas tendências são mais visíveis. A primeira é a forma como “shift left” corresponde ao uso da segurança CI/CD, tendo responsabilidades centralizadas e dependências que podem ser monitoradas. Ele aponta para mover a segurança para um estágio anterior no ciclo de vida do desenvolvimento de software, ou seja, que a segurança é incorporada desde o momento em que o código-fonte é criado.

Mas a segunda tendência é “deslocar para a direita”, que está ganhando tanta importância para entender o que está acontecendo no ambiente de tempo de execução quanto a carga de trabalho implantada em microsserviços e orquestrada pelo Kubernetes. O projeto Falco com CNCF (originalmente iniciado pela Sysdig), baseado na tecnologia eBPF, busca ajudar as organizações a entender o que cada processo está fazendo em seus contêineres e hosts. É como uma câmera de segurança para o ambiente de nuvem.

Lista de materiais de software

O Log4j foi um dos destaques durante o show, destacando como ele interrompeu as operações de muitas organizações de tantas maneiras diferentes.

Ataques de alto nível semelhantes na cadeia de suprimentos foram o motivo para o governo federal dos EUA emitir uma ordem executiva para criar diretrizes para proteger soluções de software usadas pelo governo. A mudança de abordagem para construir software usando dependências de terceiros torna importante ter total transparência no aplicativo.

Assim, a abordagem de manter uma lista de materiais de software (SBOM) que oferecerá uma listagem de todos os componentes, módulos e bibliotecas usados no aplicativo e também desenhar o relacionamento entre os componentes da cadeia de suprimentos está se tornando cada vez mais importante.

Uma troca interessante durante a conferência abordou como lidar com os metadados que serão coletados ao longo do tempo por cada elemento de software. Em um painel, um representante do Google mencionou seu novo produto, o Graph for Understanding Artifact Composition (GUAC), que funciona como um agregador desses metadados em um banco de dados de gráficos de alta fidelidade.

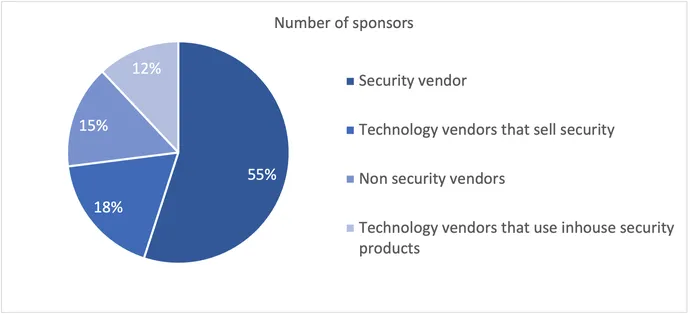

Paisagismo Patrocinador

O CNSC foi uma conferência de escala relativamente pequena, mas seus patrocinadores representavam fornecedores distribuídos por todo o setor. Aproximadamente 55% eram fornecedores de segurança, 18% fornecedores de tecnologia que ofereciam alguma segurança, 12% eram fornecedores de tecnologia que usam produtos de segurança internos, mas não vendem o produto de segurança como uma oferta independente e 15% não fornecedores de segurança.

Um Começo Forte

O primeiro CNSC foi um forte começo para a comunidade nativa da nuvem criar um local para se reunir a cada ano para uma visão focada nos desafios e oportunidades de segurança em ambientes nativos da nuvem.

O CNCF está fazendo um ótimo trabalho reunindo diferentes tipos de fornecedores e dando suporte a projetos de segurança nativos da nuvem. Isso está expondo os desenvolvedores a preocupações de segurança. Pelo contrário, as equipes de segurança tradicionais também devem aprender a trabalhar melhor com os desenvolvedores e garantir que as abordagens de segurança estejam alinhadas com as prioridades de desenvolvimento e os objetivos de negócios.

Este é apenas um primeiro passo para resolver os problemas relacionados à segurança nativa da nuvem. Há mais colaboração com pessoas e processos a serem feitos no futuro.

FONTE: DARK READING