O 5G privado está se tornando um ativo essencial para as empresas, pois aborda desafios comuns em todos os setores verticais da indústria. A última pesquisa da Omdia, em parceria com Trend Micro e CTOne, envolveu uma pesquisa com 150 organizações e 150 provedores de serviços em redes 5G e suas estratégias para protegê-las. Em nossa pesquisa, os principais motivos que as organizações dão para implantar o 5G são obter operações mais rápidas, lidar com um número maior de dispositivos conectados e reduzir os custos operacionais.

Comparado com iterações anteriores de protocolos móveis, o 5G tem um foco de segurança maior – e as organizações desejam se beneficiar disso. Dito isso, ainda resta alguma conscientização e educação para distinguir as limitações da abordagem de “segurança por design” do 5G e onde as organizações precisam implementar segurança adicional para suas redes 5G. ” Beyond Secure by Default” da Omdia“ O whitepaper, patrocinado pela Trend Micro e pela CTOne, detalha o que as empresas precisam saber sobre segurança 5G privada corporativa, incluindo as seguintes práticas recomendadas.

Compreendendo as limitações da segurança de rede 5G

Um dos principais aspectos a considerar ao implantar uma rede 5G privadaé que as organizações podem esperar uma rede segura por padrão, mas ainda há muito a ser feito pela organização. Em termos da própria rede, houve inúmeras melhorias em comparação com o que as redes celulares anteriores poderiam oferecer – predominantemente autenticação, controle de acesso e criptografia. Ainda assim, isso não quer dizer que, portanto, uma rede 5G seja “apenas segura”. É preciso haver consideração adicional entre pessoas, processos e tecnologia para uma extensão da segurança de nível empresarial – principalmente ao considerar novos endpoints, como dispositivos IoT e requisitos de missão crítica. A pesquisa da Omdia mostra que muitas organizações estão cientes desses requisitos adicionais. Os líderes da organização selecionam com mais frequência visibilidade de segurança, gerenciamento de controle de risco.

Determinando a responsabilidade

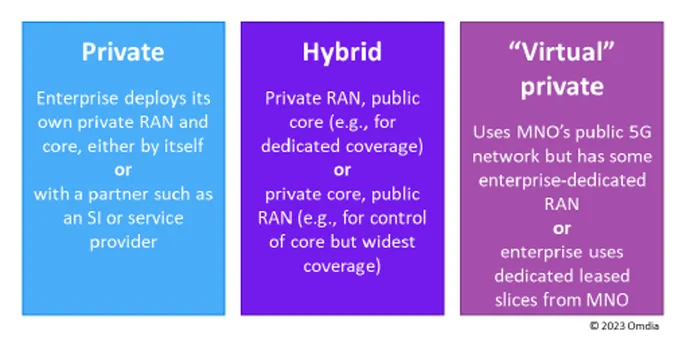

Está claro que há uma responsabilidade compartilhada nas redes 5G, e isso não será o mesmo para todas as organizações. As redes 5G provavelmente serão implantadas de diferentes maneiras, conforme ilustrado na figura abaixo. Não importa o modelo de implantação, a empresa provavelmente trabalhará com provedores de serviços e integradores de sistemas em algum momento de sua jornada, seja no planejamento, implantação ou operação.

Portanto, é vital que cada organização entenda e estabeleça responsabilidades claras ao longo dessas etapas. Nossa pesquisa sugere que a maioria das empresas espera gerenciar o planejamento, a implantação e a operação do núcleo da rede privada 5G, dos dispositivos IoT e da rede de dados – e recorrerá a um provedor de serviços e fornecedor para gerenciamento de rede de acesso por rádio (RAN) e multi -acessar elementos de computação de borda (MEC). Embora isso varie caso a caso, isso mostra que uma solução de segurança terá que levar em consideração essa responsabilidade compartilhada. Embora a empresa possa não ser diretamente responsável por proteger o RAN e o MEC, como neste exemplo, ela ainda precisará garantir que seu parceiro esteja fornecendo um produto e serviço seguro.

Olhando para novas medidas de segurança integradas

Quando questionados sobre como a segurança da rede 5G corporativa deve ser integrada às medidas de segurança existentes, a maioria das organizações (60%) acredita que exigirá novas medidas e que precisará ser totalmente integrada às ferramentas e serviços existentes. A integração é fundamental aqui porque a complexidade do 5G já representa um grande desafio para as organizações do ponto de vista de gerenciamento e habilidades – deixando espaço para configuração incorreta e tecnologia subutilizada, que podem atuar como um obstáculo à segurança cibernética.

Outros entrevistados da pesquisa esperam executar novas medidas de segurança 5G separadamente (15%) ou lidar com a segurança 5G com ferramentas e serviços existentes (25%). As ferramentas e serviços existentes podem ser aplicados a redes 5G em alguns casos, como firewalls de aplicativos da Web, proteção de carga de trabalho e detecção e resposta de endpoint. Muitos princípios de segurança de TI cruzam o lado da tecnologia de comunicação, e os provedores de serviços existentes podem ser capazes de oferecer suporte a organizações em todas essas tecnologias. No entanto, existem nuances com 5G que precisam de atenção especial, seja uma necessidade de visibilidade mais granular de todos os aspectos de uma rede celular, o volume de dispositivos conectados e seu gerenciamento de segurança, ameaças relacionadas ao módulo de identidade do assinante (SIM). , vulnerabilidades de interface aérea ou até mesmo adulteração física de equipamentos RAN.

Considerando toda a paisagem

As organizações devem estar preparadas para ter uma imagem precisa de sua rede 5G ao lado de outras tecnologias – especialmente OT e IoT, que provavelmente se cruzarão. Isso significa ampliar a visibilidade e o monitoramento em TI, tecnologia de comunicação (CT), dispositivos, infraestrutura e redes e, em seguida, aplicar proteção, detecção e resposta proativas.

A Internet das Coisas é um bom exemplo aqui; é provável que haja um volume muito maior desses dispositivos conectados à rede, com 61% das organizações nos dizendo que estão implantando o 5G devido a um número maior de dispositivos IoT conectados. Esses dispositivos geralmente não são protegidos e geralmente apresentam vulnerabilidades de segurança. Não é apenas com o dispositivo em si que uma organização precisará se preocupar, mas com comunicação, dados, aplicativos e assim por diante. As organizações precisarão de visibilidade desses dispositivos e de suas ações, com a capacidade de aplicar políticas granulares a dispositivos móveis. Os dispositivos serão autenticados na rede, mas as organizações precisarão considerar quem está usando o dispositivo, os processos nesses dispositivos e como os dados estão fluindo. Dado que muitas organizações vão implantar 5G em vários sites.

FONTE: DARKREADING