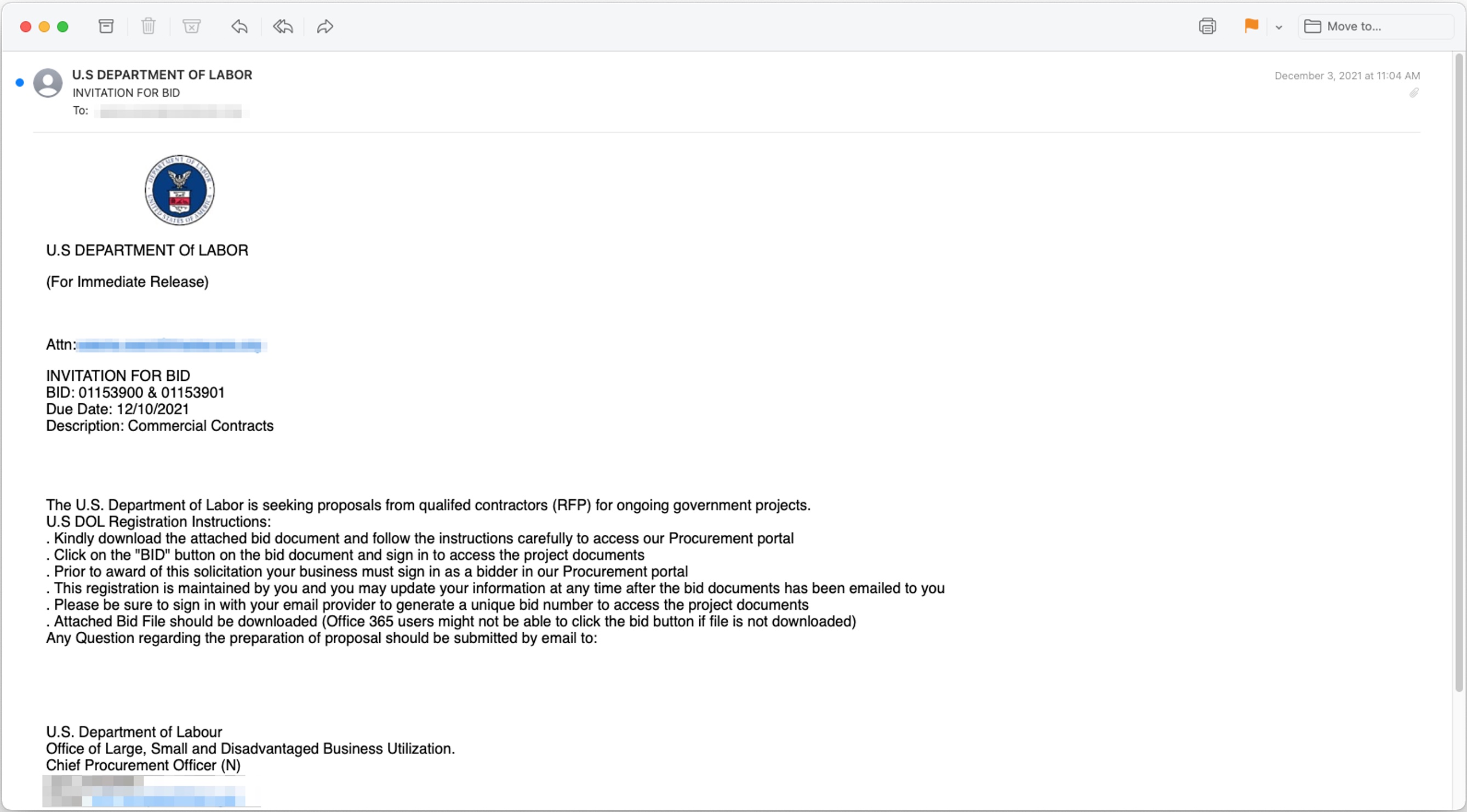

Os phishers estão tentando coletar credenciais para o Office 365 ou outras contas de e-mail de negócios, personificando o Departamento do Trabalho dos EUA (DOL), alertaram os pesquisadores da Inky.

O truque? O DOL está ostensivamente convidando as empresas a apresentar “propostas de empreiteiros qualificados para projetos governamentais em andamento”, e explicando com ajuda as várias etapas do processo:

Ao clicar no botão “BID” no PDF, as vítimas em potencial são levadas para um portal falso de compras do DOL que é uma cópia idêntica do site real do DOL.

Finalmente, ao clicar no botão “Clique aqui para dar lances”, eles são solicitados a fazer login com uma conta de e-mail comercial:

Truques usados pelos phishers para pegar credenciais de e-mail de negócios

Este esquema de phishing é muito inteligente:

- O e-mail, PDF e a página de phishing são muito críveis (apesar de alguns erros ortográficos)

- Alguns dos e-mails receberam um passe DKIM porque foram enviados de servidores abusados nominalmente controlados por um grupo de membros profissionais sem fins lucrativos

- Alguns dos e-mails foram capazes de passar a autenticação padrão de e-mail (SPF,DKIM e DMARC) porque os invasores os enviaram a partir de domínios recém-criados imitando o DOL (por exemplo, usdol-gov.com, usdol-gov.us, dol.global, e outros)

“Como são novos, os domínios representam vulnerabilidades de zero-day; eles nunca foram vistos antes e normalmente não aparecem em feeds de inteligência de ameaças comumente referenciados por ferramentas anti-phishing legados”, explicaramos pesquisadores .

Outro truque inteligente foi fazer com que a página de phishing exibisse um erro falso de “Credenciais Incorretas” quando os visitantes inseriam suas credenciais e as redirecionavam para o site real do DOL se repetissem o processo.

“Esse toque nuances, emprestado da arte golpista que bem antecede a era digital, é projetado para confundir a vítima e retardar o momento em que percebem que foram levados”, explicaram os pesquisadores.

Eles exortaram os funcionários a lembrar que os domínios oficiais do governo dos EUA geralmente terminam em .gov ou .mil em vez de .com ou outro sufixo, e que o governo dos EUA normalmente não envia e-mails frios para solicitar licitações para projetos.

“As vítimas em potencial devem estar cientes de que não faz sentido ser solicitado a fazer login com credenciais de e-mail para visualizar um documento em uma rede completamente diferente”, acrescentaram.

FONTE: HELPNET SECURITY