Uma campanha maciça de phishing tem como alvo usuários do Office 365 (ou seja, Microsoft 365) em mais de 10.000 organizações desde setembro de 2021 e contornando com sucesso a autenticação multifatorial (MFA) criada para proteger as contas.

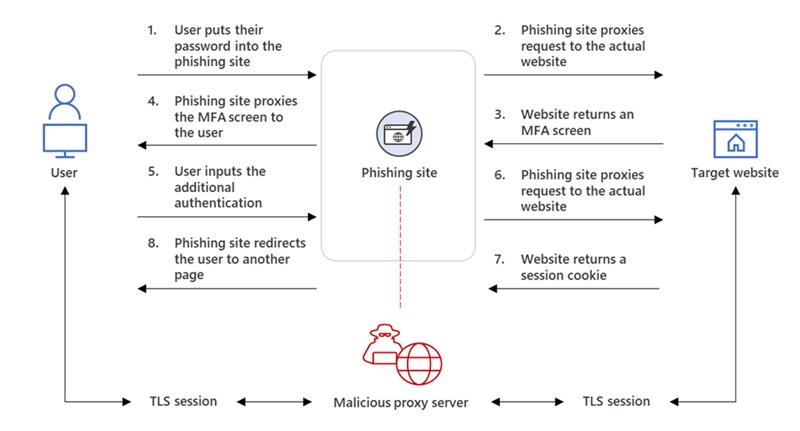

Os invasores usam servidores proxy e sites de phishing para roubar a senha e o cookie da sessão dos usuários. Seu objetivo final é acessar e-mails relacionados a finanças e sequestrar tópicos de e-mail em andamento para cometer fraude de pagamento e montar campanhas de compromisso de e-mail de negócios (BEC) contra outros alvos, explicaram os pesquisadores da Microsoft.

Metas do Phishing Office 365 com MFA habilitado em suas contas

Os atacantes começam enviando e-mails de phishing para vários destinatários em diferentes organizações. Os e-mails geralmente são notificações falsas sobre chamadas telefônicas perdidas e exortam o destinatário a baixar o arquivo anexado para ouvir a mensagem de voz gravada.

O ardil foi apenas para que o alvo possa ser direcionado primeiro para um site de redirecionamento e, em seguida, para uma página de autenticação on-line do Office falsa que foi preenchida com o endereço de e-mail do alvo.

“O site de phishing proxied a página de login do Azure Active Directory (Azure AD) da organização, que normalmente é login.microsoftonline.com. Se a organização tivesse configurado seu Azure AD para incluir sua marca, a página de destino do site de phishing também continha os mesmos elementos de marca”, observou a Microsoft.

“Uma vez que o alvo inseriu suas credenciais e foi autenticado, eles foram redirecionados para a office.com página legítima. No entanto, no fundo, o invasor interceptou as referidas credenciais e foi autenticado em nome do usuário. Isso permitiu que o invasor realizasse atividades de acompanhamento — neste caso, fraude de pagamento — de dentro da organização.”

Uma vez que os invasores tinham acesso de longa data às contas de e-mail comprometidas, eles procuraram e-mails e threads de e-mail relacionados a finanças, responderam a eles e tentaram fraudar a pessoa/organização do outro lado. Para ocultar essa atividade do proprietário da conta de e-mail, eles usaram regras para ocultar respostas (arquivando-as e marcando-as como “ler”).

Atacantes estão encontrando maneiras de contornar o MFA

Usar qualquer forma de MFA é melhor do que não usá-lo em tudo, embora algumas maneiras de fornecer fatores de autenticação sejam mais seguras do que outras.

Mas há maneiras de contornar o MFA, e os atacantes estão tentando todos eles: aplicativos desonestos, vulnerabilidades, protocolos de autenticação legado, spam de um usuário-alvo com solicitações de MFA, entre outros.

De acordo com os pesquisadores, os atacantes que estão sendo esta campanha estão usando o kit de phishing Evilginx2 para defender sua infraestrutura adversária no meio (AiTM) e alcançar a capacidade de bypass do MFA.

“O MFA ainda é muito eficaz em parar uma grande variedade de ameaças; sua eficácia é a razão pela qual o phishing AiTM emergiu em primeiro lugar. Assim, as organizações podem tornar sua implementação do MFA ‘resistente a phish’ usando soluções que suportam o V2.0 (Fast ID Online) v2.0 e a autenticação baseada em certificados”, observaram, e sugeriram soluções adicionais e práticas recomendadas que podem ser implementadas para stymie atacantes usando essas táticas específicas.

FONTE: HELPNET SECURITY