Pesquisadores de segurança da Intezer e da BlackBerry documentaram o Symbiote, uma peça totalmente única e multiuso de malware Linux que é quase impossível de detectar.

“O que torna o Symbiote diferente de outros malwares Linux que geralmente encontramos é que ele precisa infectar outros processos em execução para causar danos às máquinas infectadas. Em vez de ser um arquivo executável autônomo que é executado para infectar uma máquina, é uma biblioteca de objetos compartilhados (SO) que é carregada em todos os processos em execução usando LD_PRELOAD (T1574.006) e infecta parasitamente a máquina”, apontaram os pesquisadores.

Os muitos recursos do malware Symbiote< Linux

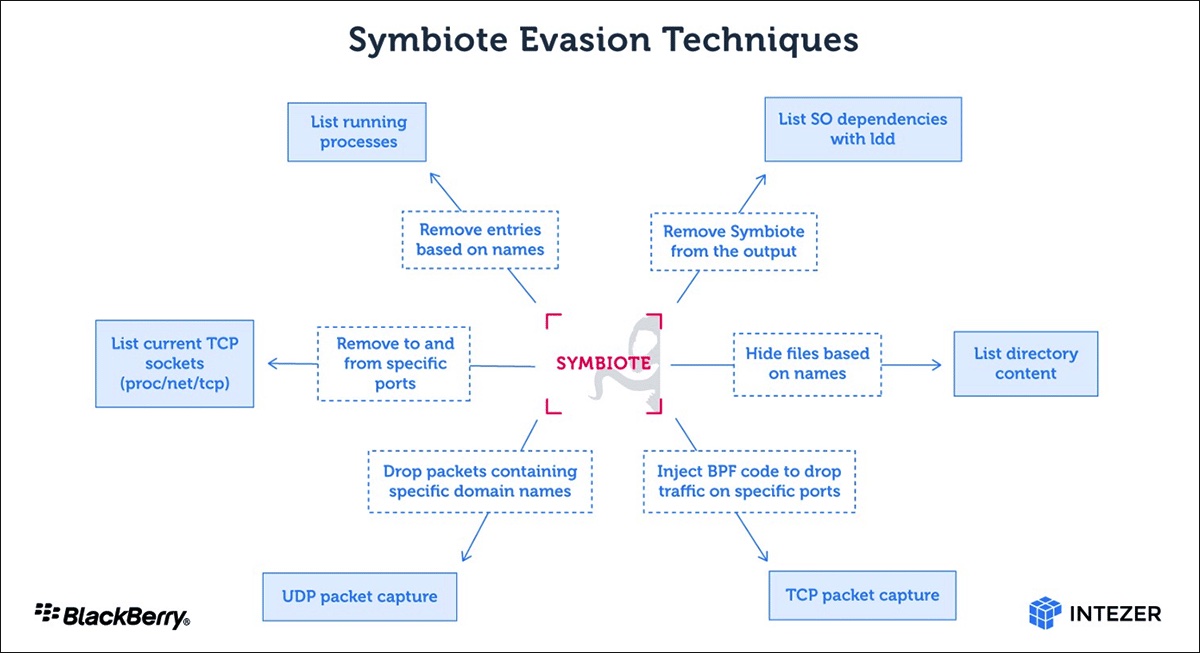

Symbiote é uma peça eminentemente capaz do malware Linux: ele opera como um rootkit, pode servir como um backdoor (permitindo que os atacantes façam login remotamente com a ajuda de uma senha codificada), pode executar comandos com os mais altos privilégios e pode coletar credenciais.

“Os nomes de domínio usados pelo malware Symbiote estão se passando por alguns dos principais bancos brasileiros. Isso sugere que esses bancos ou seus clientes são os alvos potenciais”, observaram os pesquisadores, mas disseram que não foram capazes de determinar se o malware está sendo usado em ataques direcionados ou amplos.

Mas a única amostra em que eles colocaram as mãos e os nomes de domínio associados os levaram a mais duas amostras carregadas no VirusTotal, que usavam servidores C&C estacionados em domínios que se propuseram pelo Caixa e pelo Banco do Brasil, bem como ao Cintepol, um portal de inteligência fornecido pela Polícia Federal do Brasil.

Todas as amostras foram enviadas pelo mesmo remetente do Brasil. “Dado que esses arquivos foram enviados ao VirusTotal antes da infraestrutura ficar on-line, e como algumas das amostras incluíam regras para ocultar endereços IP locais, é possível que as amostras tenham sido enviadas ao VirusTotal para testar a detecção de antivírus antes de serem usadas. Além disso, uma versão que parece estar em desenvolvimento foi enviada no final de novembro do Brasil, sugerindo ainda que o VirusTotal estava sendo usado pelo ator ou grupo de ameaça por trás do Symbiote para testes de detecção”, apontaram os pesquisadores.

Como o malware é entregue aos alvos não se sabe, mas uma vez que infectou uma máquina, ele se esconde e qualquer outro malware usado pelo ator de ameaças, vasculhando evidências de arquivos, processos e artefatos de rede que ele usa.

Realizar análise forense ao vivo em uma máquina infectada pode não gerar nenhuma evidência da presença do malware, observaram os pesquisadores, e como ele opera como um rootkit no nível da terra do usuário, a detecção é ainda mais difícil.

“A telemetria de rede pode ser usada para detectar solicitações anômalas de DNS e ferramentas de segurança, como antivírus (AVs) e detecção e resposta de terminais (EDRs), devem ser ligadas estaticamente para garantir que elas não sejam “infectadas” por rootkits de usuários”, aconselharam eles.

FONTE: HELPNET SECURITY