Um programa furtivo de backdoor usado por atores de ameaças ligados à China tem como alvo computadores do governo em várias agências estrangeiras, permitindo que os invasores mantenham uma presença em redes sensíveis e exfiltram dados enquanto permanecem sem serem detectados.

Um programa furtivo de backdoor descoberto em ferramentas usadas por atores de ameaças ligados à China tem como alvo computadores do governo em várias agências estrangeiras, permitindo que os invasores mantenham uma presença em redes sensíveis e exfiltram dados — enquanto permanecem sem serem detectados.

Pesquisadores da Symantec, uma divisão da Broadcom Software, disseram em um comunicado emitido hoje que o backdoor, que eles apelidaram de Daxin, está “exibindo complexidade técnica inédita”. Ele dá aos atacantes a capacidade de coletar dados furtivamente sobre sistemas comprometidos e comunicar as informações ao invasor através de técnicas de máquina no meio. O malware — usado recentemente em novembro de 2021 — tem como alvo agências governamentais em nações de interesse estratégico para a China, afirmou a Symantec, embora a empresa não tenha citado as organizações afetadas pelo malware.

O cuidado com que os atores chineses de ameaça desenvolveram e usaram o backdoor difere drasticamente dos programas e ferramentas padrão tipicamente encontrados pelos pesquisadores, diz Vikram Thakur, pesquisador-chefe da Symantec da Broadcom.

“Esta é a primeira ameaça que vimos onde eles estão conscientes sobre campanhas de ciberataque de longo prazo para espionagem cibernética”, diz ele. “No passado, os atores chineses de ameaças sempre parecem ter pouca preocupação em ser pegos. Assumimos que eles tratavam suas ferramentas como de uso único, mas eles têm [usado Dakin] por mais de uma década, o que significa que nosso pensamento original estava incorreto.”

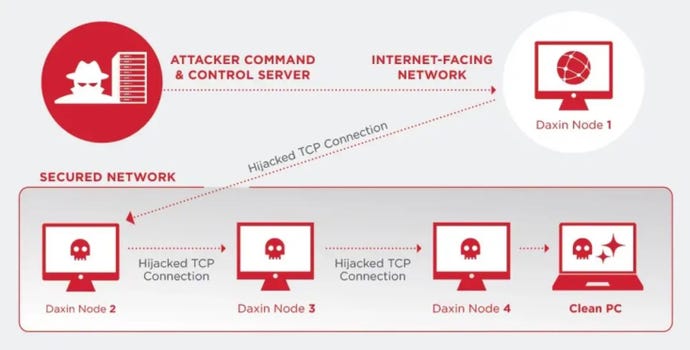

O backdoor é um driver de kernel do Windows que implementa recursos avançados de comunicação que permite que seus operadores infectem sistemas em redes altamente seguras e permitam que eles se comuniquem sem detecção, mesmo quando os sistemas não podem se conectar à Internet. Esses recursos são semelhantes ao malware Regin descoberto pela Symantec em 2014, e que a empresa atribuiu às agências de inteligência ocidentais.

A Symantec rastreou a história do backdoor Daxin até 2013, com a maioria dos recursos avançados já existentes no malware naquele momento, o que “sugere que os atacantes já estavam bem estabelecidos até 2013”, afirmou a empresa em sua assessoria. A empresa acredita que o grupo de inteligência por trás do malware existiu pelo menos já em 2009, baseado em semelhanças com outros programas.

“As capacidades da Daxin sugerem que os atacantes investiram um esforço significativo no desenvolvimento de técnicas de comunicação que podem se misturar sem ser vistos com o tráfego normal de rede na rede do alvo”, afirmou a Symantec no comunicado. “Especificamente, o malware evita iniciar seus próprios serviços de rede. Em vez disso, pode abusar de quaisquer serviços legítimos já executados nos computadores infectados.”

Daxin é um backdoor, o que significa que permite que o invasor controle sistemas infectados com o programa. A ferramenta permite que o invasor leia e escreva arquivos e inicie e interaja com processos — um pequeno menu de recursos, mas aqueles que permitem o controle total do sistema.

O verdadeiro valor do malware para atacantes é sua capacidade de inserir comunicações em conexões legítimas de rede, monitorando todos os dados recebidos para padrões específicos. Uma vez que detecta esses padrões, o Daxin assume a conexão e estabelece uma rede segura ponto a ponto sobre o link de rede sequestrado, momento em que o backdoor pode receber comunicações da rede de comando e controle.

“Daxin leva vários entalhes, porque parece ter sido projetado para dois propósitos específicos”, diz Thakur, da Symantec. “Ele foi projetado para ser usado em campanhas estratégicas de ataque de longo prazo. Para isso, ele faz a segunda coisa, que é ser o mais furtivo possível: não abre novas portas; ele não fala com servidores de comando e controle explicitamente em qualquer momento.”

Os Interesses Geopolíticos da China

A Symantec atribuiu o programa a atores de ameaças ligados à China. Circunstancialmente, as agências governamentais cujos computadores foram infectados pelo programa são consideradas no interesse geopolítico da China. Mais concretamente, no entanto, os sistemas comprometidos com o Daxin também tinham uma variedade de outras ferramentas e malware associados à China instalados.

A empresa-mãe da Symantec, Broadcom, trabalhou com a Agência de Segurança cibernética e infraestrutura para informar os governos estrangeiros afetados e ajudá-los a encontrar e limpar o malware, afirmou a empresa.

Outras empresas serão pressionadas a encontrar o malware, já que o programa consegue permanecer quieto na maior parte do tempo, diz Thakur, da Symantec. Em sua assessoria, a empresa lista uma série de indicadores de comprometimento para as empresas procurarem em suas próprias redes.

“Há muito pouco que podemos recomendar além do padrão: ‘Aqui estão algumas assinaturas de código aberto que você pode através do YARA ou qualquer solução que você use'”, diz ele. “Como esse motorista se senta no ambiente de alguém e tem sua própria pilha, é realmente difícil para alguém olhar e localizá-lo. Quando estávamos lidando com a remediação de algumas vítimas, elas tiveram problemas até mesmo para copiar o motorista fora do sistema.”

Thakur diz que a Symantec planeja publicar mais avisos com mais análises da ameaça.

FONTE: DARK READING