Tornando nossos riscos tão quantificáveis e previsíveis quanto o tempo.

Há uma enorme necessidade de o mundo melhorar na segurança cibernética. Vamos explorar obstáculos específicos que estão nos atrasando… não do ponto de vista do indivíduo ou equipe, mas como uma indústria como um whole.

Embora essa preocupação pareça um problema muito amplo, discutiremos áreas problemáticas específicas dentro dele.

Este não é um ensaio motivacional, o seguinte inclui itens de ação do tamanho da indústria.

Lacunas observáveis impedem nossa indústria de operar de forma racional, científica e organizada. Eu acho que a indústria de segurança da informação está atualmente parando devido a:

- Falta de métodos de classificação em torno das causas básicas das violações.

- Falta de transparência nas causas básicas das violações de dados.

- Falta de métodos probabilísticos para quem pratica segurança cibernética.

Limitações de medição de risco estão nos atrasando.

Apenas um drive coletivo desta indústria e suas comunidades em direção a métodos e objetivos quantificáveis nos permitirá construir um futuro do qual nos orgulhamos.

Primeiro vou fazer alguns comentários sobre várias observações minhas, e depois vou acompanhar com áreas específicas de oportunidade.

Podemos “resolver” a segurança cibernética com foco em eficiência?

Podemos olhar para várias histórias industriais para entender sua aceleração rápida, e as lacunas da nossa indústria se tornam claras. Descreverei esse padrão brevemente e discutirei metas específicas para a indústria de segurança da informação a longo prazo.

Muitas indústrias se revolucionaram através da medição.

Assim como nós, essas indústrias incluem períodos de tempo onde seus problemas foram muito bem compreendidos… sem qualquer impacto na escala.

Ou seja, até que se apareça uma mentalidade de medição que exija que uma indústria se torne mais eficiente.

Apenas alguns exemplos:

- A epidemiologia moderna trouxe inúmeras inovações. Consultas médicas aumentaram a vida útil em vez de sinalizar uma morte iminente.

- A obsessão de Henry Ford com a eficiência da linha de produção nos levou a uma era moderna de fabricação.

- Os grandes ganhos da meteorologia começaram por volta de 1950, quando a previsão quantitativa encontrou capacidades de medição cada vez mais robustas e organizadas.

Daqui para frente, farei comparações entre segurança e meteorologia, com as quais compartilhamos muitas semelhanças.

De 1900 a 1950, ameteorologia é marcada com descoberta, teoria e experimentação. 1950 e em diante é facilmente descrito como um esforço global para construir infraestrutura de predição rica, acessível e quantitativa de dados.

Assim como a meteorologia pré-1950, a história da segurança dos computadores sempre foi sobre inovação. Inventamos e construímos a maior parte das ferramentas, infraestrutura, habilidades e linguagem para que possamos realizar trabalhos que reduzam o risco. Temos uma indústria orgulhosa que prova nossos conceitos, mas estamos falhando.

O que é preciso para começar um esforço similar de “50 anos”?

Exigirá colaboração maciça, ativismo, regulação e métodos de previsão agradáveis para tirar proveito disso.

Como isso mudaria uma estratégia de segurança?

A infraestrutura de segurança probabilística deve tornar nossos esforços como indústria, equipes de segurança diferentes e comunidade, muito mais eficientes e racionais.

Vejo nosso progresso coletivo até agora como uma constelação de inovações de segurança díspares, em sua maioria independentes umas das outras. Produtos singulares, inovações, sistemas, ferramentas ou normas que nos ajudaram a moldar nossos próprios programas de segurança únicos.

Até que possamos unificar e direcionar esses esforços para uma abordagem racional para o problema de segurança, nos assemelhamos a uma massa desfocada de objetivos conflitantes.

Está faltando alguma coisa. É uma besta com muitos nomes.

É mais ou menos descrito como “tomada de decisão quantitativa” e é uma base para quase todas as indústrias que encontraram uma maneira de amadurecer e escalar.

Uma vez que uma indústria tem o necessário baú de guerra de ferramentas e inovação, começa a medir intensamente de si mesma para competir ou produzir em níveis mais altos.

Aqui estão alguns buzzwords que você pode usar para explorar sabores dessas mentalidades:

Epidemiologia. Otimização de processos. Seis Sigma. Lean Manufacturing. Kaizen. TPS. DFM. Gestão da Qualidade. Aprendizagem Validada. Taylorismo. Pesquisa de Operações.

Uma estratégia de investimentos em medição, melhoria iterativa e tomada de decisão quantitativa está presente em toda parte.

Qual será o nosso nome? E, onde foi por tanto tempo?

Por que não estamos nos medindo como outras indústrias?

A causa básica desta questão é bastante irônica. Não investimos no rastreamento prolífico de causas básicas de violação de dados.

A parte difícil é: mesmo com dados abundantes de causa básica, uma equipe de segurança moderna raramente sabe o que fazer com essas informações. Eles não saberiam como contribuir de volta para isso, ou medir seu progresso para reduzir a probabilidade de desfechos relacionados a essas causas básicas.

As equipes de segurança que não medem quantitativamente uma redução do risco ao longo do tempo estão simplesmente esperando que suas ações mudem um resultado futuro. Esperança não é estratégia, e essas ações são facilmente comparáveis a uma dança da chuva, um culto de carga, ou aquela citação clichê sobre insanidade e expectativa de resultados.

Eu já acreditei anteriormente que o risco de segurança da informação é muito nuances para ser seriamente medido de maneiras quantitativas verdadeiras. Eu senti que os métodos de medição não seriam tão eficientes quanto a intuição e liderança de indivíduos talentosos que desenvolvem estratégia para uma equipe de segurança. Desde então, fui convencido do contrário, entendendo as previsões baseadas no cenário de papéis e a estimativa rigorosa em uma variedade de indústrias.

As equipes de segurança operam de forma muito diferente uma da outra.

No meu trabalho com muitas equipes de segurança ao longo de vários anos, quase todos exibem viés substancial e intuições irracionais em relação ao risco por poucas pessoas influentes. As equipes que eu tenho dirigido sofreram o mesmo, por minha própria culpa. Isso é especialmente evidenciado pela forma como uma empresa, ou equipe, abordará o risco a partir do próximo, mesmo dentro do mesmo setor competitivo.

Além disso, mudanças no mar podem ocorrer com mudanças na liderança. Uma empresa específica com a qual discuti isso passou por quatro mudanças de liderança em cerca de tantos anos, cada uma com uma abordagem totalmente diferente em relação ao risco, com os funcionários sendo convidados a contratar uma nova escola de pensamento a cada vez. Eu vejo isso em escalas diferentes regularmente.

Um líder tinha “certo”? O mais provável é que eles foram arbitrariamente escolhidos.

Já ouvi todos. Aqui estão alguns exemplos:

- “Compatível”. Seguindo religiosamente as regras/regulamentos prescritos.

- “Cliente em primeiro lugar”. Priorizando / satisfazendo listas de verificação de clientes.

- “Padrões baseados”. Adota um modelo de maturidade da indústria ou padrão.

- “Motivado por ameaças”. Praticando informações sobre ameaças e priorizando metas adversárias.

- “Organizações de referência”. Seja excepcional em comparação com os outros.

- “Detecção em primeiro lugar”. A detecção de primeira classe permite uma segurança mais branda.

- “Um de tudo”. Nunca seja acusado de negligência.

- “Metric Driven”. Escolher métricas como proxies para “risco” e reduzi-las.

- “Caos” ou “Iterativo”. Constantemente quebrando, observando e consertando.

Intuição de um “especialista” é geralmente como estes, ou alguma combinação de, são chegados. Não através de qualquer tipo de abordagem estruturada de tomada de decisão.

A intuição especializada é falível em muitas condições, e este é um grande problema em uma indústria preocupada com o risco.

Não sou exceção, minha intuição não é confiável. Minha intuição sempre desejou capacidade de resposta a incidentes e registro poderoso na vanguarda da estratégia de uma equipe. Eu poderia argumentar por que essa abordagem é superior… mas assim poderia o campeão de todas as outras abordagens. Por que eu seria diferente? Ou você?

Se houvesse métodos científicos para construir equipes focadas em risco, eu não observaria diferenças estratégicas tão drásticas regularmente, e não discutiríamos tanto sobre métodos, produtos ou estratégias superiores. Discutíamos sobre como escolhemos uma estratégia, ou mais especificamente, as escolhas que fizemos para reduzir o risco, e por que elas eram melhores que outras, através de um método científico em vez de falar palavras influentes amarradas juntas.

Uma abordagem científica sobre o risco pode ser acelerada com a compreensão da infraestrutura compartilhada necessária. Há uma boa razão para esperança. Há arte prévia para alavancar na medição de risco de outras indústrias, e os engenheiros de segurança têm ampla oportunidade de tornar essa ferramenta eficiente para empresas de segurança da informação e tecnologia.

Há 3 coisas que precisamos para avançar.

Nossa orientação vive em outros campos. Presto atenção especial ao aeroespacial, nuclear,e especialmente à indústria de previsão do tempo. Passo a maior parte do meu tempo aberto esses dias incomodando profissionais nesses espaços. Quero ser tão cheio de conhecimento sobre este assunto quanto estou com a resposta a incidentes.

Essas lições da indústria são apoiadas por mais descobertas críticas nos campos econômico e psicológico, na forma como tomamos decisões racionais com base em informações complexas. Esta pesquisa é robusta, confiável e ganhadora do Prêmio Nobel. Espero que confiemos nessas lições para compensar as deficiências de dados (espero que temporárias) na segurança que precisamos alcançar.

Agora vou descrever o que acredito ser uma tríade de fraquezas específicas na forma como a indústria de segurança lida com riscos. São questões pesadas que atrasam nossa indústria de virar a esquina para uma era de eficiência.

Eles são inspirados pela forma como diferem de outras indústrias que estão longe na gestão do risco.

1. Linguagem de classificação para causas básicas de uma violação.

No momento, estamos muito satisfeitos com a disponibilidade típica e qualidade dos dados de violação. Não é estruturado, não oportuno, não acessível e raro.

Você pode discordar e me apontar para o Verizon Data Breach Report. Você pode me apontar para o blog de Troy Hunt. Você pode me apontar para a Casa de Compensação de Direitos de Privacidade,ou o Cemitério blockchain. Ou Krebs. Ou IC3 ou sua infraguardalocal.

Eu diria que não devemos estar satisfeitos com dados de violação sendo vinculados em jornalismo, blogs, PDFs e reuniões locais. Isso não cria a base para a previsão de infraestrutura com é fundamental para uma abordagem de risco rapidamente acelerada.

Você pode imaginar o quão ruim nossas vidas seriam se limitassemos nossos meteorologistas a posts de blogs, PDFs e boletins de e-mail?

Embora o status quo seja inestimável para nossa compreensão dos riscos de tendência, eles ficam muito aquém na construção da infraestrutura subjacente que pode ser usada para prever o risco, e aumentar nossa dependência de prevê-lo. O potencial da infraestrutura de causa raiz compartilhada é enorme.

Há oportunidades aqui. Somos muito bons em classificar diferentes formas de vulnerabilidades e métodos de ataque. Mas no que diz respeito às violações de dados: a indústria, a imprensa e os reguladores estão satisfeitos com “eles foram hackeados” como uma causa raiz. Este é um padrão inaceitável, considerando que devemos ser ambiciosos para mitigar riscos.

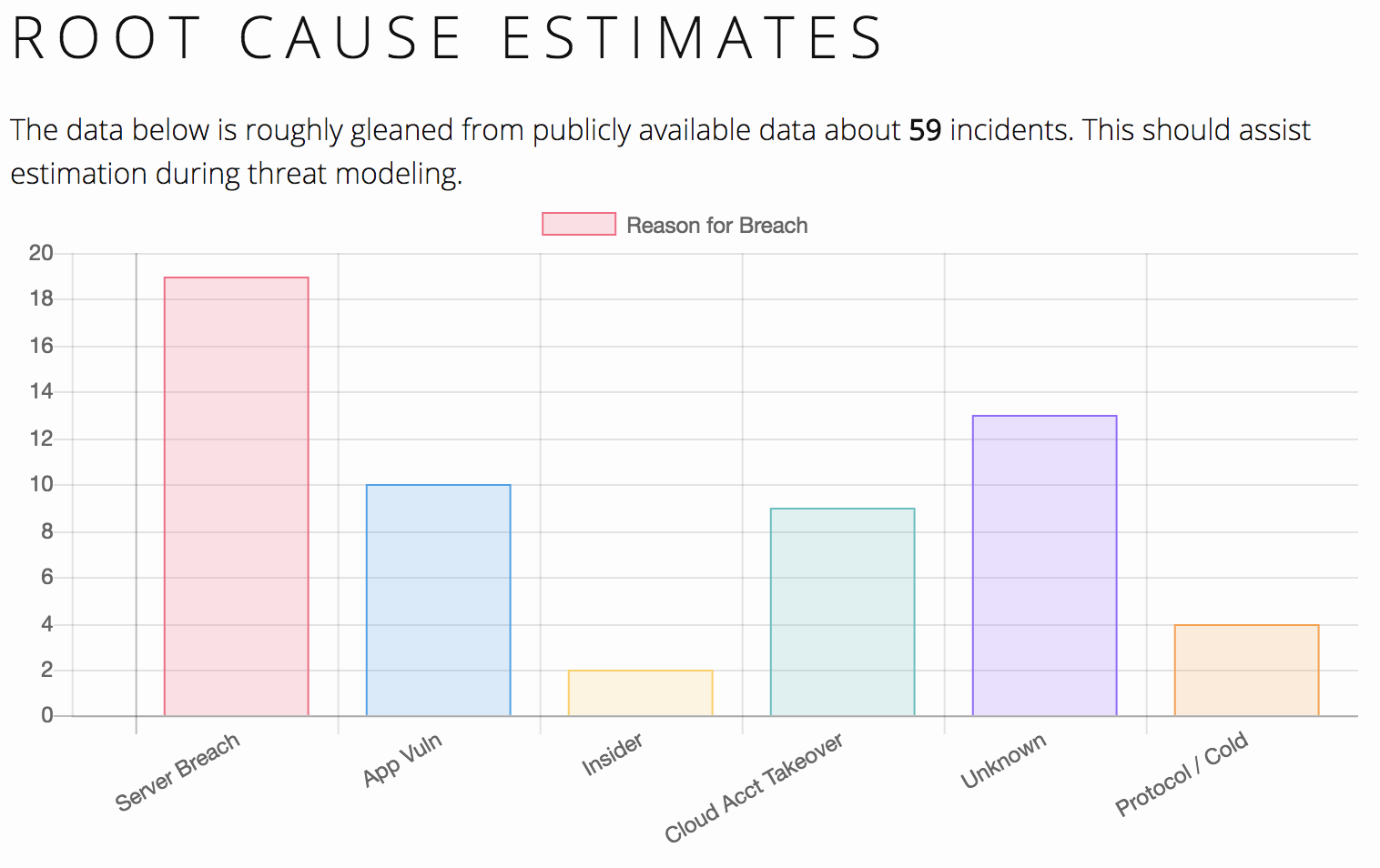

Eu levei uma facada na classificação da causa raiz: O Cemitério blockchain.

Eu pessoalmente tentei dar uma rachadura neste problema de classificação com foco em criptomoedas (“c12y”). As empresas C12y veem violações frequentes.

Surpreendentemente, as vítimas c12y discutem causas básicas publicamente. Por causa dessa transparência, tem sido uma oportunidade de pelo menos estimar as causas básicas associadas a cada um. Isso fornece uma alavancagem probabilística na compreensão de por que as startups c12y são hackeadas com tanta frequência, e por que, e as mitigações que têm mais valor na redução da probabilidade de uma violação.

Um esforço de segurança em uma empresa c12y pode usar essas estimativas para informar e priorizar cenários realistas e prováveis sobre listas de verificação ingênuas, FUD ou palpites intuitivos.

As empresas de produtos c12y com quem trabalhei exibem abordagens muito mais racionais e baseadas em dados para a segurança como resultado, antes mesmo de eu aparecer. Eles têm a vantagem de os dados de causa raiz serem óbvios e acessíveis a eles.

Devo admitir, porém , o Cemitério blockchain é um esforço independente e principalmente hobbyist. Ele não organiza tendências baseadas em uma linguagem de causa raiz padrão, e provavelmente tem viés autor na forma como eu estimo essas causas básicas.

Outras indústrias exigem classificação adequada de incidentes.

Com a minha tentativa de isso com o Cemitério blockchain, confirmou minhas crenças sobre as dificuldades de classificar violações, mas não me convenceu que não era possível. Parte dessa razão é que os meteorologistas são fantásticos na classificação. De certa forma, o problema deles é mais fácil que o nosso, de certa forma, mais difícil. A maioria dos tempos é muito bem definida para ser compatível com a infraestrutura de previsão probabilística.

Quando um desastre maciço acontece, não estamos satisfeitos com “O TEMPO matou mil pessoas“. Exigiríamos uma linguagem rigorosa para descrever o que aconteceu.

Os meteorologistas estão mais satisfeitos com “Um furacão de categoria 4 matou mil pessoas ” ou “Um Tornado EF5 não foi previsto e causou 10 milhões de dólares em danos“.

Quando um evento claramente especificado ocorre, há uma corrida na meteorologia para entender como o evento poderia ter sido melhor previsto e mitigado, mais cedo e mais especificamente, e quais modelos falharam, e que conseguiram.

Os meteorologistas confiam em dados observáveis significativos relacionados a eventos climáticos, e previm probabilidades associadas a eles no futuro. Ajustes ocorrem e a infraestrutura de previsão se torna mais inteligente daqui para frente, e suas crenças anteriores sobre um futuro evento mudam continuamente.

Compare isso com o absurdo desta indústria de segurança. Estamos muito acostumados com “Empresa hackeada! Milhares de clientes violaram!”. Muitas vezes ficamos sem uma causa raiz. Ou, as lições são perdidas em um arquivo de notícias depois de algumas semanas.

As vítimas não têm nenhuma linguagem padrão para descrever sua causa principal de qualquer maneira. Se uma causa raiz estiver disponível, ela está escondida no jornalismo em vez de um recurso estatístico. Não ganhamos nenhuma vantagem probabilística contra nossos riscos e temos menos alavancagem para prever.

Há muito otimismo em torno da classificação.

Nossa indústria é muito boa em classificar nuances, aspectos estreitos de segurança.

Temos muita modelagem de ameaças e classificação de vulnerabilidade antes da arte para alavancar. Podemos descrever os principais contribuintes para uma violação de formas classificáveis e contáveis. Neste momento, temos bolsões disso com a estrutura Mitre ATTACK e o OWASP ASVS, e CVE,mas há enormes lacunas de classificação.

Veja por exemplo: compromisso de conta celular,um insider abusando do acesso devido a um interesse amoroso, ou a recente nuance do movimento lateral sendo empregado pelo ransomware. Essas tendências não estão satisfeitas com classificações amplas de “auth”, “insider” ou “malware”. Que padrões usamos que nos permitem descobrir e contar rapidamente tendências?

Precisamos de métodos de classificação flexíveis para descrever causas básicas, em vez de sermos satisfeitos por posts de blog de desculpas e estimativas de quantidade de vítimas.

Por exemplo, podemos observar através da análise manual de notificações de violação de dados que as lojas de preparação de impostos para pequenas empresas são fortemente alvo agora via com spearphishing, engenharia social e reutilização credencial contra implementações rdp para roubo de W2 que resulta em fraude fiscal.

Isso coloca as pequenas empresas contábeis em um risco muito maior de serem alvos além do risco padrão de qualquer empregador geral emitir W2’s para seus funcionários.

Em um futuro melhor, esta poderia ser uma observação facilmente questionável feita em tempo real. Então, quando uma equipe de segurança soa um alarme: é menos frango pouco e mais cooperativo em vez disso.

Com métodos acessíveis para classificar causas básicas, podemos então entrar em métodos poderosos e probabilísticos para prever melhor nossos riscos com base no que sabemos sobre nossa própria organização. Cenários com causas básicas específicas podem ser previstos em nossas próprias organizações de maneiras poderosas, semelhantes às abordagens de provocação especializada que aparecem em nuclear e aeroespacial, e continuamente na meteorologia.

2. Uma causa raiz deve aparecer em notificações de violação de dados.

A lei de notificação de violação é fragmentada em todo o mundo com padrões variados. Mesmo quando obrigatórias, muitas dessas notificações não estão disponíveis publicamente. Hoje, a oportunidade de um loop de feedback adequado é muitas vezes desperdiçada.

Além disso, as notificações raramente descrevem o que aconteceu de forma útil. Notificações geralmente são cartas de desculpas com várias vítimas anexadas.

Incidentes e as circunstâncias que os causaram estão entrando em um buraco negro todos os dias.

Há muitas razões pelas quais uma empresa não iria querer revelar uma brecha, e muito mais por que eles não gostariam de revelar como isso aconteceu. Não preciso discutir isso. O que importa é, de alguma forma, fazer com que esses dados sejam prolíficos, comuns e acessíveis, e superando essas barreiras.

Com os dados escassos atualmente disponíveis, tendências óbvias aparecem. Exemplos: Os dados W2 são extremamente valiosos para os atacantes. O Ransomware está em ascensão e inovando. O reuso da credencial é tentado e verdadeiro, e ainda em ascensão.

Estas podem ser obtidas a partir de frases tipicamente vagas na revisão manual de notificações de violação de dados,mas as notificações de violação de dados muitas vezes não incluem qualquer linguagem de causa raiz. Todas as tendências de dados de violação são perdidas, e nossa capacidade de realizar o raciocínio quantitativo é pavimentada como resultado.

Aqui está o que estamos perdendo, por exemplo:

“Dado que estamos no setor de preparação fiscal, nossa probabilidade de quebra relacionada ao W2 é de 18% ao ano.

Nossa previsão, dada a nossa preparação, reduz isso para 9%”

Esse tipo de declaração não deve ser difícil de obter e muitas pessoas de segurança estão desconfortáveis com tais declarações.

Esta é uma fraqueza nossa. Outras indústrias estão familiarizadas com frases e previsões probabilísticas. Essas pessoas já sabem que as previsões estão sempre erradas, e um “melhor palpite” pode ser realmente valioso, especialmente quando esses palpites têm um grande histórico. As previsões só podem se esforçar para ser mais correta, enquanto ainda compreendem o valor de tomada de decisão de uma previsão.

Muitas indústrias estão familiarizadas em priorizar esforços o mais próximos dos valores esperados desconhecidos associados a um risco possível. Eles não estão convencidos de que podem prever o futuro. Eles estão cientes das deficiências das previsões e da medição probabilística. Teremos que construir e aprender o nosso também, especialmente porque nossos eventos de previsão envolvem pessoas ativamente más.

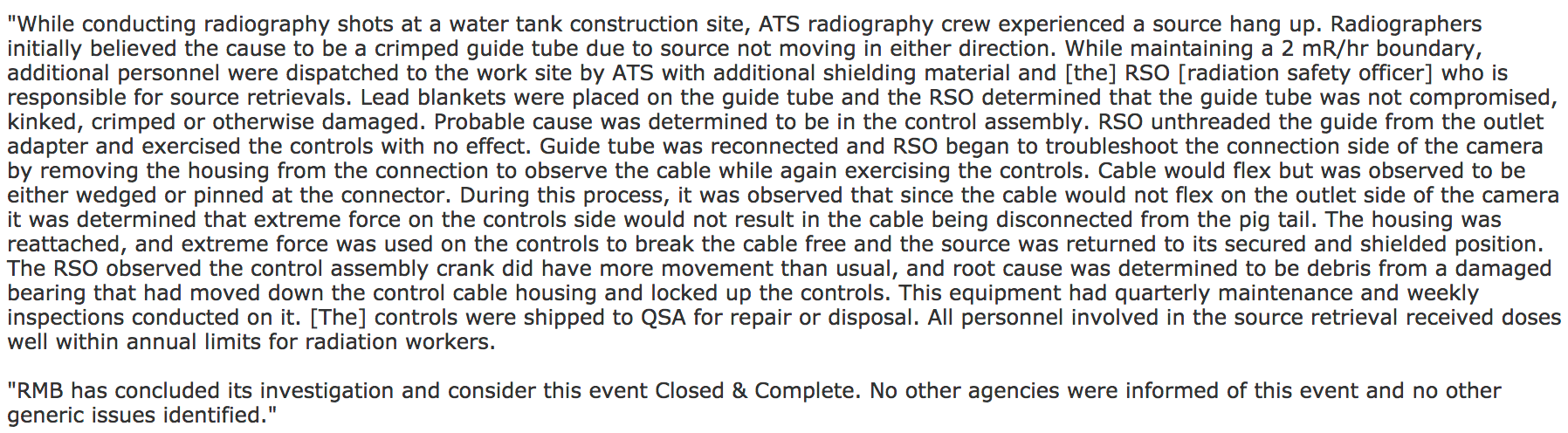

A regulação nuclear fornece dados de causa raiz centralmente acessíveis.

Os Relatórios de Notificação de Eventos do NRC são uma leitura bastante interessante, vindo de uma perspectiva de resposta a incidentes. Eles são extremamente detalhados em comparação com os dados de violação que estamos acostumados. Eles citarão números de modelos específicos envolvidos com falhas, impactos detalhados e causas básicas explícitas. Exemplo:

Este pequeno incidente inconsequente em torno do material nuclear tem melhores dados de causa básica do que talvez qualquer notificação de violação de dados que eu já vi. É ainda melhor do que algumas das autópsias mais preguiçosas feitas por equipes de IR que eu encontrei, mesmo quando são confidenciais.

Um fluxo maior de dados de causas básicas permitiria que as equipes de segurança priorizassem racionalmente os esforços de segurança, com base em tendências de incidentes imparciales com consideração proporcional dos riscos individualizados de sua própria empresa.

3. Os esforços de segurança devem exigir um resultado probabilístico.

Quase todos os conceitos na profissão de segurança da informação podem ser exercidos como uma ferramenta probabilística. Mesmo que você acredite que a incerteza é extremamente alta (por exemplo, a área do APT, e se você está comprometido), ainda temos ferramentas extensas disponíveis para reduzir mensuravelmente nossas incertezas sobre um cenário.

Meteorologistas ainda prevêem o tempo mesmo em locais sem os dados preferidos disponíveis para eles. Na segurança, devemos prever o risco mesmo quando enfrentamos nuances, contexto flutuante e incerteza. Essa incerteza não cria desculpas. Métodos estatísticos simples são compatíveis com nossas intuições e a medição de nossa incerteza, e são bem praticados em outros lugares.

Aqui estão alguns exemplos de dificuldade na previsão do tempo:

Um satélite NOAA é muitas vezes offline, temos dados terríveis para prever o tempo no Ruanda, e às vezes os meteorologistas bagunçam mesmo com dados adequados.

Apesar dessas incertezas, os profissionais do clima ainda fazem o possível para prever o tempo, pois seu objetivo é sempre se tornar menos errado. Somos da mesma maneira, já tomamos decisões baseadas em nossa intuição, mas não estamos excluídos de quantificar nossas previsões.

Desculpas não incluem tecnologia acelerada, atores de ameaças inteligentes que escapam da medição, e os famosos não sabemos o que não sabemos. Ainda devemos fazer o nosso melhor para prever riscos e dados de demanda que suportem melhores previsões.

Tudo, desde equipes vermelhas, até atribuição,até a gestão de engenharia de segurança precisam se tornar probabilísticos. Análise de malware, engenharia social, conscientização… é tudo compatível com métodos probabilísticos!

Todos os conceitos de segurança conhecidos informam nossas opiniões sobre se uma “coisa ruim” vai acontecer ou não. Por alguma razão, temos medo de prever “coisas ruins” porque temos medo de prever sem dados completos, e ser acusados de adivinhar.

O oposto é verdadeiro: ter incerteza sobre um risco futuro é exatamente quando a previsão é valiosa, e todas as nossas inovações no setor de segurança influenciam nossa incerteza em grandes maneiras. Nossa indústria é inteiramente baseada em uma série constante de suposições, e infelizmente o fazemos sem depender das ciências adequadas que são, sem saber, relevantes quando aplicamos nossas intuições aos problemas.

Na verdade, o papel da previsão parece tornar-se mais amplo à medida que os dados se tornam mais escassos. A série de livros sobre “Como medir qualquer coisa” é a melhor organização de pesquisas conhecidas sobre o rigor de previsão que eu fui capaz de encontrar. Podemos ser capazes de expandir as ciências em torno de prever mais do que outras indústrias, apenas por causa da natureza extremamente volátil do nosso espaço problemático.

Na ausência de dados, uma previsão ou estimativa preenche o vazio, e cria uma demanda por mais dados, melhorando uma previsão, e assim por diante. Existem formas conhecidas de diminuir o viés da opinião subjetiva, tornando-as quantificáveis, com melhor consistência e redução da volatilidade.

Este aspecto da previsão em segurança cibernética é onde eu estou atualmente gastando a maior parte do meu tempo, porque compensa as deficiências nas duas primeiras áreas que eu falei. Quando a previsão falha, os dados devem recuperar o alcance. Onde os dados não alcançam, a previsão se preenche. Podemos construir programas de segurança que armaram os princípios da tomada de decisões quantitativas, e investir em uma indústria que pode realmente começar a aprender consigo mesma.

Conclusão

Eu gostaria de fazer parte de uma indústria que pode revolucionar-se.

Acredito que, sem aceitar o papel da probabilidade nos objetivos de segurança, nossa indústria continuará a fazer mal. Precisamos formalizar e investir no ciclo de feedback das violações de dados. Precisamos criar uma prática de aprendizado validado de alta qualidade para nossa indústria, e todos podem participar desses métodos.

Espero que os líderes do setor levem tempo para entender e, esperançosamente, reconhecer a necessidade de uma mudança de valor para a medição de risco que seja utilizável para os engenheiros. Precisamos da capacidade de medir quais inovações têm mais impacto.

FONTE: MEDIUM