Alguns dias atrás, um amigo e eu estávamos tendo uma conversa bastante envolvente que despertou minha empolgação. Estávamos discutindo minhas perspectivas de me tornar um red teamer como uma progressão natural na carreira. A razão pela qual fiquei agitado não é que eu queira mudar de emprego ou de posição, pois sou um campista feliz por fazer parte do time azul do Cymulate.

O que me chateou foi que meu amigo não conseguia entender a ideia de que eu queria continuar trabalhando como time azul porque, para ele, a única progressão natural é passar para o time vermelho.

As equipes vermelhas incluem muitas funções, desde testadores de penetração até invasores e desenvolvedores de exploração. Essas funções atraem a maior parte do burburinho, e as muitas certificações que giram em torno dessas funções (OSCP, OSEP, CEH) fazem com que pareçam extravagantes. Os filmes geralmente fazem dos hackers os heróis, embora normalmente ignorem o lado defensor, as complexidades e os desafios dos papéis dos times azuis são muito menos conhecidos.

Embora os papéis de defesa das equipes azuis possam não parecer tão sofisticados e reunir pouco ou nenhum burburinho, eles incluem títulos essenciais e diversos que cobrem funções emocionantes e desafiadoras e, finalmente, pagam bem. Na verdade, Hollywood deveria investigar isso!

Defender é mais complexo do que atacar, e é mais crucial

Considere que você é um defensor da segurança cibernética e que seu trabalho atribuído é proteger sua infraestrutura de TI.

- Como defensor, você precisa aprender todos os tipos de técnicas de mitigação de ataques para proteger sua infraestrutura de TI. Por outro lado, um invasor pode se contentar em obter proficiência na exploração de apenas uma vulnerabilidade e continuar explorando essa única vulnerabilidade.

- Como defensor, você deve estar alerta 24/7/365 para proteger sua infraestrutura. Como invasor, você escolhe uma hora/data específica para lançar um ataque ou executa ataques de força bruta chatos em muitos alvos em potencial.

- Como defensor, você deve proteger todos os links fracos em sua infraestrutura – xerox, impressora de máquina, sistema de atendimento, sistema de vigilância ou endpoint usado por sua recepcionista – enquanto os invasores podem selecionar qualquer sistema conectado à sua infraestrutura.

- Como defensor, você deve cumprir com seu regulador local enquanto realiza seu trabalho diário. Os atacantes têm a liberdade de mexer com as leis e regulamentos.

- Como defensor, você é preparado pela equipe vermelha que auxilia seu trabalho criando cenários de ataque para testar suas capacidades.

As equipes azuis incluem disciplinas complexas, desafiadoras e intensivas em pesquisa, e as funções relacionadas não são preenchidas.

Na conversa mencionada acima, meu amigo assumiu que as funções de defesa consistem principalmente no monitoramento de SIEMs (Security Information and Event Management) e outras ferramentas de alerta, o que é correto para funções de analista de SOC (Security Operations Center). Aqui estão algumas funções atípicas do Blue Team:

- Threat Hunters – Responsável pela busca proativa de ameaças dentro da organização

- Pesquisadores de Malware – Responsáveis por malware de engenharia reversa

- Pesquisadores de inteligência de ameaças – Responsáveis por fornecer inteligência e informações sobre ataques futuros e atribuir ataques a invasores específicos

- DFIR – Digital Forensics and Incident Responders são responsáveis por conter e investigar ataques quando eles acontecem

Essas funções são desafiadoras, demoradas, complexas e exigentes. Além disso, eles envolvem trabalhar em conjunto com o restante da equipe azul para fornecer o melhor valor para a organização.

De acordo com uma pesquisa recente do CSIS com tomadores de decisão de TI em oito países: “82% dos empregadores relatam uma escassez de habilidades de segurança cibernética e 71% acreditam que essa lacuna de talentos causa danos diretos e mensuráveis às suas organizações”. De acordo com a CyberSeek, uma iniciativa financiada pela Iniciativa Nacional para Educação em Segurança Cibernética (NICE), os Estados Unidos enfrentaram um déficit de quase 314.000 profissionais de segurança cibernética em janeiro de 2019. Para colocar isso em contexto, a força de trabalho total de segurança cibernética empregada no país é de apenas 716.000. De acordo com dados derivados de anúncios de emprego, o número de empregos de segurança cibernética não preenchidos cresceu mais de 50% desde 2015. Até 2022, a escassez global de força de trabalho em segurança cibernética foi projetada para atingir mais de 1,8 milhão de vagas não preenchidas.”

Executivos de nível C estão desconectados da realidade quando se trata de Blue Teams Internos

O gráfico acima é de uma excelente palestra chamada “Como ser promovido: desenvolvendo métricas para mostrar como a ameaça Intel Works – SANS CTI Summit 2019”. Ele ilustra a desconexão entre os executivos de alto nível e os funcionários “no terreno” e como os executivos de alto nível pensam que suas equipes defensivas são muito mais maduras do que a autoavaliação da equipe.

Resolvendo o problema

Esforce-se para ensinar o novo ofício do analista SOC

Trazer pesquisadores novos e experientes é caro e complicado. Talvez as organizações devam se esforçar para promover e incentivar os analistas de entrada a aprender e experimentar novas habilidades e tecnologias. Embora os gerentes do SOC possam temer que isso possa interferir nas missões diárias dos analistas experientes ou resultar na saída de pessoas da empresa, paradoxalmente, isso incentivará os analistas a permanecer e participar mais ativamente no amadurecimento da segurança da organização quase sem custo extra.

Percorrer os funcionários através das posições

As pessoas se cansam de fazer a mesma coisa todos os dias. Talvez uma maneira inteligente de manter os funcionários engajados e fortalecer sua organização seja permitir que as pessoas alternem entre funções distintas, por exemplo, ensinando os caçadores de ameaças a conduzir o trabalho de inteligência de ameaças, dando-lhes tarefas fáceis ou enviando-os para cursos. Outra ideia promissora é envolver analistas SOC de baixo nível com equipes reais de Resposta a Incidentes e, assim, aprimorar suas habilidades. Tanto as organizações quanto os funcionários se beneficiam de tais empreendimentos.

Deixe nossos funcionários verem os resultados de seu trabalho exigente

Sejam analistas de SOC de baixo escalão ou altos executivos de nível C, as pessoas precisam de motivação. Os funcionários precisam entender se estão fazendo bem seu trabalho, e os executivos precisam entender o valor de seu trabalho e a qualidade de sua execução.

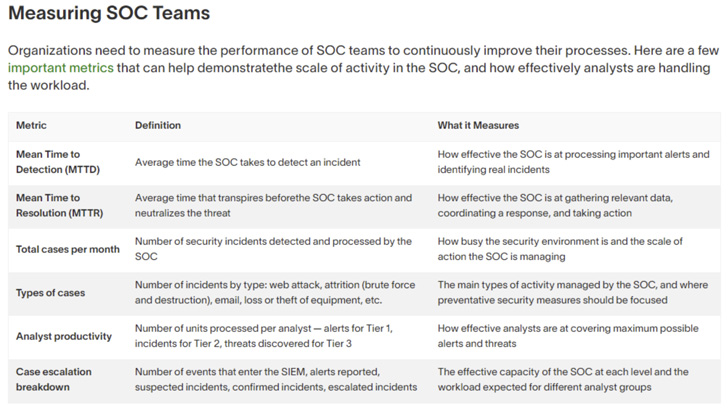

Considere maneiras de medir seu Centro de Operações de Segurança:

- Quão eficaz é o SOC no processamento de alertas importantes?

- Com que eficácia o SOC está coletando dados relevantes, coordenando uma resposta e agindo?

- Quão ocupado está o ambiente de segurança e qual é a escala das atividades gerenciadas pelo SOC?

- Com que eficácia os analistas estão cobrindo o número máximo possível de alertas e ameaças?

- Quão adequada é a capacidade do SOC em cada nível e quão pesada é a carga de trabalho para diferentes grupos de analistas?

A tabela abaixo contém mais exemplos e medidas tomadas da Exabeam.

E, claro, valide o trabalho de sua equipe azul com ferramentas de validação de segurança contínuas, como as da plataforma XSPM da Cymulate, onde você pode automatizar, personalizar e escalar cenários e campanhas de ataque para uma variedade de avaliações de segurança.

Sério, validar o trabalho de sua equipe azul aumenta a resiliência cibernética de sua organização e fornece medidas quantificadas da eficácia de sua equipe azul ao longo do tempo.

FONTE: THE HACKER NEWS