“Como eles entraram? Quando saberemos?”

Essas estão entre as perguntas mais comuns que ouvimos logo após um ataque de ransomware e com razão. A organização da vítima não apenas quer entender o que levou ao ataque devastador, mas também quer explicar a seus funcionários e partes interessadas como conter o incidente e assegurar-lhes que o problema não se repetirá. Concentrar-se apenas no ponto de entrada também foi ampliado pelos recentes ataques de alto perfil que cativaram a atenção de reguladores, legisladores e chefes de estado. Geralmente é muito simples proclamar que “uma única senha fraca…” causou um incidente sistêmico. Felizmente, os agentes de ameaças geralmente descrevem e se gabam de suas técnicas de ataque e alguns até fornecem relatórios estruturados.

Desde 2018, os atores de ransomware que caçam grandes animais estão de olho em alvos empresariais maiores e mais lucrativos. Para realizar um ataque dessa magnitude, eles precisam vir preparados. Não se trata apenas de entrar. Trata-se de permanecer, enumerar a rede e fazer backup de recursos para que o ataque seja quase impossível de frustrar e difícil de se recuperar sem sofrer sérias interrupções nos negócios. Do lado do defensor, a internet está repleta de recursos que descrevem como construir ‘defesa em profundidade’. Além disso, os defensores podem aprender diretamente com os próprios agentes de ameaças; descrições de suas próprias técnicas de ataque fornecem uma janela única para o que acontece entre o ingresso inicial e a detonação.

A complexidade e os custos dos ataques de grandes jogos levaram a maiores demandas de resgate. Não é incomum que os agentes de ameaças tentem atrair as vítimas para um pagamento adicionando um “relatório de segurança” para adoçar o acordo. Eles sabem que as vítimas estão ansiosas para entender como o ataque aconteceu e como evitar que ele avance. É claro que preferimos confiar em investigações forenses confiáveis para esses relatórios, mas, na prática, muitas variáveis complicam a confiança das conclusões forenses: as máquinas são apagadas rapidamente para restaurar as operações, as evidências são substituídas e/ou os agentes de ameaças executam utilitários de limpeza para esconder pegadas. Em suma, embora os investigadores forenses confiáveis sejam mais qualificados para oferecer as melhores práticas de segurança cibernética, os relatórios de agentes de ameaças são recursos valiosos para entender como os ataques de ransomware ocorrem e o que pode ser feito para evitá-los.

Antes de nos aprofundarmos nos relatórios que forneceram informações úteis, é importante observar que nem todos os “relatórios de segurança” oferecem informações acionáveis. A qualidade e a utilidade dos relatórios são inconsistentes entre os grupos de ransomware. Por exemplo, o ransomware Conti e SunCrypt produzem consistentemente as mesmas frases vagas de 3 a 4 clichês para todas as vítimas sem comentar os detalhes dos métodos de ataque iniciais. Outras variantes como Mespinoza muitas vezes só podem se dar ao trabalho de fornecer algumas palavras.

Felizmente, alguns atores de ameaças são mais acessíveis. O que se segue são vários estudos de caso de negociações reais de ransomware em que o agente da ameaça forneceu detalhes granulares sobre o ciclo de vida completo do ataque, incluindo nomes de usuário e senhas de contas comprometidas e CVEs específicos aproveitados para obter entrada. Observe que esses relatórios não foram editados ou verificados ortografia e que redigimos informações de identificação. Além disso, as táticas descritas pelos agentes de ameaças aqui foram validadas após uma investigação forense completa.

Estudo de caso do Babuk Ransomware

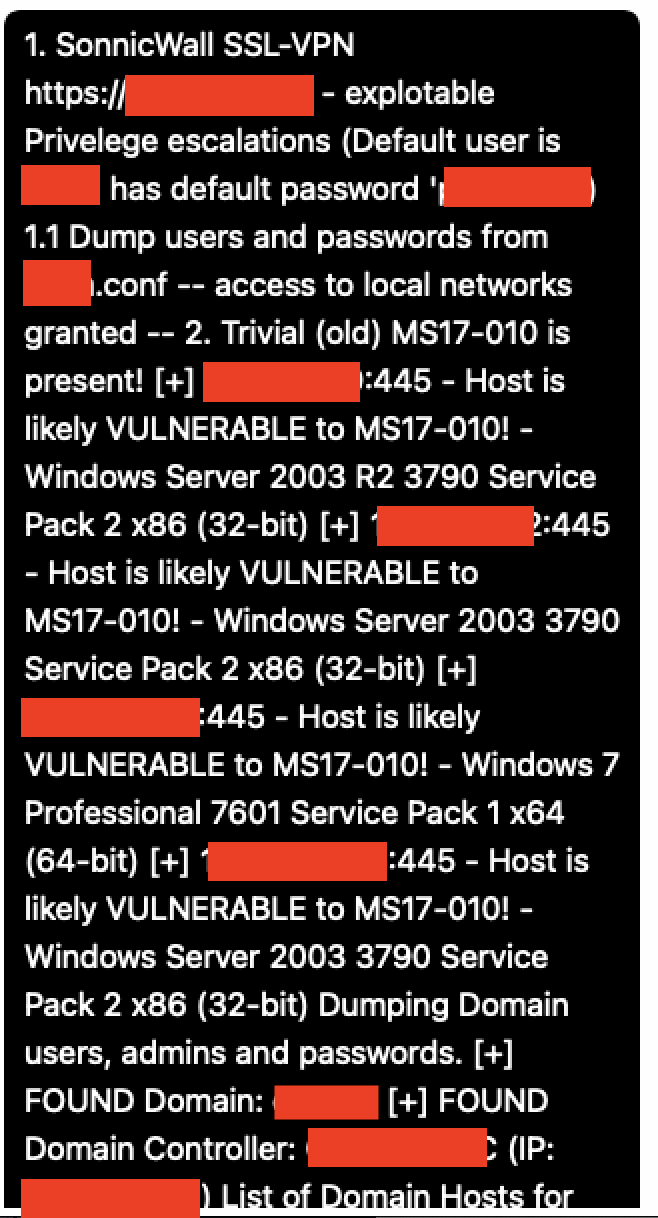

1. SonicWall SSL-VPN

https://[redigido] – escalonamentos de privilégios exploráveis (o usuário padrão é ‘[redigido]’ tem a senha padrão ‘[redigido]’) 1.1 Despejar usuários e senhas de [redigido].conf — acesso a redes locais concedido — 2 . Trivial (antigo) MS17-010 está presente! [+] [redigido]:445 – O host provavelmente está VULNERÁVEL ao MS17-010! – Windows Server 2003 R2 3790 Service Pack 2 x86 (32 bits) [+] [redigido]:445 – O host provavelmente está VULNERÁVEL ao MS17-010! – Windows Server 2003 3790 Service Pack 2 x86 (32 bits) [+] [redigido]:445 – O host provavelmente está VULNERÁVEL ao MS17-010! – Windows 7 Professional 7601 Service Pack 1 x64 (64 bits) [+] [redigido]:445 – O host provavelmente está VULNERÁVEL ao MS17-010! – Windows Server 2003 3790 Service Pack 2 x86 (32 bits) Dumping de usuários, administradores e senhas do domínio. [+] Domínio ENCONTRADO: [redigido] [+] Controlador de Domínio ENCONTRADO: [redigido]-DC (IP: [redigido]) Lista de hosts de domínio para o domínio primário. ============================================= IPs do nome do host do domínio — — ——– —

[lista redigida de nomes de host e IPs]

O software antivírus não bloqueia cargas úteis 3.1 O software antivírus pode ser desativado 4. Dados compartilhados sem fortes restrições! 4.1 Os dados críticos não foram criptografados.

ENTRADA

Nesse caso de Babuk, o agente da ameaça aproveitou uma vulnerabilidade não corrigida na VPN da SonicWall da vítima. Embora omitam o CVE preciso, o CVE-2020-5135 é um candidato provável – foi anunciado em outubro de 2020 e continua a ser fortemente abusado por grupos de ransomware hoje.

ESCALAÇÃO

Uma vez dentro, o próximo passo está quase sempre relacionado à coleta de credenciais. Ter uma senha complicada e imprevisível não ajuda muito se o mau ator já estiver lá dentro e roubá-la em texto simples. Embora eles geralmente se concentrem em seqüestrar as contas de administrador de domínio para fins de teste de ataque, ter acesso a toda a biblioteca de usuários é importante para redundância, caso seu acesso principal seja impedido. O agente da ameaça também aponta que a rede abriga vários sistemas legados que são vulneráveis ao MS17-010, também conhecido como exploit EternalBlue SMB. Essa exploração foi implicada nos infames ataques de ransomware WannaCry de 2017, que permitiram que criminosos enviassem malware por redes corporativas com pouco esforço.

MOVIMENTO LATERAL

Depois de alternar entre os endpoints usando o Remote Desktop Protocol (RDP) interno, o agente da ameaça encontrou o que estava procurando, o controlador de domínio. A partir daí, eles enumeraram a lista completa de hosts na rede disponível. Seja configurando uma política de grupo, agendando uma tarefa ou usando o PsExec para copiar/colar cargas úteis, ter uma lista abrangente de hosts é uma necessidade para atacar no nível corporativo.

IMPACTO

O agente da ameaça aproveitou uma vulnerabilidade silenciosa de software para obter a entrada inicial – uma etapa que provavelmente não disparará alarmes por conta própria. Ao assumir a propriedade de um usuário root com uma senha padrão, eles puderam realizar a coleta de credenciais e o mapeamento básico de rede para detonar seu ransomware. O agente da ameaça orgulhosamente anuncia que sua carga de malware não é detectada pelo antivírus padrão baseado em assinatura, mas mesmo assim aponta que qualquer usuário no console AV da vítima pode desativar o software. Você pode ter a melhor proteção de endpoint do mundo, mas se não exigir autenticação para desativá-la, sua utilidade será limitada. Antes de detonar o ransomware, eles extraíram 500 GB de dados confidenciais do servidor de arquivos para manter como alavancagem adicional. Felizmente, neste caso, nãoconseguir criptografar os backups incrementais da vítima.

TÁTICAS MITRE

O ataque neste caso pode ser mapeado para as seguintes Táticas MITRE ATT&CK®.

T1190: Explorar aplicativo voltado para o público

T1003: Despejo de credenciais do SO

T1078.002: Contas válidas: Contas de domínio

T1059: Interpretador de comandos e scripts

T1021:002: Compartilhamentos de administrador SMB/Windows

T1210: Exploração de Serviços Remotos

T1482: Descoberta de confiança de domínio

T1537: Transferir dados para a conta de nuvem

T1567: Exfiltração por serviço da Web

Estudo de caso do grupo Lone Wolf (não afiliado)

ENTRADA

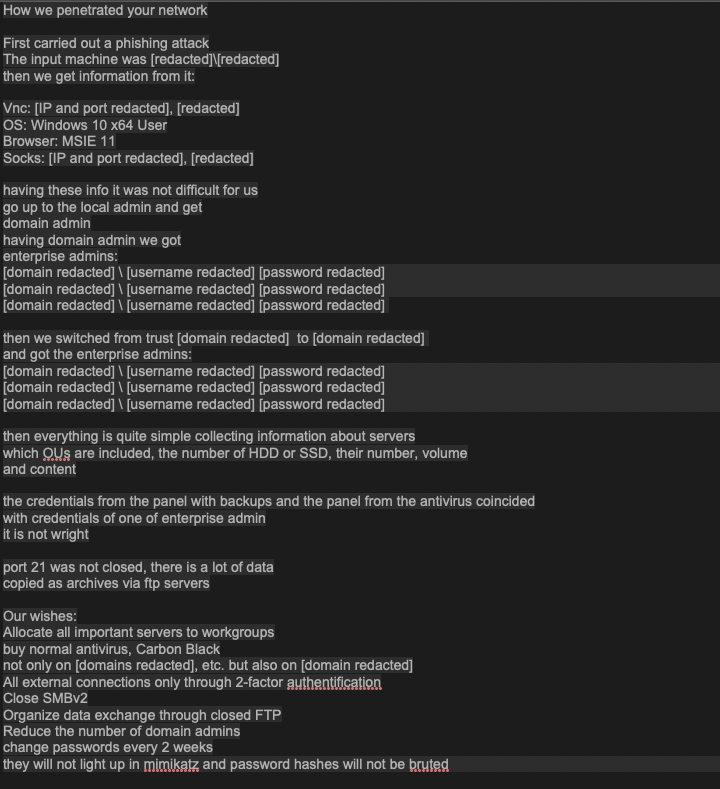

Como muitos outros estudos de caso, a entrada inicial foi alcançada por meio de uma única estação de trabalho de usuário final. Um ataque de phishing foi executado com sucesso neste host (domínio e nome do host editados para este relatório, mas incluídos na transcrição real). Embora o agente da ameaça não tenha declarado explicitamente se o mecanismo de entrega era um anexo armado ou um link malicioso, artefatos forenses básicos permitiriam ao investigador restringir o método.

ESCALAÇÃO

Usando apenas os detalhes coletados da estação de trabalho inicial, o agente da ameaça identificou detalhes de autenticação VNC e SOCKS (IP, porta, senha) e mudou do usuário comprometido original para seis usuários administradores de domínio (nomes de usuário/senhas editados).

PERSISTÊNCIA

O agente da ameaça identificou que as mesmas credenciais usadas para gerenciar os backups também estavam sendo usadas para controlar o software antivírus. De uma só vez, eles são capazes de obter o controle dos backups com o objetivo de criptografá-los e, simultaneamente, desabilitar a proteção antivírus para esmagar quaisquer detecções potenciais de entregar seu estágio de ataque.

IMPACTO

Este é um dos únicos relatórios de agentes de ameaças recebidos até o momento que abordam métodos de exfiltração de dados. A porta TCP 21 (associada ao protocolo de transferência de arquivos) foi deixada aberta no momento do ataque e permitiu que o agente da ameaça removesse os arquivos da rede com facilidade. Nesse caso, o agente da ameaça exfiltrado um volume extremamente grande de dados altamente confidenciais da vítima. Eles criptografaram totalmente a maioria dos servidores de produção da empresa. Eles também criptografaram a maioria dos backups da empresa e eliminaram uma parte substancial de outros sistemas de backup.

TÁTICAS MITRE

T1219: Software de acesso remoto

T1003: Despejo de credenciais do SO

T1210: Exploração de Serviços Remotos

T1078.002: Contas válidas: Contas de domínio

T1048: Exfiltração sobre protocolo alternativo

T1486: Dados criptografados para impacto

Estudo de caso do Egregor Ransomware

“Relatório de segurança – O acesso inicial foi obtido por e-mail de phishing, depois fazemos a coleta de informações sobre grupos e direitos do Active Directory usando o protocolo LDAP usando bloodhound. Então, tendo o token do usuário do call center, tivemos acesso a outros computadores desse grupo de usuários usando o protocolo WinRM. Em todos os computadores, executamos mimikatz, que despejou o hash NTML do usuário [Nome de usuário redigido]. Este usuário estava no grupo de administradores de domínio. Para persistência, criamos o usuário “[Nome do DA redigido]” e o adicionamos a todos os grupos contendo administradores de domínio. Depois que obtivemos o acesso total da rede, começamos a procurar as informações sobre a empresa. O servidor [nome do servidor editado] era o espelho do cluster [nome do cluster editado]. Na pasta usuários estavam a tabela com senhas para uma conta root do painel [Nome do servidor editado]. O arquivo foi [REDIGIDO].

ENTRADA

O agente da ameaça usou um e-mail de phishing para instalar um Trojan de acesso remoto (RAT) no computador de um único funcionário. Observe que o RAT não é mencionado no relatório de segurança, mas foi assim que eles conseguiram fazer login nessa única máquina.

ESCALAÇÃO

O agente da ameaça menciona na terceira frase que “em todos os computadores que executamos mimikatz, que despejou o hash NTML do usuário [redigido] … seu usuário estava no grupo de administradores de domínio”. É aí que começa o problema sério, pois agora o agente da ameaça tem credenciais de administrador de domínio. Com essas credenciais seniores e sem autenticação multifator para detê-las, eles estão livres para se movimentar pela rede.

MOVIMENTO LATERAL

O agente da ameaça aproveita uma ferramenta de enumeração de rede chamada Bloodhound para descobrir ativos da empresa que podem ser movidos usando privilégios escalonados. Nesse caso, o comprometimento antecipado das credenciais do administrador do domínio tornou o movimento lateral extremamente fácil para esse agente de ameaça.

PERSISTÊNCIA

Em vez de usar as credenciais de administrador de domínio comprometidas na rede, o agente da ameaça optou por criar um novo conjunto de credenciais de administrador de domínio igualmente sênior e adicionou esse usuário de administrador de domínio a todos os grupos de administradores de domínio no diretório ativo das vítimas. Isso garantiu que o usuário administrador de domínio real das credenciais comprometidas não notaria ou expulsaria inesperadamente o agente da ameaça fazendo login simultaneamente.

IMPACTO

O agente da ameaça usou seu vasto alcance lateral e credenciais de administrador de domínio para limpar os backups da empresa, roubar várias centenas de gigabytes de dados. Como ato final, eles desabilitaram a detecção de antivírus e endpoint e usaram uma política de grupo para detonar o ransomware de criptografia em todos os endpoints que podiam acessar (que era praticamente todos os servidores e desktops da rede).

TÁTICAS MITRE

T1219: Software de acesso remoto

T1003: Despejo de credenciais do SO

T1059: Interpretador de comandos e scripts

T1021.006: Gerenciamento Remoto do Windows

T1078.002: Contas válidas: Contas de domínio

T1567: Exfiltração por serviço da Web

T1486: Dados criptografados para impacto

CloP ( agora algemado ) Ransomware Case Study

“Este relatório permitirá que você proteja sua rede da folga de uma grande parte das pessoas más, mas não dá 100% de garantia de que ninguém nunca mais irá hackear você. Entramos na sua rede através de Phishing. O e-mail com o anexo malicioso foi aberto por um funcionário que trabalhava em um PC com o nome [Redigido]. Se você abrir um e-mail, o usuário é solicitado a incluir a macro do documento, para exibir o conteúdo, clicar no link, etc. – conheça essa má escrita. É muito difícil e praticamente impossível ensinar ou forçar os usuários da empresa a não abrir esses e-mails, também é difícil monitorar isso. #Solução: os administradores de rede devem impossibilitar a realização de tal ataque! E os usuários vão ficar tranquilos #Como? Você deve descobrir por si mesmo. Você pode abrir clientes de email e navegadores em máquinas virtuais, por exemplo,

Depois de obter acesso ao PC e um fixer bem-sucedido no sistema, começamos a coletar informações técnicas sobre sua rede. 1. Lista de PCs e seus endereços IP em sua rede. #atenção à proibição de solicitações LDAP 2. Preenidade dos administradores de domínio. Foi a primeira fase do ataque ao seu. Qualquer pessoa mal-intencionada que tenha entrado na rede da organização a primeira tarefa de aumentar os privilégios. Usamos o exploit uac-token-duplication para obter privilégios de sistema

Despejar a senha de hashes do administrador local

[Hash Redigido]

Esses hashes nos permitiram realizar ataques pass-the-hash e se espalharão horizontalmente em sua rede com direitos máximos de PC onde as senhas dos administradores locais coincidem com a senha instalada no PC Acesso de sucesso do administrador local a [Endereço IP editado] pc O endereço [IP suprimido] tem credenciais corp\[Redigido] corp\[Redigido] acesso de sucesso a [Endereço IP suprimido] e [Endereço IP suprimido] têm credenciais Administradores de domínio. Com a senha de administrador, temos acesso total ao seu domínio e domínios de confiança, respectivamente. Já neste estágio, seus administradores podem ter dificultado nosso trabalho, mas cometeram erros triviais em seu trabalho. Para sua segurança, quero dar minhas recomendações.”

ENTRADA

Os agentes de ameaças CloP usaram um e-mail de phishing que continha um anexo com uma macro maliciosa (quem precisa de 0 dias, quando os arquivos do Excel com macros ainda funcionam!). A macro que foi habilitada pelo usuário era um processo malicioso que puxava malware para a máquina do usuário e permitia que o agente da ameaça obtivesse acesso remoto.

ESCALAÇÃO

O agente da ameaça aproveitou as solicitações LDAP para encontrar listas de usuários da máquina local. Essas solicitações não fornecem credenciais completas, mas primeiro eles obtêm uma lista de credenciais administrativas por meio dessas listas. Uma vez que o agente da ameaça sabe quais nomes de usuário de administrador ele deseja direcionar, ele usa a carga útil do Meterpreter do Metasploit para fazer a representação de token para escalar privilégios nas contas administrativas que foram comprometidas.

MOVIMENTO LATERAL

O agente da ameaça observa que, como os administradores locais tinham os mesmos direitos que os administradores de rede, eles podiam se mover lateralmente entre vários hosts e repetir o despejo de hash e a representação de token. Eles repetiram esse processo até descobrirem um conjunto de credenciais de administrador de domínio.

PERSISTÊNCIA

O agente da ameaça não precisou manter muita persistência nesse caso, pois a exfiltração de dados era seu principal motivo. Depois de remover dados suficientes da rede das vítimas, eles não retornaram.

IMPACTO

O agente da ameaça usou suas credenciais de administrador de domínio para roubar cerca de 500 gigabytes de dados confidenciais dessa vítima.

TÁTICAS MITRE

T1204.002: Execução do usuário: arquivo malicioso

T1548: Mecanismo de Controle de Elevação de Abuso

T1550.002: Usar material de autenticação alternativo: passar o hash

T1059: Interpretador de comandos e scripts

T1563: Sequestro de Sessão de Serviço Remoto

T1482: Descoberta de confiança de domínio

T1078.002: Contas válidas: Contas de domínio

T1537: Transferir dados para a conta de nuvem

T1486: Dados criptografados para impacto

Faça da sua organização um alvo caro

Para os responsáveis pela segurança das redes, é CRÍTICO olhar além do ponto de entrada. Ter visão de túnel na prevenção de e-mails de phishing perde a fase mais importante do ciclo de vida do ataque – os dias, semanas e às vezes meses de atividade que ocorrem entre a entrada inicial e a detonação final do ataque. Esse estágio intermediário é uma linha de defesa crítica em que muitas batalhas de ransomware são vencidas ou perdidas pelas empresas.

Ao revisar esses estudos de caso, a repetição de táticas é óbvia. Por que os agentes de ameaças se repetem? Porque eles são movidos pelo lucro, e o que eles estão fazendo atualmente funciona. Seria economicamente irracional tentar táticas novas e demoradas quando as técnicas praticadas são eficazes. Com exceção da compra de credenciais de acesso inicial na dark web, todas as outras táticas descritas nesses casos aproveitam ferramentas ofensivas gratuitas, como Mimikatz, Cobalt Strike ou Metasploit. Nenhum dia zero caro ou malware personalizado foi usado nesses ataques.

Novamente, observe que bloquear TODOS os e-mails de phishing ou corrigir todas as vulnerabilidades de acesso NÃO é viável e é provável que alguns desses atores entrem. Portanto, o próximo passo lógico é tornar muito caro para eles escalar e mover ao redor lateralmente. As organizações que têm profundidade expansiva no meio são menos propensas a sofrer interrupções catastróficas dos negócios. Dadas as técnicas de ataque consistentes e bem observadas, existem técnicas de defesa igualmente eficazes que tornarão sua organização muito cara para os agentes de ransomware.

As 3 principais maneiras de interromper um possível ataque de ransomware (junto com o ID de mitigação MITRE)

- Use a autenticação multifator em suas contas de administrador de domínio. Queremos dizer autenticação multifator REAL por meio de códigos de autenticação acessados pelo uso de um nome de usuário, PW rotativo complexo e códigos de autenticação acessíveis apenas com o dispositivo móvel do usuário. A Coveware NUNCA viu um ataque de ransomware, onde as credenciais do administrador do domínio foram comprometidas após a autenticação multifator (móvel, não baseada em token) ter sido superada. 100% das vítimas de ataques de ransomware NÃO possuem autenticação multifator verdadeira para as contas de administração de domínio. M1032

- Desative as atividades de linha de comando e script de todas as máquinas possíveis. Como você notará nos relatórios acima, os agentes de ameaças dependem muito de utilitários de software livre que são executados a partir da linha de comando. Se eles NÃO puderem executar essas ferramentas, terão dificuldade em escalar privilégios e/ou mover-se lateralmente. M1026 , M1042 e M1038

- Segmente sua rede . Uma rede plana e não segmentada é como manter todos os seus ativos mais valiosos no mesmo local. A segmentação de rede dificulta a localização de ativos valiosos e, portanto, o comprometimento. M1030

FONTE: COVEWARE