ARP significa Protocolo de Resolução de Endereço . Usamos este protocolo de rede para traduzir endereços IP para endereços MAC . Dessa forma, descobrimos a qual endereço mac pertence um endereço IP.

Vejamos como o ARP funciona.

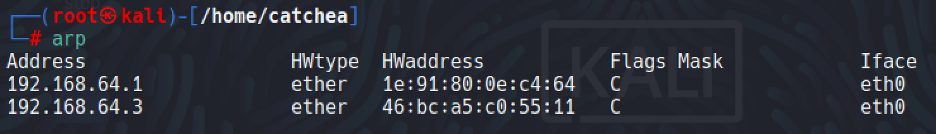

Estou usando Linux e Windows em uma máquina virtual. E eu quero saber o endereço MAC do Windows. Então eu executo o arpcomando no Linux. Você também pode tentar isso entre dois dispositivos conectados à mesma rede.

arpcomando.

arp -helpEnvenenamento ARP — Ataque do Homem no Meio

ARP Poisoning é um tipo de ataque Man-in-the-middle.

Estou dizendo ao roteador que sou o Windows e estou dizendo ao Windows que sou o roteador. Desta forma, as requisições enviadas pelo usuário e as respostas do roteador são encaminhadas ao atacante. Ambos os dispositivos se comunicam com o invasor, em vez de diretamente entre si. O invasor impede que dois dispositivos (roteador e dispositivo do usuário) se comuniquem entre si. Usamos arpspoof o comando para este ataque. (arpspoof é um dos módulos do Bettercap)

Como visto acima, o endereço MAC do roteador é o mesmo que o endereço MAC de Kali. O Windows pensa que Kali é o roteador.

Após esta etapa, tentei acessar a Internet mas não consegui. Precisamos ativar o encaminhamento de IP para nos conectarmos à Internet. Temos que alterar o conteúdo deste arquivo (/proc/sys/net/ipv4/ip_forward). Se a resposta for 0, o encaminhamento de IP não está habilitado. Mudei 0 para 1 usando nano. Então eu poderia acessar a conexão com a internet. Ele é redefinido toda vez que o desligamos e iniciamos novamente o sistema.

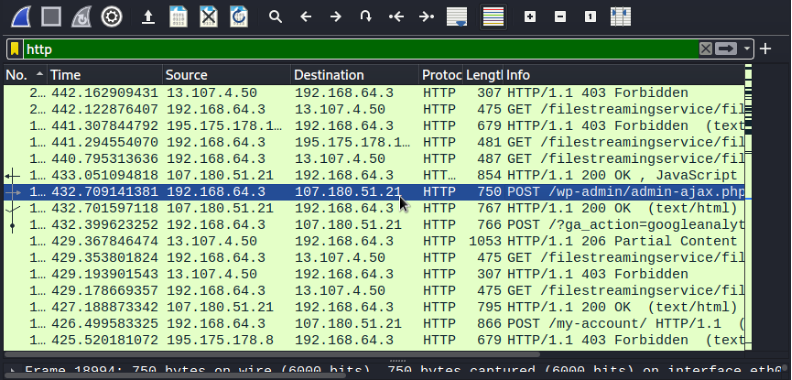

Usaremos o Wireshark para testar se o ataque foi bem-sucedido. Pesquisei http://unicornitems.com/my-account/ endereço através do Firefox no Windows. Depois de verificar o Wireshark, filtrei digitando HTTP para poder encontrá-lo facilmente.

Eu clico duas vezes para ver em detalhes.

Podemos ver os sites inseridos e apreender até os nomes de usuário e senhas por esse método. Mas o site deve ter protocolo HTTP para ver senhas e nomes de usuário.

FONTE: MEDIUM