Ransomware ainda está em ascensão. O que podemos fazer sobre isso? Há três coisas que você precisa considerar agora.

Primeiro, algum contexto: a pandemia está diminuindo, então por que os ataques não estão diminuindo? A pandemia alimentou um aumento estratosférico na sofisticação e no volume de ataques, à medida que os agentes de ameaças capitalizaram a mudança muitas vezes apressada para o trabalho remoto . De repente, milhões de dispositivos e usuários estavam fora dos perímetros e em modo de sobrevivência. Alvos fáceis.

Mas isso foi então. O mundo se adaptou ao Everywhere Workplace. A maioria das empresas começou a colocar seus pés proverbiais sob eles. A transformação digital está se acelerando e as empresas estão começando a adotar protocolos de segurança cibernética mais apropriados para o cenário atual.

Certamente, isso é suficiente para conter o fluxo de ataques de ransomware. Certo? Bem, aparentemente não.

As últimas ameaças de ransomware

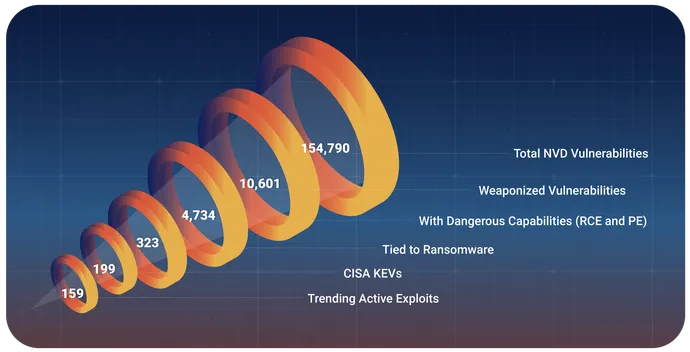

Em um ” Relatório de Ransomware para Q2/T3 ” recém-lançado, Ivanti relata mais um aumento nas vulnerabilidades. Os destaques (ou talvez eu deva dizer luzes baixas ):

No terceiro trimestre de 2022, havia um total de 170 famílias de ransomware documentadas buscando ativamente explorar vulnerabilidades.

- 10 novas famílias de ransomware surgiram nos últimos dois trimestres.

- 18 vulnerabilidades de ransomware estão faltando em scanners populares.

- Duas novas vulnerabilidades estão sendo efetivamente exploradas pelo ransomware AvosLocker e Cerber.

- 706 vulnerabilidades se tornaram armas apenas nos últimos dois anos.

- Uma nova categoria de fraqueza (CWE) está contribuindo para as vulnerabilidades do ransomware.

- Apesar do aumento documentado de vulnerabilidades de ransomware, ainda existem 124 vulnerabilidades que ainda não foram adicionadas ao catálogo CISA KEV.

- Saúde, energia e manufatura crítica são os setores mais atingidos, em um momento em que todos os três setores ainda estão se recuperando da pandemia.

Você seria perdoado se seus olhos vidrassem ao ler essa lista ou olhar para o gráfico. É muito para absorver. E é ainda mais para combater.

Como combater o ransomware agora mesmo

Prometi três coisas a considerar agora quando se trata de combater essa ameaça esmagadora. Para torná-los mais fáceis de lembrar, chamo essa lista de “Os três Ds”.

#1: Dados

Nº 2: experiência no domínio

Nº 3: modelagem de dados

Você não pode consertar tudo. E você também não pode corrigir o que não conhece. É por isso que tudo começa com dados .

Neste momento, a defesa tende a ser estática. Muitas vezes, é uma abordagem de “definir e esquecer” que é completamente antitética à maneira como os agentes de ameaças operam. Atores de ameaças não são estáticos, e sua defesa também não deve ser.

Um conjunto de dados limpo e abrangente, usado da maneira certa, permite estabelecer o contexto de risco e segurança.

Como fazer isso? Não espere que uma vulnerabilidade seja explorada . Todas as manhãs, observe seus principais indicadores de risco (KRIs) para ter uma noção das vulnerabilidades e exploits conhecidos ( conhecido /conhecido). Essas são vulnerabilidades que podemos confirmar que estão sendo usadas por agentes de ameaças. Esses indicadores iniciais são essenciais para ficar à frente do jogo.

Corrija os conhecidos/conhecidos primeiro. Depois de fazer isso, você pode procurar vulnerabilidades que tenham o potencial e a probabilidade de serem transformadas em armas. Qual é a probabilidade deles?

Esta informação oportuna é crítica. O contexto de risco e as informações de segurança tornam os conjuntos de dados de patch (que muitas vezes parecem opressores) mais acessíveis. Em vez de se esforçar para produzir tantos patches quanto possível, você pode consertar o que importa.

A experiência de domínio transforma dados brutos em algo acionável. Qualquer pessoa pode examinar um conjunto de dados e, por mais limpo e abrangente que seja, se você não tiver experiência no domínio, ainda estará fazendo suposições malucas. A experiência no domínio permite que você seja inteligente sobre os riscos e a priorização. Sem entender a intenção de um agente de ameaça – um entendimento que só pode vir com conhecimento de domínio – você está perdendo seu tempo.

Por fim, embora a experiência no domínio seja fundamental para colocar o esforço no lugar certo, o gerenciamento de patches baseado em risco verdadeiramente eficaz é impossível sem automação. Ninguém, por mais experiência e dados que tenha, pode gerenciar tudo isso manualmente de forma eficaz.

A modelagem de dados é a chave final. Ele pode dissecar os dados com base em vários fatores, como setor, geografia, perfil de ameaça, etc. Em vez de olhar para os dados de uma maneira, você pode vê-los de 10 maneiras diferentes sem gastar ciclos humanos adicionais.

Níveis de proteção interdependentes

Aqui está a parte complicada: cada um desses fatores (dados, conhecimento de domínio, modelagem de dados) flui um para o outro. Você não pode escolher. Eles são interdependentes. A modelagem e a automação de dados eficazes não substituem o conhecimento do domínio; eles são ativados por experiência de domínio. A falta de experiência no domínio significa modelos defeituosos e saídas defeituosas. E, novamente, sem um conjunto de dados limpo e abrangente, nenhuma quantidade de conhecimento de domínio produzirá os resultados corretos.

Comece com os dados certos. Aproveite a experiência do domínio. E crie modelos que o ajudem a identificar as vulnerabilidades mais críticas.

Bem feita, essa é uma maneira proativa e descomplicada de ficar à frente dos agentes de ameaças. O gerenciamento de patches e a segurança cibernética costumam ser reativos , mas jogar por trás é o maior risco de todos.

Os agentes de ameaças estão analisando sua declaração de problema de maneira dinâmica e estão reavaliando constantemente. Você não deveria?

FONTE: DARK READING